KELAは、過去1年以上にわたって初期アクセス・ブローカーの動向と、彼らがアンダーグラウンドのサイバー犯罪フォーラムに売り出したネットワークへの初期アクセスについて追跡調査を行ってきました。「初期アクセス」とは、不正アクセスを受けた組織が使用しているコンピュータへのリモートアクセスを意味する用語です。そして、そういったアクセスを販売する脅威アクターは「初期アクセス・ブローカー」と呼ばれています。初期アクセス・ブローカーは、場当たり的にキャンペーン(作戦活動)を展開して組織や企業のネットワークを侵害し、ネットワーク内にあるコンピュータへのリモートアクセスを窃取して、アンダーグラウンドで販売しています。その買い手には、ランサムウエアオペレーターをはじめとする標的型攻撃の実行者達も多く含まれており、販売されている初期アクセスを利用することで、彼らにとってもネットワークへの侵入が非常にたやすい作業となっています。つまり、初期アクセス・ブローカーは、ランサムウエア・アズ・ア・サービス (RaaS)エコノミーにおいて今や重要な役割を果たす存在となっているのです。

今回の調査では、初期アクセス・ブローカーの動向と、2020年7月1日から2021年6月30日までの1年間における彼らの活動を観察し、詳細な分析を行いました。そして我々は、初期アクセス・ブローカーの果たす役割がアンダーグラウンドのサイバー犯罪業界でさらなる人気を集め始めたこの1年間における彼らの活動を分析し、その分析を通じて発見した5つの主要なトレンドを本レポートにまとめました。

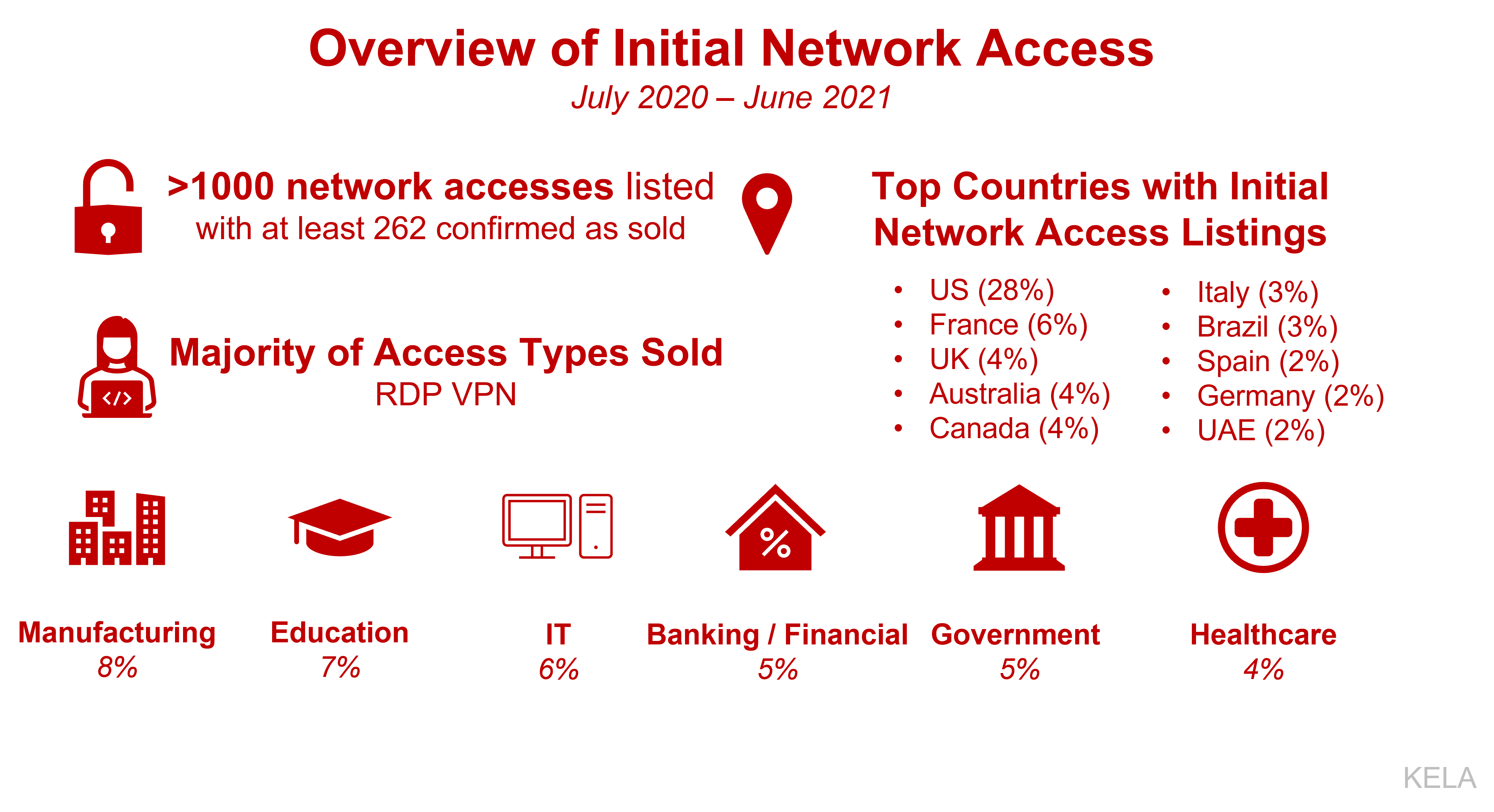

今回の調査の概要は以下の通りです。

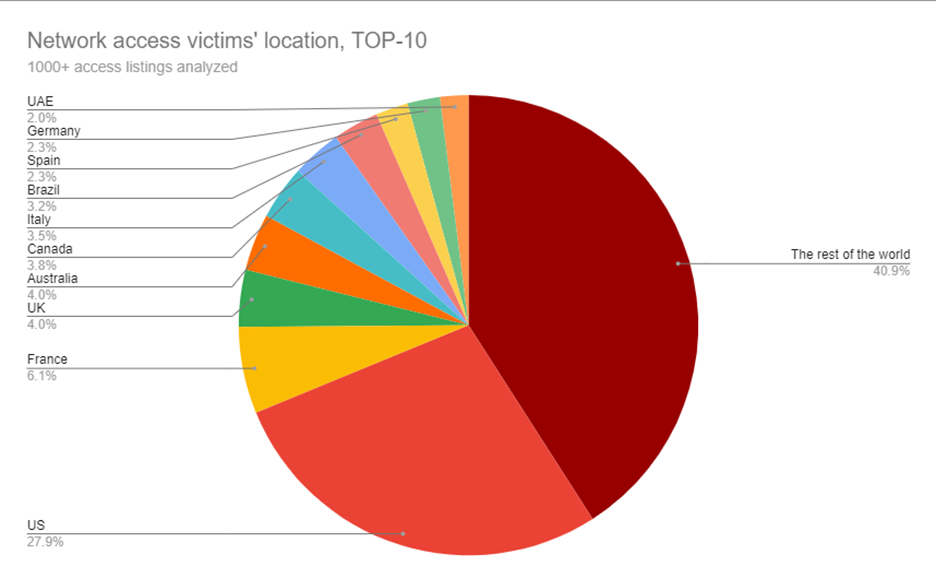

- KELAは、昨年売り出された初期アクセス(1,000件以上)について調査を行いました。今回の調査期間に売り出された初期アクセスの平均価格は5,400米ドル、中央値は1,000米ドルとなりました。また、売り出された初期アクセスを国別に見てみると、上位は米国、その次がフランス、英国、オーストラリア、カナダ、イタリア、ブラジル、スペイン、ドイツ、アラブ首長国連邦という順位となりました。

- 初期アクセス・ブローカーの間には、初期アクセスの価格決定モデルが存在しており、収益が数億ドル規模に上る企業のドメイン管理アクセスなどは非常に高額な商品となっています。

- 最も一般的に売買されている商品はRDPやVPNを利用した初期アクセスですが、初期アクセス・ブローカーは新たな攻撃ベクトルも発見しています。また、ランサムウエア集団がネットワーク管理ソリューションや仮想サーバーなどのソフトウエアへと標的を変更しつつあるため、初期アクセス・ブローカーもニーズの変化に対応すべく標的を変更しつつあります。

- 勝ち組の初期アクセス・ブローカーは常連客(常連客の一部はランサムウエア・アフィリエイト)を見つけ、取引の場を非公開のやり取りに移しています。そしてその一方で、新参者の初期アクセス・ブローカーが次々とこの分野に参入しています。

- 初期アクセス・ブローカーの中には、一部のランサムウエア集団が取り入れた倫理に賛同するものもおり、医療機関へのアクセスを売買する初期アクセス・ブローカーについては一定の批判が生まれています。しかし、医療機関を攻撃しないという姿勢に賛同しているのはあくまで一部の初期アクセス・ブローカーのみであり、彼ら全体の共通見解となるまでには至っていません。

- 初期アクセス・ブローカーは、アクセスを収益化しようと躍起になってあらゆる手段を駆使しています。一部の初期アクセス・ブローカーについては、初期アクセスが売りさばけなかった場合でも利益を手にすることができるよう、アクセス先の企業からデータを窃取していることが確認されています。

- 初期アクセス・ブローカーは、もはやRaaSエコノミーを構成する職人としての地位を確立しています。彼らは常に新しい初期アクセスのベクトルを発見し、アタックサーフェス(攻撃可能領域)を拡大し、顧客となる脅威アクターのニーズに対応しています。企業や組織のネットワークを防衛されるIT部門やサイバーセキュリティ部門の皆様は、初期アクセス・ブローカーの活動、そしてランサムウエアを中心にして集まったあらゆるアクター達を監視する必要性に迫られています。

序章:初期アクセス・ブローカーの「それほど秘密でもない」人生

初期アクセス・ブローカーの活動がより活発さを増し、アンダーグラウンドにおけるサイバー犯罪エコシステムの中でも彼らの人気が高まり始めたことを受け、我々は約1年前に初期アクセス・ブローカーの人生に言及したブログを公開しました。リモートワークが必須となったこの1年の間に、初期アクセス・ブローカーが標的とするエントリポイントの種類はさらに多様化しています。また、多くの企業がセキュリティ面での準備や対策を講じる時間が無いに等しい中で、従業員のリモートワークを導入せざるを得ない状況に追い込まれました。そういった状況の中で、安全性が確実に担保されないまま拙速に導入された「リモート接続」という仕組みは、組織のネットワークへのエントリポイントを探し求める初期アクセス・ブローカーにとって、まさに宝の山に通じる道を開くものとなりました。実社会に生まれたリモートワークの流れが、アンダーグラウンドのサイバー犯罪業界で自らの名声と地位を確立しようとたくらむ初期アクセス・ブローカーにその道を与えることとなったのです。

この1年に及ぶ調査の中で、我々は成功を収めている一部の初期アクセス・ブローカーがその販売方法を変更している状況を観察しました。かつて彼らは、アンダーグラウンドのフォーラムで公に商品を売り出していましたが、今では取引の大半を非公開のやり取りの中で行うという方式に移行しています。そしてランサムウエア・エコノミーが成長を続ける今、初期アクセス・ブローカーの間には新たなトレンドが生まれると同時に、新参の販売者(初期アクセス・ブローカー)が多数この分野に参入してきています。

ランサムウエア攻撃のハードルを下げる「ネットワークアクセス(初期アクセス)」についてのケーススタディ

初期アクセス・ブローカーの世界で我々が観察した主要なトレンドへと話を移す前に、組織が不正アクセスを受け、そのネットワークアクセス(初期アクセス)が売りに出されるということが、どれほど深刻な問題であるかを物語る最近の事例をいくつかご紹介します。セキュリティ研究者達は、初期アクセスが売り出されて何者かによって購入された後、そのうちの何件が実際に攻撃に悪用されたのか、またはどの攻撃に利用されたのかを全て突き止められるわけではありません。それでも我々は、いくつかの事例について分析を行い、売り出された初期アクセスとランサムウエア攻撃の間の繋がりを確認することができました。

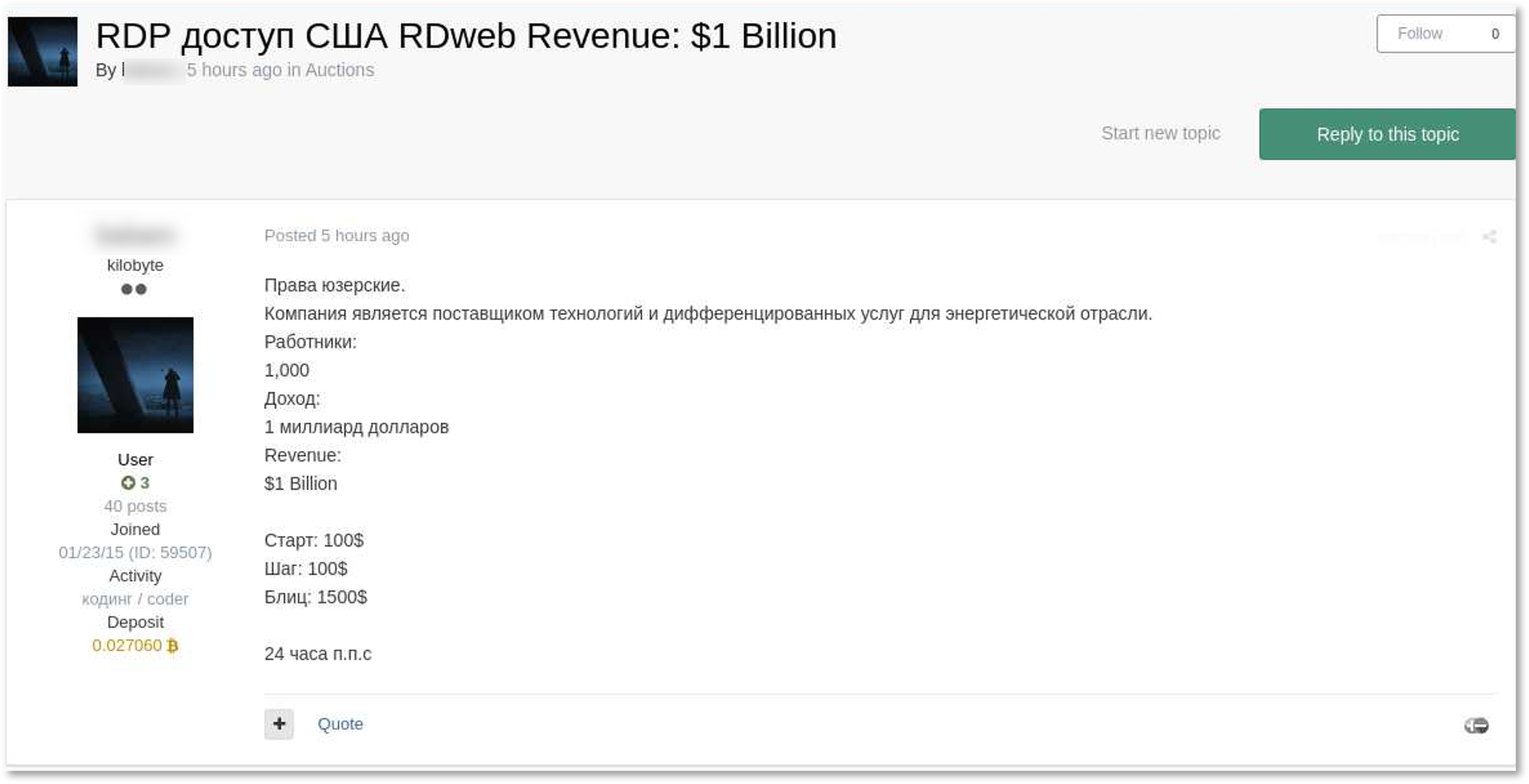

2021年2月20日、DarkSideのオペレーターは、エネルギー業界の顧客に技術製品やサービスを提供する米国企業「Gyrodata」に不正アクセスしたと主張する投稿をブログに掲載しました。なお、Gyrodata社への初期アクセスは、この投稿の約1カ月前となる2021年1月16日の時点で、某初期アクセス・ブローカーが売りに出しており、2021年1月18日にはすでに何者かへ売却されていました。これらの事実を照らし合わせて考察してみると、恐らくDarkSideのランサムウエア・アフィリエイトがこの初期アクセスを購入し、Gyrodata社のネットワークをランサムウエアに感染させたと考えられます。また、Gyrodata社がこの事件について調査を行った結果、2021年1月16日頃から2021年2月22日にかけて、権限の無い第三者、つまりアクターが同社内にある特定のシステムとそれに関連するデータに複数回アクセスしていたことが判明しました。この日付は、まさに我々の調査で確認された情報と一致しています。

Gyrodata社へのアクセスを販売する投稿

今度は、ランサムウエアオペレーター「Avaddon」が関与した事例を挙げてみましょう。2021年3月31日、同集団は、アラブ首長国連邦の鉄鋼製品会社を攻撃したと主張する投稿をブログに掲載しました。なお、この鉄鋼製品会社への初期アクセスは3月当初、すなわちAvaddon が同社を被害者として公表するその1カ月前に某脅威アクターによって売り出されていました。これらの情報を基にすると、恐らくそのアクセスを購入したのはAvaddonのアフィリエイトであったと考えられます。そしてその後、そのアフィリエイトがこの初期アクセスを悪用して鉄鋼製品会社のシステムに侵入し、ネットワークをランサムウエアに感染させたのであろうという可能性が浮かび上がってきます。

これらの事例は、アンダーグラウンドにおけるサイバー犯罪業界の活動を監視することがいかに重要か、そしていかに必要であるかを如実に物語っています。言い換えれば、組織や企業は売り出されているアクセスを監視することで、ランサムウエア攻撃を受ける確率を大幅に低下させることができるのです。ランサムウエア攻撃というものは、ネットワークへの初期アクセスが売り出されたその直後に発生するわけではありません。つまり、組織や企業が自らの弱点を早期に検知することができれば、その弱点がもたらすリスクをセキュリティ部門の対応で軽減し、ランサムウエア攻撃による被害を阻止するチャンスを得ることができるのです。

アンダーグラウンドのサイバー犯罪エコシステムでは、初期アクセス・ブローカー達がますますその人気を博しており、それと同時に彼らの悪評も高まる一方となっています。そして今回我々の研究者達は、そういった現状の中で初期アクセス・ブローカー達の間に5つのトレンドが生まれていることを確認しました。

トレンド 1. 不正侵入先の企業規模とアクセスの権限レベルに基づいた価格設定

2020年7月から2021年6月の間に売り出されたネットワークアクセスの平均価格は5,400米ドル、中央値は1,000 米ドルとなりました。また、売り出された初期アクセスの25%については、初期アクセス・ブローカー達が売買を完了させていたことが確認されました。我々はこの1年の間、初期アクセス・ブローカー達がどのような価格決定モデルを形成しているのかを観察してきました。一部の初期アクセス・ブローカー達は、ランサムウエア攻撃が成功した場合に獲得できる身代金の何割かを初期アクセスの値段として設定していますが、それでも大半のブローカー達は固定価格での売買を続けています。

この価格決定モデルは主に、標的となった企業の収益と規模に依存しており、これはあらゆる地域や業種の企業がサイバー攻撃の標的となる可能性があることを意味しています。しかしその一方で、米国企業へのアクセスが最も人気の高い商品となっています。その理由として、そもそも米国が初期アクセス・ブローカー達の主なターゲットとなっていることも挙げられますが、それに加え米国には脅威アクター達の強い関心を惹きつける、収益性の高い企業が多数存在することが挙げられます。ただし、ここで我々が注意しておくべき点は、初期アクセス・ブローカー達が販売しているアクセスは大企業のものだけではないという事実です。実際、彼らは小規模な企業の初期アクセスも多数売り出しており、その価格は1アクセスにつき大体100~200米ドルに設定されています。高額に設定されている商品は基本的に、攻撃者にとって実入りの良い標的となる企業への初期アクセスです。

価格を決定する際にもう一つ重要な指標となるのが、そのアクセスに付与された権限のレベルです。最も高額で販売されているのは、ドメイン管理権限を持つ初期アクセスであり、我々の最新の調査結果では、ドメイン管理権限を持つ初期アクセスは、ユーザー権限のみの初期アクセスの10倍またはそれ以上の値段で取引が行われていることが確認されています。

以下は、我々が監視対象としている「顧客からの評価が高い」初期アクセス・ブローカー達が販売した高額商品の一部です。

- 収益5億米ドル規模のオーストラリア企業への初期アクセス。「管理者(恐らくドメイン管理者)」レベルの権限付きで価格は12BTC

- 米国IT企業へのConnectWise(リモートアクセスツール)経由での初期アクセス。価格は5 BTC

- メキシコの政府機関への初期アクセス。価格は100,000米ドルで、LockBitのランサムウエア攻撃にて使用

トレンド2. 初期アクセスの多様化

「ネットワークへの初期アクセス」という言葉は非常に曖昧に定義されています。そのため、脅威アクター達がその発言や投稿の中で「ネットワークへの初期アクセス」について言及する場合、その言葉が意味する侵入ベクトルや許可レベル、エントリポイントもそれぞれのアクターによって異なります。この1年の間に我々が観察した中で最も一般的に流通していた商品は、RDPやVPNを利用した初期アクセスであり、その大半は「有効な資格情報」という形で販売されていました。そういったリモートアクセスには、脅威アクター達がRDPと類似の機能を利用できるソフトウエア(ConnectWiseやTeamViewerなど)を介したものもあります。また、様々なVPNソフトウエアを介した初期アクセスが窃取されてアンダーグラウンドで売買されていますが、その中でも特にサイバー犯罪者達の間で人気があるのは、Citrix社やFortinet社、Pulse Secure社のVPNソフトウエアを介した初期アクセスです。攻撃者達は、こういった初期アクセスを利用して「不正侵入された端末」にアクセスした後、ネットワーク内での水平移動を試み、最終的には機密情報の窃取、コマンドの実行、マルウエアの配信などを行います。

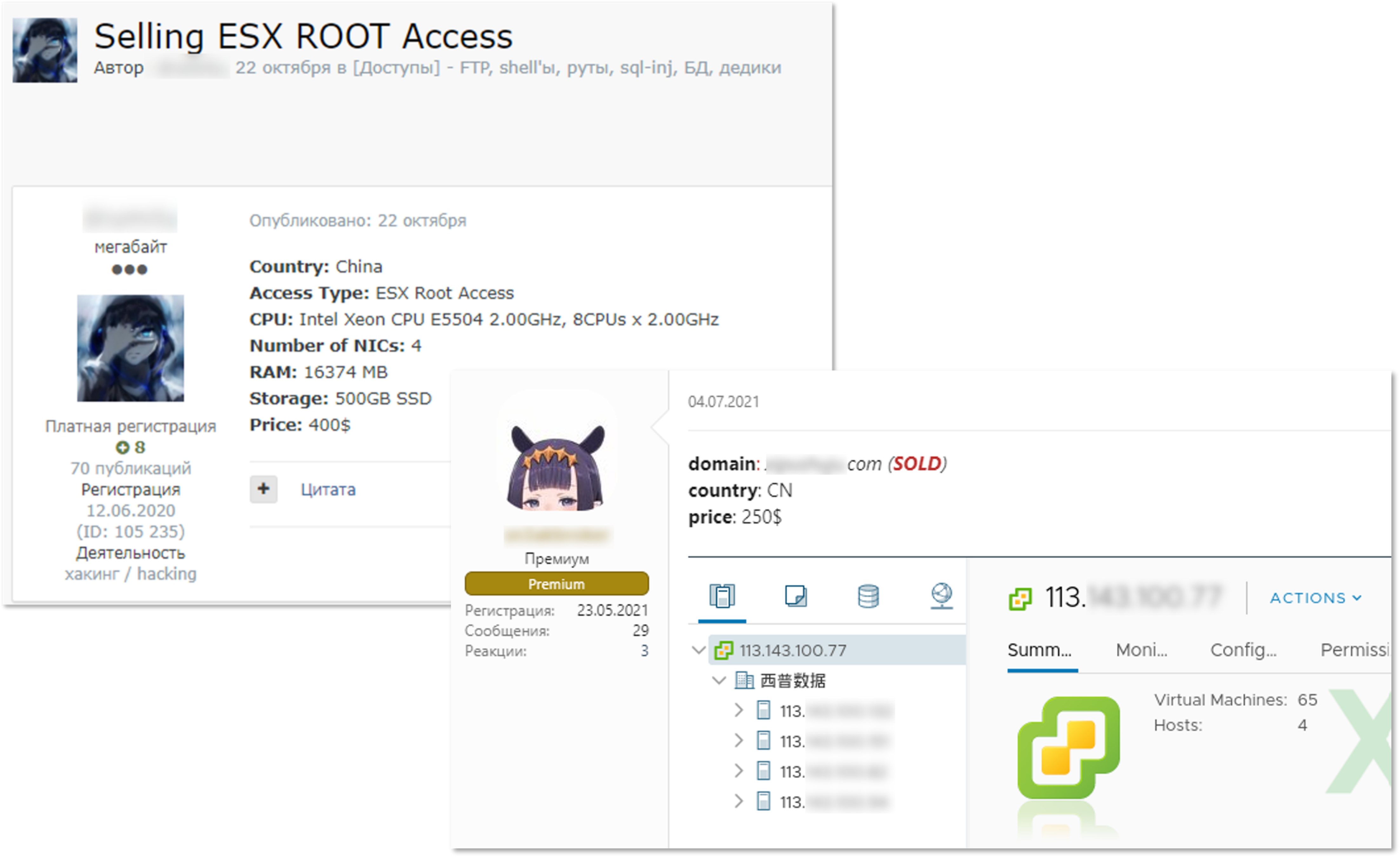

また、初期アクセス・ブローカー達は、購入者にアクセスを提供するための新たな手法や新たな攻撃ベクトルも発見しています。これは言い換えると、我々のアタックサーフェス(攻撃対象領域)が拡大しているということでもあります。そしてその一例として、VMware社製ESXiサーバーへのアクセスが挙げられます。この初期アクセスは、ランサムウエア攻撃の実行者達の間で最近非常に高い人気を集めており、REvil やDarkSideにいたっては自らのマルウエアでESXiバージョンも作成していたほどです。そして当然、マーケットにはESXiサーバーへのアクセスも流通していました。しかし、ESXiサーバーが初期アクセス・ブローカーやランサムウエア・アフィリエイトの標的となっていたのは、2020年の間だけの出来事であったと思われます。

上述の流れに加え、今年はSolarWinds社やKaseya社の製品が、世界的なサイバースパイ活動やサイバー犯罪キャンペーンに悪用されるという事件が発生しました。そしてそういったニュースが流れることで、ネットワーク管理ソリューションは、攻撃者から「悪用可能なツール」としてさらに注目を集めるようになりました。

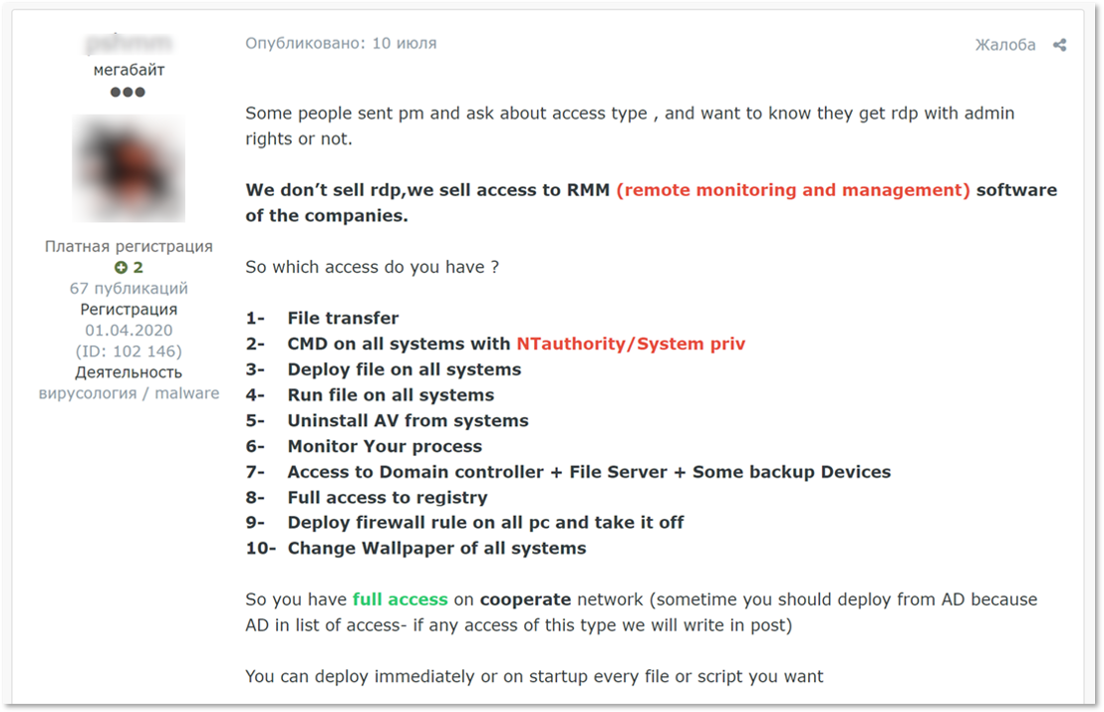

その一例を挙げてみましょう。以前我々は、某アクターがリモート管理・監視ツール(RMM)を介した初期アクセスを売り出している状況を観察しました。この種類の初期アクセスは、特にランサムウエア集団をはじめとする脅威アクター達にとって魅力的なアクセスでもあります。リモート管理・監視ツールを利用すれば、ネットワーク上で様々なオペレーションを実行できる他、ホストマシンをリモートで制御することも可能です。また、集団管理されている端末にリモートで悪意あるスクリプトを実行するといった、脅威アクター達にはとって非常に重要と思われる活動も可能となります。この時に我々が観察対象としていた脅威アクターは、販売する初期アクセスの種類を明記し、さらには壁紙の変更(システムを暗号化したことを伝えるメッセージを被害者の端末で使用されている壁紙に掲載するため)など、大概のランサムウエアの攻撃者達が必要とするであろう機能についても記載していました。その他にネットワーク管理ソフトウエアが悪用されていた例としては、ネットワーク監視ソフトウエア「DX NetOps」やネットワーク障害管理ソフトウエア「DX Spectrum」を介したアクセスが挙げられます。そして我々は、それらのソフトウエアを悪用したアクセスについてもアンダーグラウンドで売りに出されていたことを確認しています。

販売しているRMMアクセスについて説明する投稿

トレンド 3. 勝ち組となった初期アクセス・ブローカーは水面下でビジネスを展開

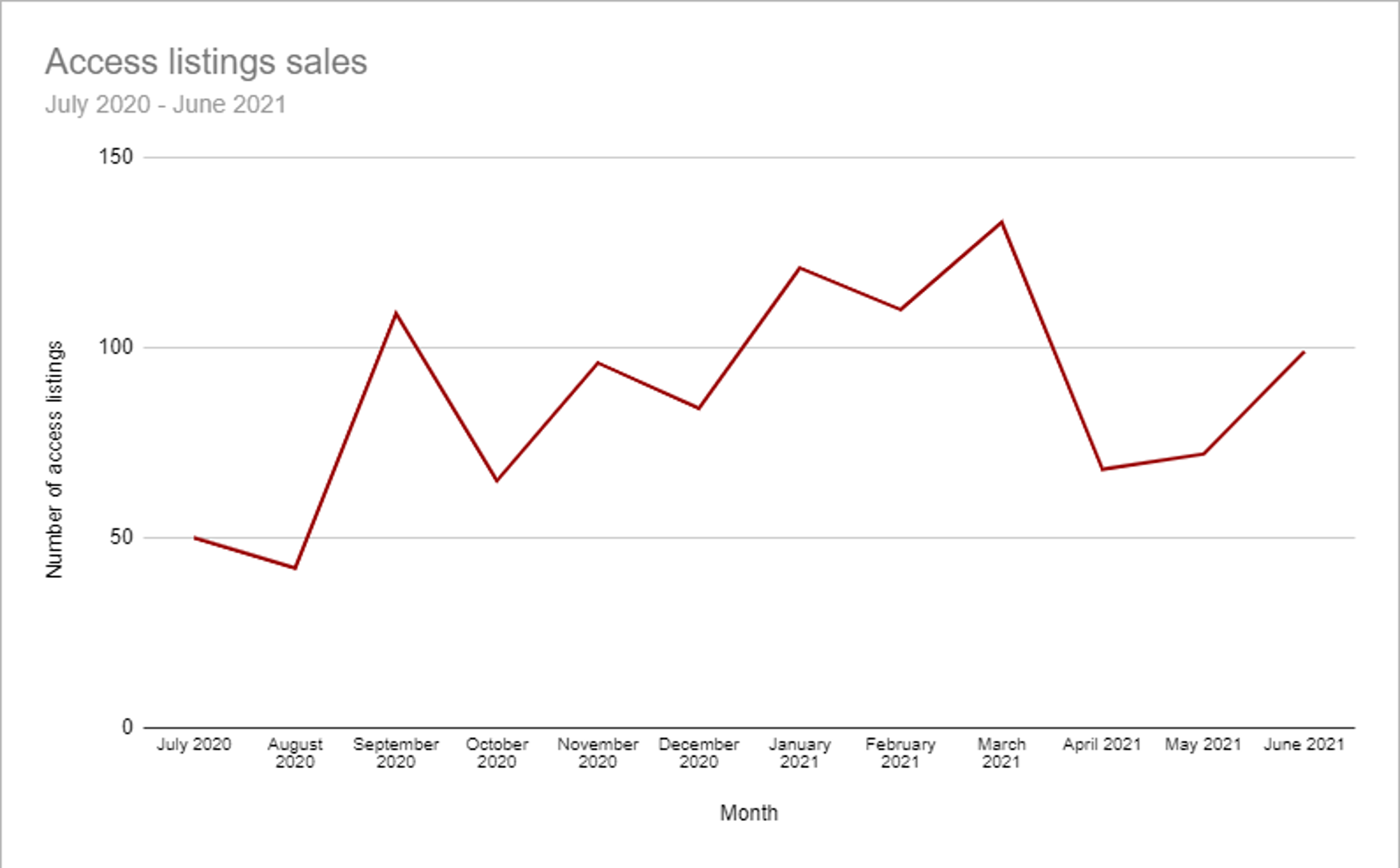

活動を展開する初期アクセス・ブローカーの人数及び売り出されている商品の数についても、過去1年の間で変化が見られました。2020年は大量の初期アクセスが売りに出され、その件数は増加の一途をたどっていましたが、2021年においてはその様相が異なりました。売り出された初期アクセスについて四半期あたりの平均件数を見てみると、2020年の第3四半期、第4四半期、2021年の第1四半期は増加傾向にありました。しかし、2021年第2四半期になるとその流れが変わりました。まず、2021年の第1四半期について月別の件数を見てみると、いずれの月も100件を超えるアクセスが売りに出されていました。しかし、2021年の第2四半期にはこの数字が下落に転じ、同四半期における月の平均売り出し件数は35%減少していました。この数字の減少は、初期アクセス・ブローカー達がその活動を停止したことを意味するものとは限りません。むしろ我々は、初期アクセス・ブローカー達が研究者の調査や法執行機関による摘発を回避するために、仲介業者やランサムウエア・アフィリエイトとの取引の一部を、非公開で話し合いができる場へと移したことが原因であるとの結論を出しています。

ただし、すべての初期アクセス・ブローカーが非公開のやり取りの中で営業活動を行っているわけではありません。我々が監視しているアクター達の行動をベースに考えてみると、新参者の初期アクセス・ブローカー達は、営業活動を開始するとまず、フォーラムなどの公開されている場で数多くの商品(初期アクセス)を売り出して顧客からの評価を獲得し、とにかく実績のある販売者としての地位を確立することに徹しているようです。そしてそうこうする内にリピーター客を獲得できた初期アクセス・ブローカーは、フォーラムなどで公開して売り出すアクセスの件数を減らしていると思われます。また我々が観察した中では、そういった初期アクセス・ブローカー達は、リピーター客が興味を示さなかった(つまり購入しなかった)アクセスを、フォーラムに持ち込んで販売するという方式をとっている可能性が高いと考えられます。

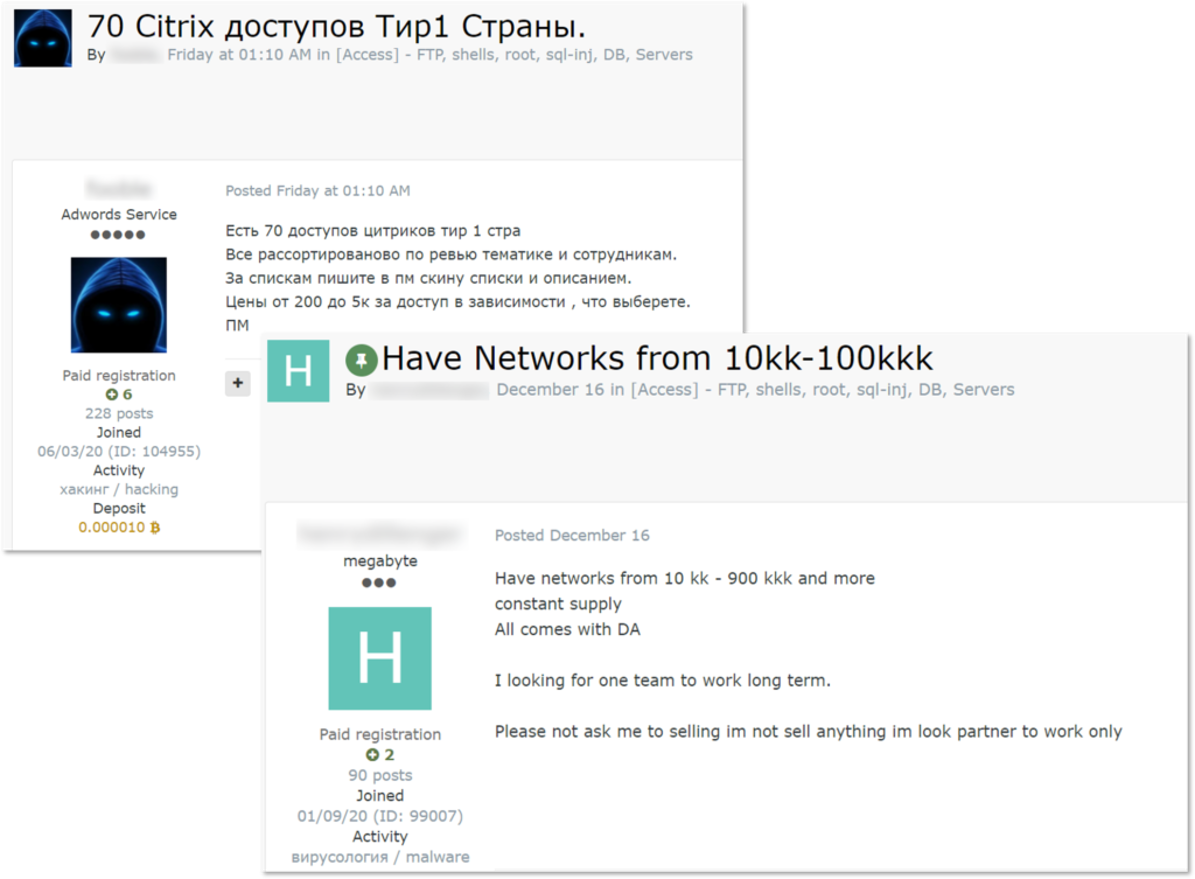

初期アクセス・ブローカー達が非公開の連絡手段を使って初期アクセスを販売するパターンは他にもあります。我々が確認した中では、販売する初期アクセスのうち数件のみを公開形式の投稿に記載し、販売している全ての初期アクセスのリストについては、非公開のやり取りの中で提示するという方式もありました。こういった初期アクセス・ブローカーは通常、売り出している全ての初期アクセスを1人で一括購入してくれる顧客を探しており、中には攻撃が成功した場合は身代金を一定の割合で支払うよう要求しているブローカーもいます。

複数のアクセスを一括購入してくれる顧客を探す脅威アクター達の投稿。左側の投稿は「某大国で使用されているCitrixのアクセス70件」を売り出しており、右側の投稿では「定期的にドメイン管理アクセスを購入してくれる顧客1名」を募集している

中核的メンバーとして活動するアクター達は常に入れ替わっており、マーケットにはRaaSのサプライチェーンに初めて足を踏み入れる新参者の初期アクセス・ブローカー達が次々と参入しています。一方で、成功している初期アクセス・ブローカー達は、ランサムウエア・アフィリエイト達と直接取引を行っている可能性が高く、フォーラムでの販売はもはや彼らの活動の氷山の一角といえるでしょう。特に、ロシア語話者が集う主要フォーラムの2つがランサムウエアを禁止して以降は、さらにその傾向が強まったと考えられます。従って、売り出されている初期アクセスを監視するためには、初期アクセス・ブローカー達の「表」の活動を監視することに加え、彼らと連絡を取り合うといった行為も必要になってきます。

トレンド4. ランサムウエア集団の「ブラックリスト」に倣う、プロとしての倫理

DarkSideをはじめとする一部のランサムウエア集団は、特定の業界を標的にしないことを公言していました。その影響もあり、RaaSエコノミーに参加するアクター達の間では新たな倫理が確立されているようです。ランサムウエア集団によっては、病人や学生、一般市民、その他の人々に被害を与えないようにするため、アフィリエイト達に医療、政府、教育、非営利業界に対する攻撃を禁止していることが確認されています。また、そういったランサムウエア集団については、「我々が攻撃するのはあくまで企業であり、そしてその目的もあくまで金銭的利益である」というメッセージを伝えようとしているようにも見受けられました。

こういった流れを受けて、一部の初期アクセス・ブローカー達は、特定の業界の企業については、そのアクセス件数(商品件数)を減らそうと取り組んでいます。過去に我々は、医療機関へのアクセスを売りに出したアクター達が、他のユーザー達からの非難を受けて商品の販売を取り下げた事例も目撃しています。しかし、医療機関への攻撃については未だ確固たるルールが出来上がっておらず、現状ではほとんどのブローカー達が、窃取した初期アクセスを全て売りに出しています。

その他に彼らの間で存在する倫理としては、「ロシア語話者が集うフォーラムで取引を行う初期アクセス・ブローカー達は、ロシアを攻撃しない」というものが挙げられます。これはロシア語話者のフォーラムで定められているルールであり、初期アクセス・ブローカー達はこのルールに従って活動しています。

トレンド 5. あらゆる方法でアクセスを収益化

金銭を追い求める初期アクセス・ブローカー達は、手に入れた初期アクセスを現金化するための新たな方法を模索しています。我々は、一部の初期アクセス・ブローカー達が自らの利益を確実に確保するべく、窃取した初期アクセスを売りに出す前にそのアクセスを利用して被害者からデータを窃取していることを確認しました。そうすることで、彼らは2つの方法で初期アクセスを収益化できるようになるのです。

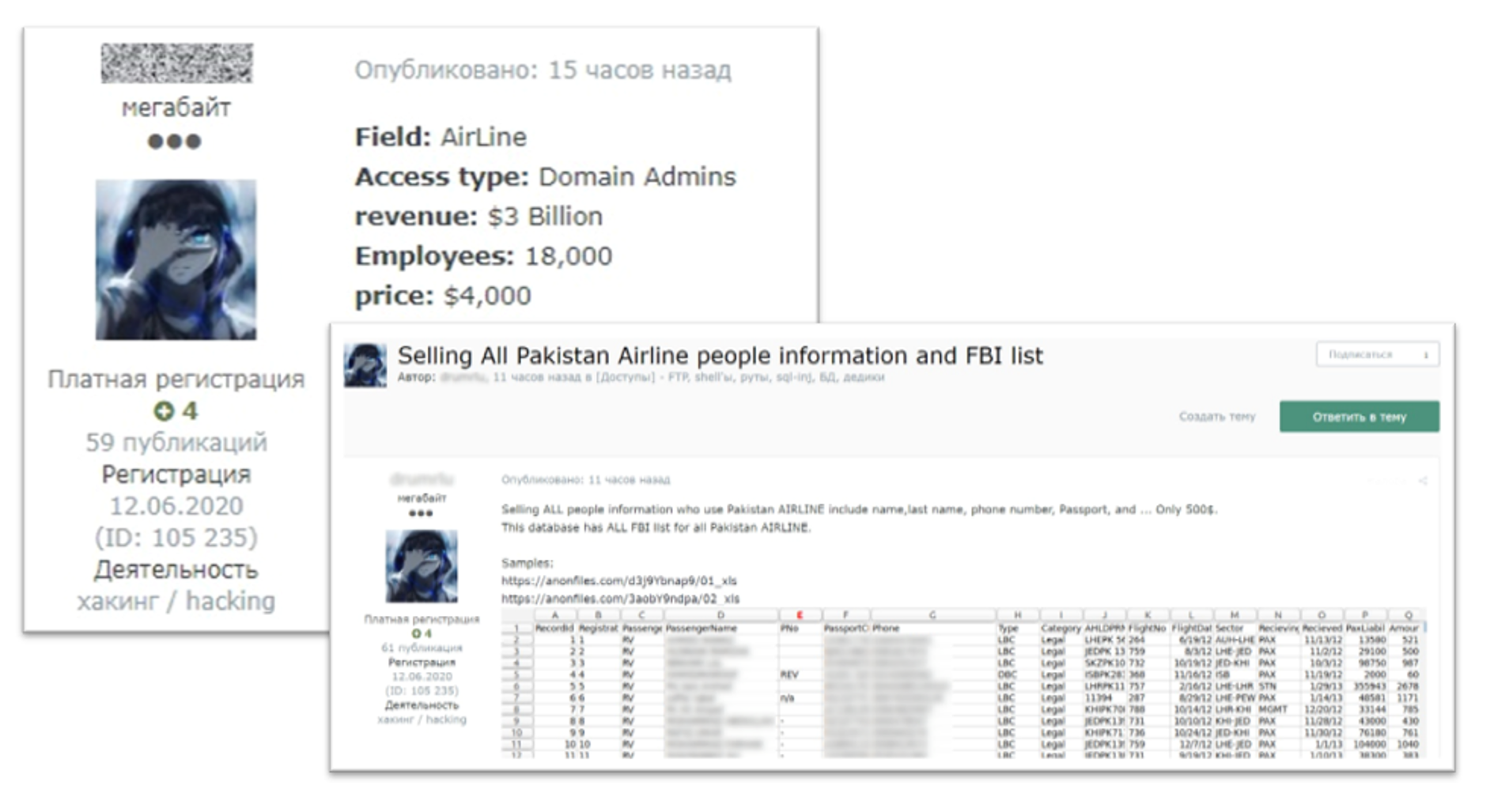

このトレンドを示唆する一例を挙げてみましょう。2020年11月、我々は某脅威アクターがパキスタン国際航空のネットワークへの初期アクセス(ドメイン管理権限レベル)を4,000米ドルで売りに出していることを確認しました。この初期アクセスは3つのサイバー犯罪フォーラムで売りに出されており、うち2つはロシア語話者、残る1つは英語話者を対象とするフォーラムでした。そしてこの初期アクセスの販売者であったアクターは、アクセスを売りに出したその1週間後、今度は同航空会社から窃取したデータベースを全て販売すると発表したのです。彼によると窃取したデータベースは15件あり、データベースに保存されているレコード件数については50万レコード程度のものもあれば5万から6万レコード程度のものもあり、各データベースによって異なるとのことでした。つまりこのアクターは、入手した初期アクセスを利用してパキスタン国際航空からデータを窃取し、その後は2つのアプローチを実行して収益の確保に備えたのです。

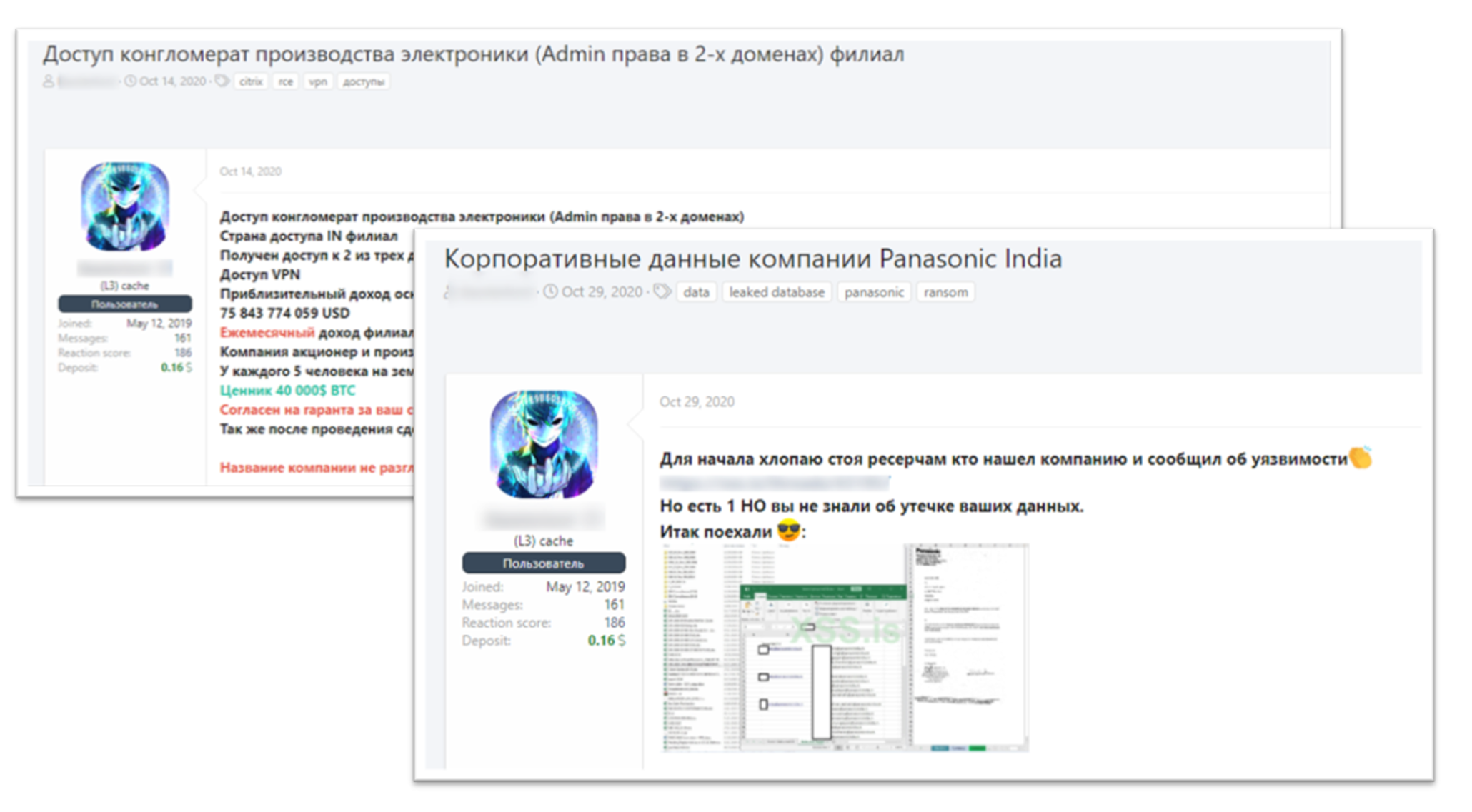

もう一つ別の事例を挙げてみましょう。以前我々は、某脅威アクターが「世界の5人に1人が所有している電子機器」のメーカーにVPNを使ってアクセスできると主張している投稿を確認しました。そして我々は、このアクターが被害者(メーカー)のものとして公表した収益額をもとに、電子機器業界でビジネスを展開している主要企業数社のいずれかが標的となったのであろうというところまでは絞り込むことができました。そしてその2週間後、このアクターが新たに作成したスレッドの中で、この初期アクセスに関する詳細が明らかとなりました。彼は新たなスレッドの投稿の中で、侵害先がパナソニックインドであったこと、そして同社への初期アクセスがセキュリティ研究者達に発見され、利用できなくなってしまったことを告白していました。それでも彼は、同社のデータの一部を窃取することに成功しており、50万ドルの身代金を同社に要求していると語っていました。しかしこの投稿の数日後には、このアクターが同社から窃取したアーカイブを公開していたことから、パナソニックインドは彼の脅しに反応しないと決めたものと思われます。

初期アクセス・ブローカーを監視するKELAのソリューション

今回の調査結果でご説明したとおり、新参者の初期アクセス・ブローカー達が利益を求めてこの分野に参入しているという要因もあり、過去1年の間に初期アクセス・ブローカーの数は驚異的な伸びを見せました。また、初期アクセス・ブローカ―達の間に生まれつつあるトレンドは、彼らが今後も自らのビジネスを継続してゆくためにその作法を変化させているという実態を裏付けるものでもあります。

組織や企業のネットワークの防衛者として脅威の勢力図を理解し、サイバー攻撃による被害を未然に防ぐべく尽力されるIT部門やサイバーセキュリティ部門の皆様にとっては、初期アクセス・ブローカー達がアンダーグラウンドのフォーラムで公開している活動を監視することが重要なポイントとなります。そしてKELAでは、皆様が初期アクセス・ブローカーの正体や彼らの販売している商品(初期アクセス)を突き止める際に、その一助としてご利用いただけるLUMINT(厳選されたサイバー犯罪情報提供サービス)や、DARKBEAST(サイバー犯罪の研究・調査用プラットフォーム)などのソリューションをご提供しております。初期アクセス・ブローカー達の活動を常に監視し、脆弱なソフトウエアにパッチを適用し、サイバーセキュリティについて従業員に啓蒙してゆくことこそが、ランサムウエアオペレーターらとの事後交渉が必要となる事態を回避したいと考えるすべての組織や企業において取り入れられるべきアプローチであるといえるでしょう。

KELAがご提供するLUMINTでは、サイバー犯罪社会から収集し