はじめに

アンダーグラウンドのフォーラムでは、日々多数の初期アクセスが売買されており、今ではランサムウェアオペレーターらが標的のネットワークに侵入するためのエントリポイントとしても、初期アクセスが利用されつつあります。KELAは、前回の分析「2020年9月に販売されたネットワークアクセス—KELAが見たその100件の詳細」に続いて、2020年第4四半期に販売されたすべてのネットワークアクセスを評価しました。

今回のブログでご説明する重要なポイントは以下の通りです。

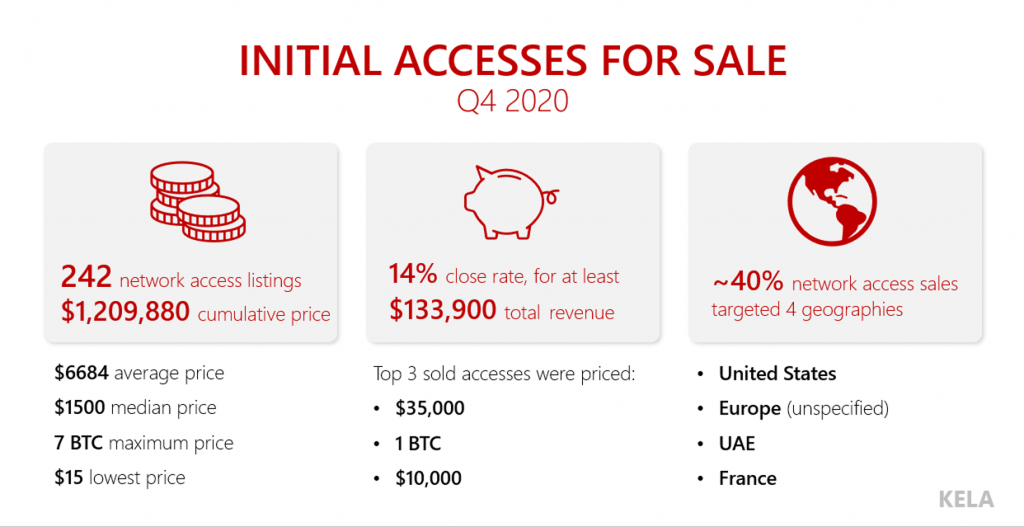

- KELAは、2020年第4四半期に売り出された約250件の初期アクセス(希望販売価格の累計額は120万ドル超)を追跡しました。同四半期売り出されたアクセスの月平均件数は約80件となりました。

- KELAは、売り出されたネットワークアクセスのうち最低でも14%が、販売者であるアクターによって「売却済み」と記載されたことを確認しました。

- 同四半期の各月に売り出されたアクセスの件数は、いずれも9月の108件を下回っています。これについてKELAは、フォーラムで公開販売するよりも、非公開のメッセージを使って売り出す手口が増加したため、数字が若干減少したものと考えています。

- 高額な商品のリストと販売者のTTP(戦術、技術、手順)についてまとめてゆく中で、KELAは、アタックサーフェスが日々拡大しており、その一方で初期アクセス・ブローカーが新たな種類のアクセスを販売している状況を確認しました。しかしその一方で、RDPやVPNを利用したアクセスや脆弱性(特定の脆弱性を悪用してコードを実行することで、アクターらが標的の環境内でさらなる攻撃を実行することが可能となる)が、引き続き商品の主流を占めています。

2020年第4四半期の供給

2020年第4四半期、我々は、アンダーグラウンドにある3つのフォーラムで合計242件のアクセスが売り出されたことを確認しました。その希望販売価格の累計額は120万9,880ドル*[1]に上ります。ただし、売り出された商品のうち24%については希望販売価格が設定されていませんでした。また、詳細については後述しますが、多数のアクセスが非公開の会話の中で売買されているため、初期アクセスマーケットにおいて収益が増加しているという実態は、この累計額には反映されていません。

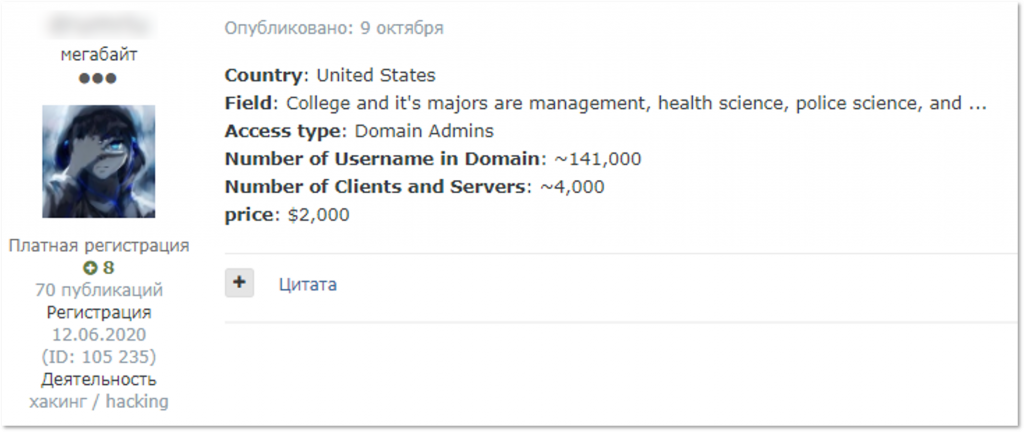

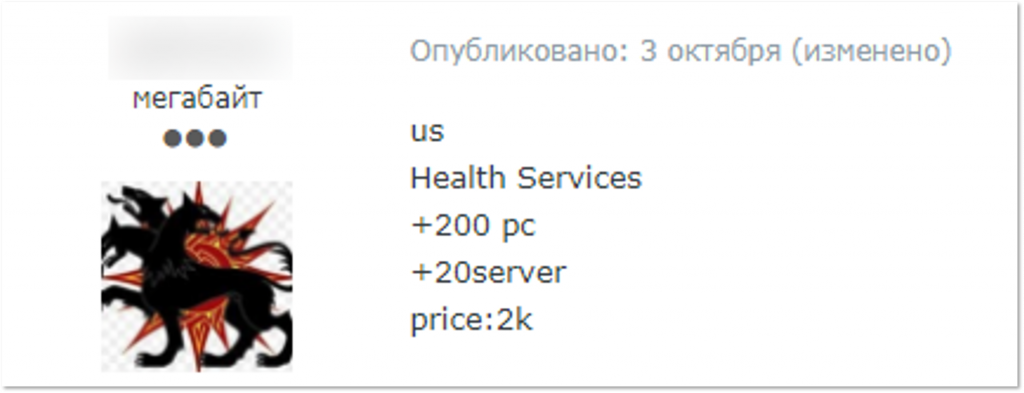

2020年第4四半期におけるアクセスの平均価格は6,684ドルであり、9月の4,960ドルから増加していますが、中央値については9月が2,000ドルであったのに対し、第4四半期は1,500ドルへと減少しています。これは、選り抜きの高額商品の存在が平均価格に著しい影響を及ぼしたものの、一般的なアクセスの価格帯は引き続き1,500ドルから2,000ドルにとどまっていたということです。ちなみにこの価格帯では、主に数百名の従業員を抱える中規模企業のドメイン管理者アクセスが商品として販売されています。

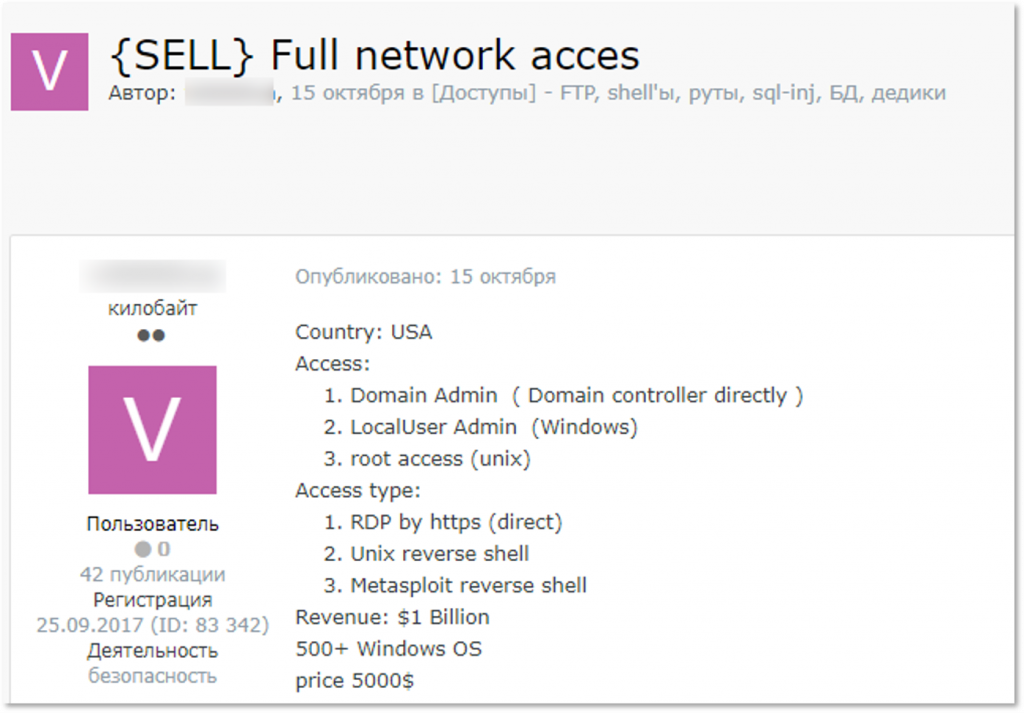

1,500ドルから2,000ドルの価格帯で販売されている一般的なアクセス

また我々は、同四半期に売り出された初期アクセスのうち、少なくとも14%(累計13万3,900ドル)がブローカーらによって「売却済み」の表示をつけられたことを確認しています。この14%という割合は、9月の23%という数字と比較すると減少となります。しかしこの項目については、ブローカーが任意でつける「売却済み」の表示のみが測定基準となるため、今回の数値の変化は実際に売買成立の割合が大きく変化したことを示唆するものではなく、おそらくは売却した初期アクセスに「売却済み」と表示しない新手のブローカーらがマーケットに出現したと考えられます。

密やかな活動

2020年第4四半期に売りに出されたアクセスの月平均件数は、同年9月の件数と比較して25%減少しています。しかしこれは、必ずしも初期アクセス・ブローカーらがその活動を停止したことを意味するものではなく、むしろ初期アクセス・ブローカーらが研究者らに検知されるのを防ぐために、仲介業者やランサムウェアアフィリエイトとの取引の場を非公開の会話へ移したものと考えられます。

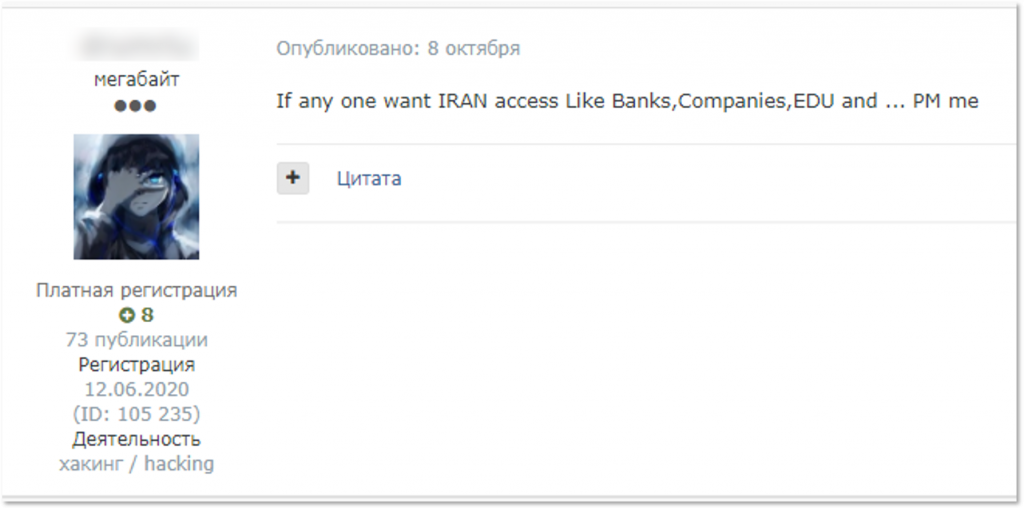

この仮説は、「初期アクセス・ブローカーの多くは大抵、投稿に掲載されていないその他の商品(アクセス)については、非公開のメッセージ等で問い合わせるよう記載している」という事実を根拠としています。そのような記載はこれまでも常に掲載されていましたが、ここ数カ月はその傾向が特に顕著になりつつあります。多くの場合、ブローカーらは1つのスレッドで多数のアクセスを売りに出し、購入希望者達に対して、商品すべてのリストを送るので別途非公開の手段で連絡を取ってくるよう依頼します。また、ブローカーによっては購入者1名を募り、併せて「歩合制で作業できる体制が整っている」といったメッセージを記載している場合もあります。この「歩合制」とは、おそらくランサムウェア攻撃が成功した場合に得られる身代金の一部を指しているものと思われます。

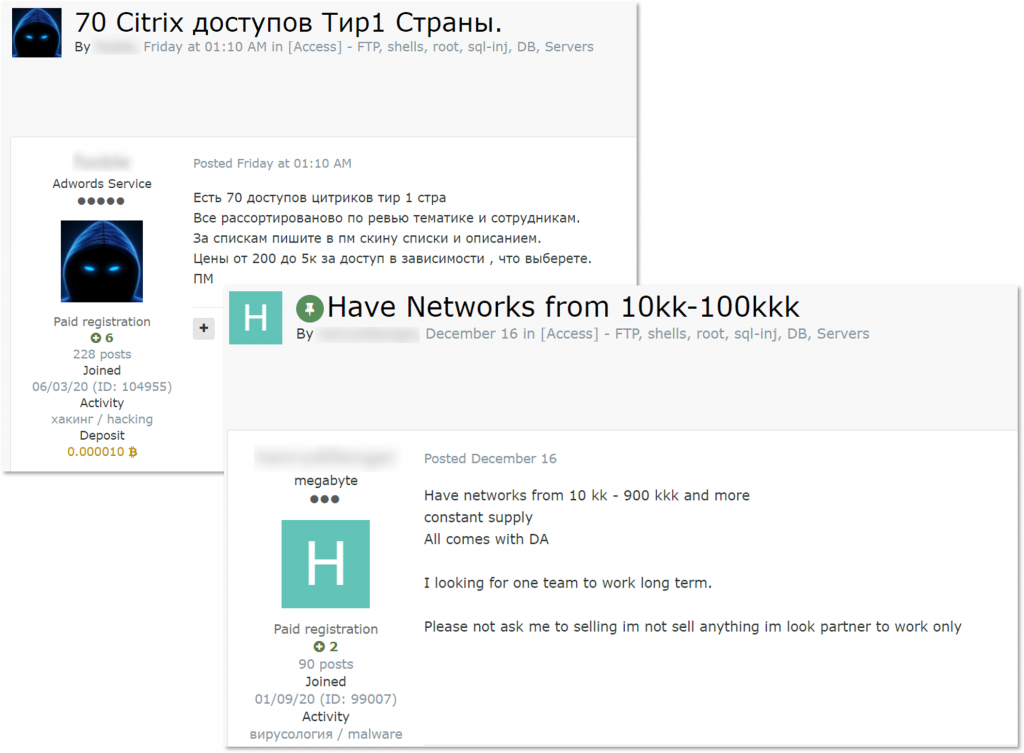

スレッド内の商品以外にもアクセスを多数販売していると主張する脅威アクター

複数のアクセスを販売する脅威アクターら左上:経済主要国で使用されているCitrix製品へのアクセス70件を販売する投稿右下:ドメイン管理者アクセスの継続購入者1名を募る投稿

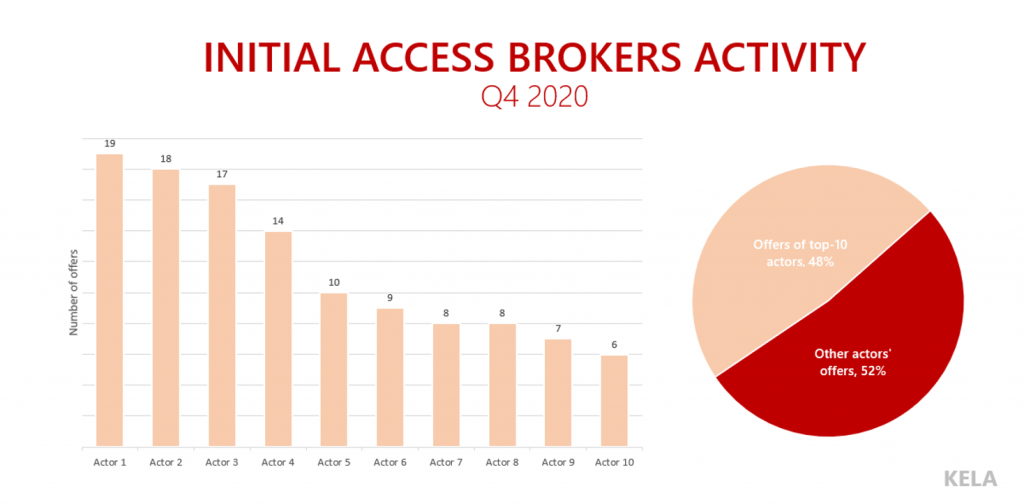

2020年第4四半期に中核メンバーとして最も活発に活動していた初期アクセス・ブローカーの数は、約10名に上ります。しかし、彼らの販売する商品だけが実際に利用可能なアクセス、すなわち深刻な脅威をもたらすアクセスというわけではありません。また、一部の有名なブローカーらは、名の知られた脅威アクターらと個別に長期取引を結ぶ方式にシフトしたようです。そのような長期取引については、フォーラムで「アクセスを購入する」、「ネットワークを購入する」、「企業のネットワークへのアクセスを購入する」などのタイトルを掲げた専用のスレッドを持っているアクターらが相手方(購入者)となっているケースがあると思われます。また、活動の場を長期取引へと移行しており、フォーラムではほぼ活動停止状態にある初期アクセス・ブローカーが、長期取引では売れなかった価値の高い商品をフォーラムで販売しているケースもしばしば見受けられます。

その一例を挙げてみましょう。有名な某脅威アクターは、夏の間は活発に活動を展開していましたが、9月と10月においては、フォーラムをはじめとする公の場ではほとんど商品の売り出しメッセージを投稿していませんでした。しかし、数が少ないながらもこの期間に彼がフォーラムに投稿した商品は、いずれも高額で貴重な商品でした。ひとつは2020年10月に投稿された政府機関へのアクセスであり、販売価格は3万5,000ドルです(本ブログの「注目すべき高額商品」の章をご参照ください)。もうひとつは2020年12月に投稿された米国の某学区へのアクセスであり、これも2万ドルという高額商品でした。

ここでもう1人、別の有名なアクターの例も挙げてみましょう。某有名アクターは、約4カ月にわたってほぼ活動停止の状態にありましたが、10月下旬にその活動を再開しました。彼は、今回の調査対象期間である第4四半期に、3万ドルから13万5,000ドルの高額なアクセスを販売していました(本ブログの「注目すべき高額商品」の章をご参照ください)。

我々は、上記のアクター達が定期購入者となる顧客を見つけた結果、フォーラムなど公の場における彼らのアクセス販売数が減少した、または活動がほぼ停止状態になったと推測しています。しかし、一部の高額アクセスについては定期購入者に買い取ってもらうことが出来なかったため、あわよくば売れるかもしれないとの期待を込めて、フォーラムで公開販売したものと考えられます。それ以外にも、彼らが販売するアクセス数が減少した理由としては「休暇」などが挙げられます(上述のアクターのうち1名は、数カ月間にわってフォーラムでの活動を停止していました)。しかしいずれの説明も、あくまで我々の仮説の域にとどまるものです。

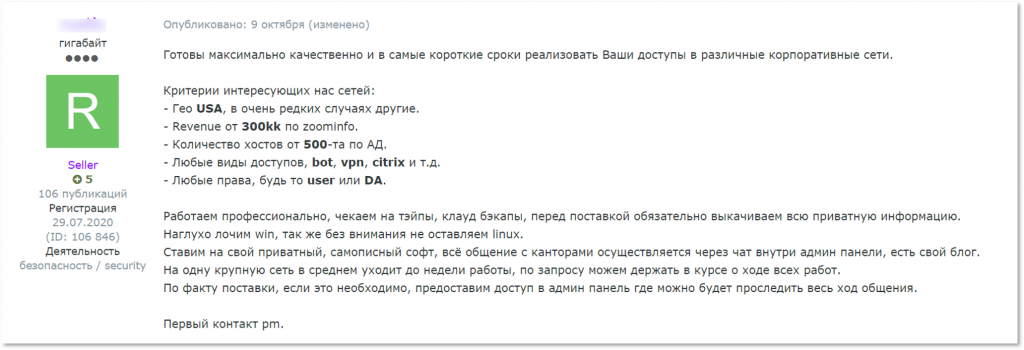

某脅威アクターが、購入したいアクセスの条件(収益3億ドル以上の米国企業へのアクセス)を指定し、非公開で購入する旨を記載した投稿。アクセスの使用用途はランサムウェアの展開、標的はWindowsやLinux OS、被害者との連絡方法は管理パネル経由のチャット、自身のブログは開設済みであることなどが記載されている

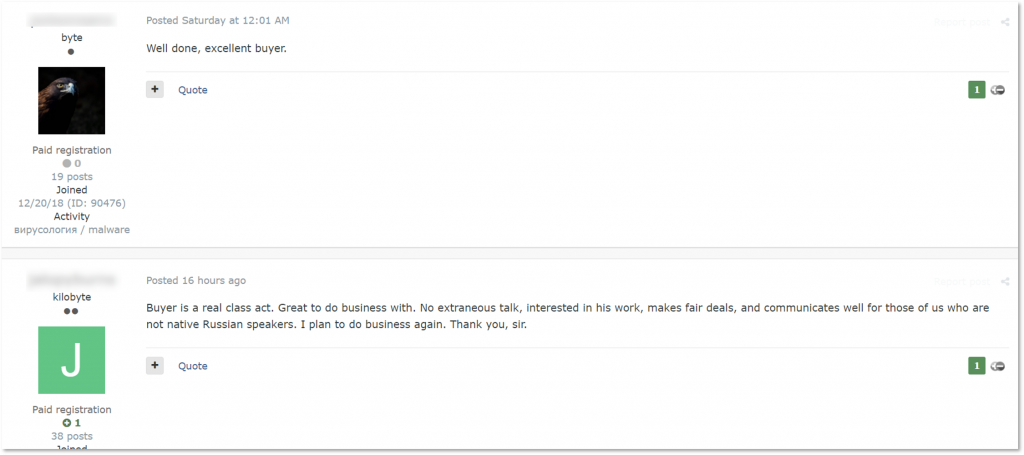

初期アクセス・ブローカーがスレッドに投稿した「購入者の評価」

初期アクセスが売買されるマーケットの実際の規模は、アンダーグラウンドのフォーラムで私達が目にしている取引よりも大きいものと思われます。脅威の実際の領域を理解するためには、悪名高い初期アクセス・ブローカーと彼らのTTPを継続的に監視し、定期的に彼らと接触し、新たに生じうる脅威の種類を特定する必要があります。

販売されるアクセスの多様化―リモート監視・管理ツールとネットワーク監視ソリューション

初期アクセス・ブローカーらは、新たな攻撃ベクトルや新たなアクセス方法を常に探求・発見しており、あらゆる組織のアタックサーフェスが日々拡大し続けています。初期アクセス・ブローカーによっては、様々な種類のアクセスを販売する他にも、購入者に代わって悪意ある活動を行うサービスなどの提案も行っており、より「顧客志向」のビジネスを展開しています。

脅威アクターが、1組織のネットワークに対するアクセス権限や不正アクセス手法を複数種類販売する投稿

最も一般的な商品として売り出されているのは、RDPやVPNを利用したアクセス、リモートコード実行の脆弱性、様々なCitrix製品(仮想化ソフトウェア、ネットワーク製品など)へのアクセスです。RDPやVPNを利用したアクセスや、その他様々なソフトウェアに対するアクセスの場合は、通常「有効な資格情報」という形でアクセスが提供されます。侵入者は、それらのアクセスを使用してマシン(PCやその他端末、サーバー等)に不正アクセスすると、今度は水平移動し、最終的には機密情報の窃取やコマンドの実行、マルウェアの配信等を行うことが可能となります。通常、リモートコード実行の脆弱性を悪用した初期アクセスの場合は、特定の脆弱性を悪用してコードを実行できるということに機能が限定されますが、コードを実行することによって標的の環境の中で様々な悪意ある活動を展開することが可能となります。

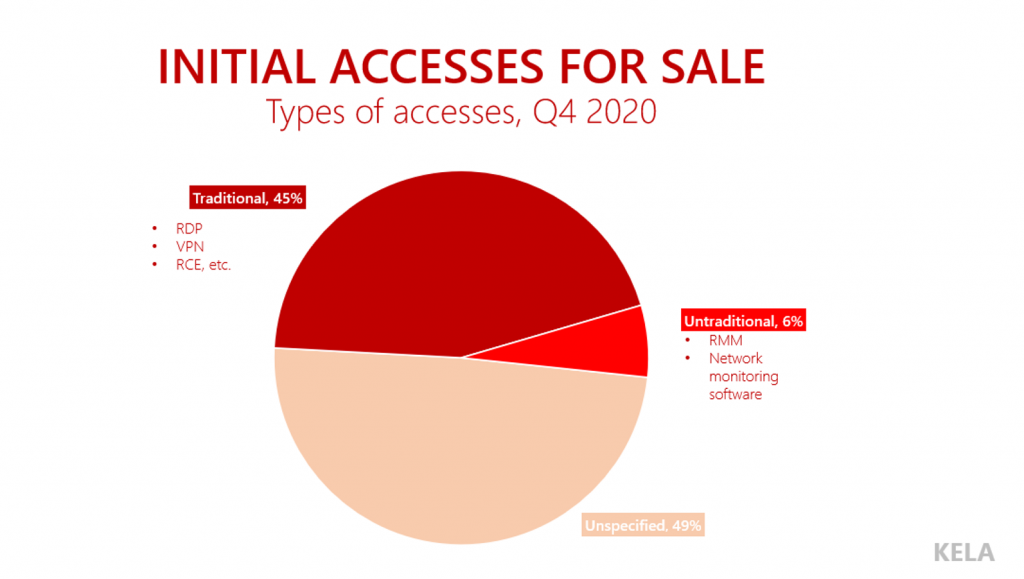

こういった、RDPやVPNを利用したアクセス、リモートコード実行の脆弱性、その他人気のある製品へのアクセスは、販売されている商品の45%を占める、いわゆる「伝統的」な種類のアクセスと言えます。ただし、アクセスの種類を明記して販売されている商品は全体の約半分であり、それ以外の商品は特権のレベル(管理者、ユーザー、ローカル、ドメイン)を明記しているか、または詳細を全く記載せず販売されているということも、重要なポイントとして押さえておく必要があります。

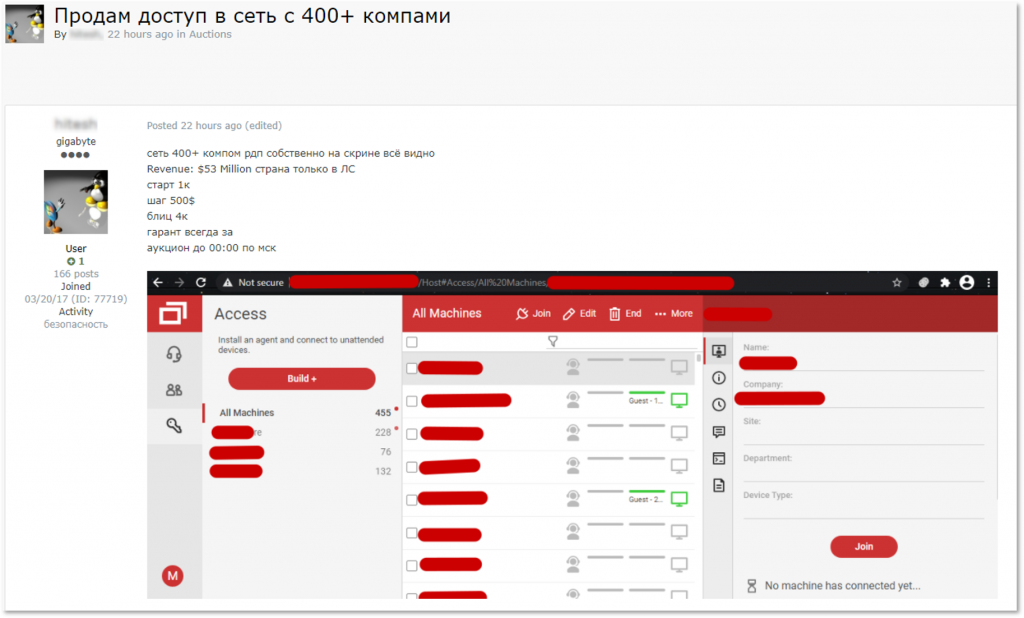

多くの場合リモートアクセスは、アクターらがRDPに似た機能を使用できるConnectwiseやTeamviewerなどのソフトウェアを介して提供されています。また、それらのソフトウェアを利用することで、一風変わったアクセス商品を作ることも可能です。某アクターは、「『標的企業が使用しているソフトウェア』を管理する企業のTeamviewerを介して、標的にアクセスすることができると語っていました。

この脅威アクターは、RDPを介して400台のコンピュータにアクセスできると主張。同アクターが公開したスクリーンショットから、Connectwiseを介したアクセスであることがわかる

我々が2020年9月に公開したブログ「初期アクセス・ブローカーのツールボックス—リモート監視&管理ツール」で言及したような、「非伝統的」なアクセスも引き続き販売されています。同ブログの執筆当時、我々はZoho社のManageEngine Desktop Centralが標的とされていることを確認しました。そして同ブログでお伝えした攻撃の実行者である脅威アクター「pshmm」は、今もなお様々な組織のDesktop Centralソリューションを侵害し続けています。このアクターは、2020年第4四半期に最も活発に活動したアクターの1人であり、Desktop Centralを悪用して18件のアクセスを売りに出しました。

我々が発見したもうひとつの「非伝統的」なアクセスは、某アクターが販売していた空港運営会社の「DX NetOps Spectrum」へのアクセスです。これはおそらく、ネットワーク監視ソフトウェア「DX NetOps」とネットワーク障害管理ソフトウェア「DX Spectrum」へのアクセスであると思われます。どちらもITインフラの管理を支援するソフトウェアであり、これらのソフトウェアを悪用すればネットワーク内を水平移動し、ネットワーク全体を侵害することも可能となります。このアクセスは、販売開始から4日以内に「売却済み」となりました。ここ最近、SolarWinds社のネットワーク管理ソリューションを利用したサイバースパイキャンペーンが世界中で展開されていることも考慮すると、ITインフラを支援するソフトウェアを悪用したこれらの商品は、多数の組織を狙う深刻な脅威の存在を体現していると言えるでしょう。

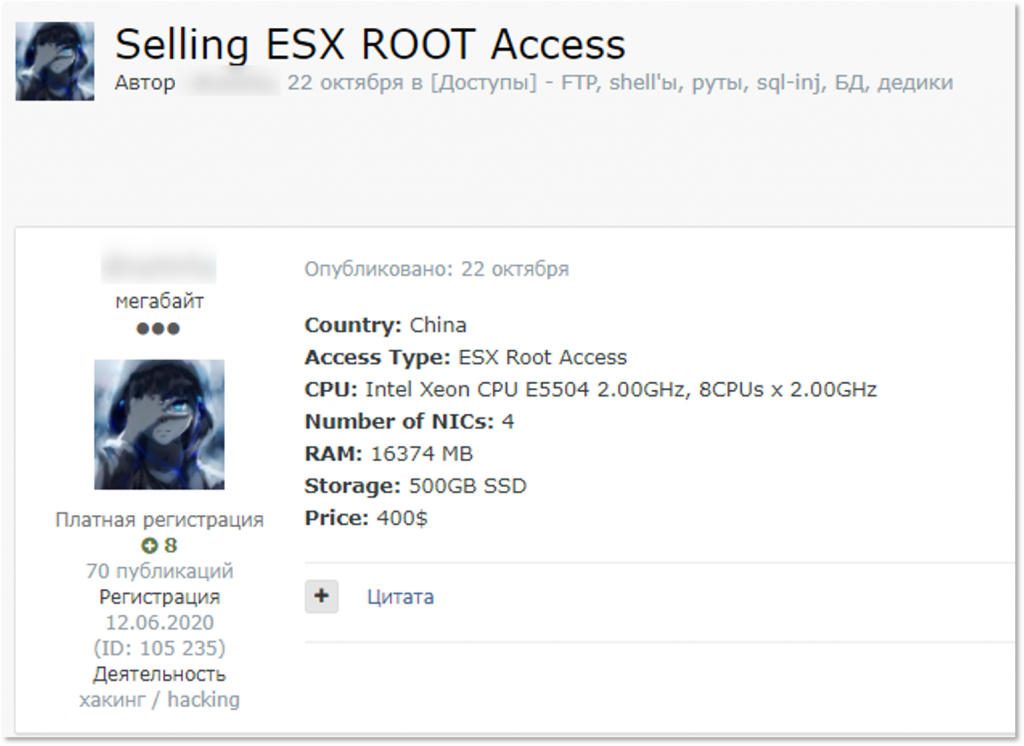

興味深いことに、アクセスに関する説明は記載しておらず、その代わりにアクセスできるサーバーの種類を明記している商品も存在します。その一例として挙げられるのが、某有名脅威アクターが販売していた「ESX ROOTアクセス」です。これは、ハイパーバイザー「VMwareESXi」を介して展開されている仮想サーバーに関連したアクセスであると思われます。この商品を売り出した投稿に記載されていたのは、アクセスできるアセットの種類(すなわちサーバー)のみであり、アクセス方法については記載されていませんでした。しかし、投稿には被害者のサーバーのCPUやRAM、ストレージに関する情報が明記されており、購入者達はそういったサーバーの詳細情報をもとに、侵害するリソースが暗号資産のマイニングや悪意あるその他の活動に利用できるものであるかを判断していると思われます。

上記でご紹介した各事例は、初期アクセス・ブローカーと呼ばれるサイバー犯罪者らが進化を続け、それぞれのTTPを展開している状況を明確に表しています。つまり、ランサムウェア感染チェーンの発端部分を担う攻撃者が、これまで以上に様々な種類のソフトウェアを標的に掲げているということです。

注目すべき高額商品

ここでは高額なアクセス商品をいくつか取り上げ、それらの商品が高額な理由を説明します。

1. 某アクターの商品:オーストラリア、アジア、米国に拠点を置く企業へのアクセス

2020年第4四半期に売り出された高額アクセスのうち、5件は同一のアクターが提供する商品でした。そして5件のうち2件は米国のIT企業2社へのアクセスであり、それぞれの販売価格は5BTCと3万ドル、いずれもConnectwiseを介した商品でした。この2つの商品が高額となった理由は、販売者であるアクターが、どちらのIT企業も顧客を多数抱えていることを明記しており、ひいては多数の顧客のネットワークにもアクセスできる可能性があることを示唆していたからです。この事例は、MSPに対する脅威がますます高まっていることを裏打ちしており、アンダーグラウンドのコミュニティではこのような商品に対して需要があります。

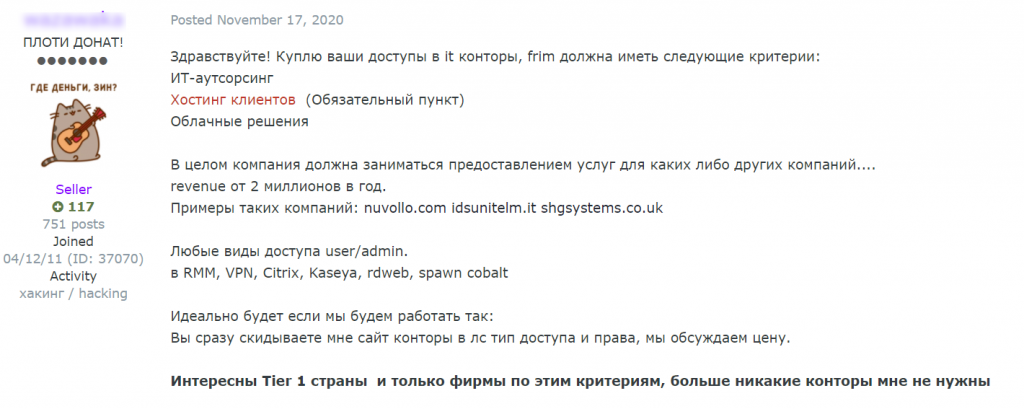

ITサービスの請負やクライアントのホスティング業務、クラウドソリューションとの連携業務を扱うMSPへのアクセスを購入希望するアクターの投稿

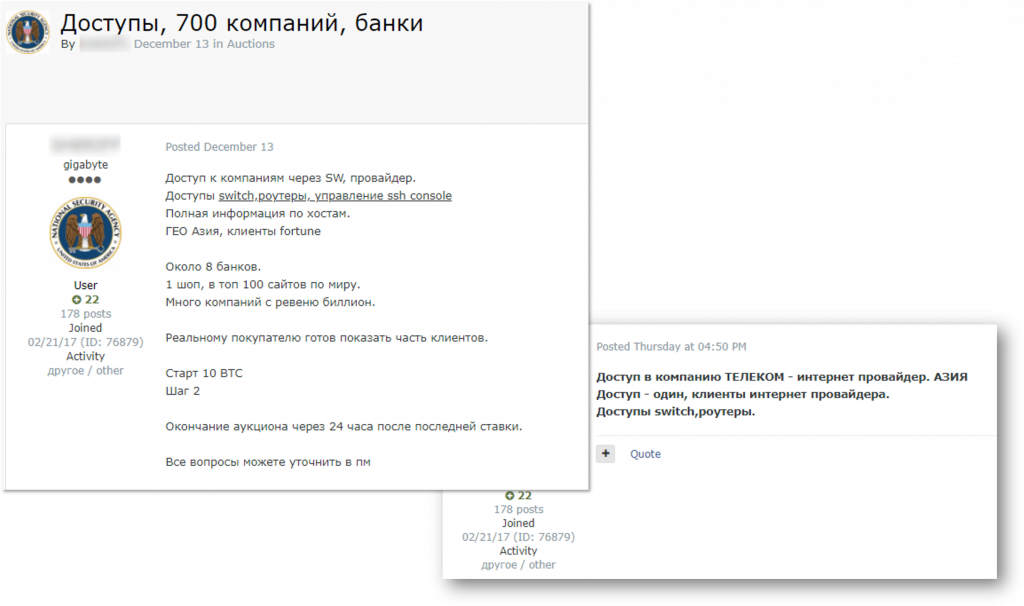

上記IT企業2社以外には、オーストラリアの組織、アジアの電気通信会社、アジアのインターネットプロバイダーへのアクセスが販売されていました。アジアのインターネットプロバイダーについては、同プロバイダーへのアクセスを利用することで最終的には企業700社へのアクセスが可能になるというものです。いずれの商品もアクセスの種類は「SW」と記載されており、何らかのソフトウェアを利用したアクセスであることが明示されていた他、うち2つの商品については、購入者がSSHサーバーやバックアップ機器、またはSSHコンソールやスイッチ、ルーターにアクセスできることも記載されていました。そしていずれの商品も、最終価格は4BTCから7BTCの間に設定されていました。

アジアのインターネットプロバイダーを介した企業700社へのアクセスを販売する投稿

2. メキシコの政府機関

2020年11月末、某脅威アクターが、メキシコの保険当局である連邦保険保証委員会へのアクセスを2つのフォーラムで売り出しました。一方のフォーラムでは、48時間オークションを開催してこのアクセスを開始価格7万ドル、即決価格10万ドルで出品し、もう一方のフォーラムでは、同じアクセスを10万ドルで売りに出していました。そしてそれから数日後の同年12月4日、ランサムウェア集団「LockBit」が上述の連邦保険保証委員会のデータを公開すると自らのブログで主張し、併せて100万ドルの身代金を要求しています。この状況をつなぎ合わせると、LockBitはこの脅威アクターからアクセスを購入した可能性があると考えられます。

このアクセスを販売した脅威アクターは、メキシコの報道機関に自ら連絡を取り、事件に対する人々の注目を惹きつけることによって、被害者が身代金の交渉に応じるよう仕向けていました。この行為は、彼が身代金の一部を代金として受け取る条件でアクセスを販売したか、または彼自身がLockBitのアフィリエイトとして被害者のネットワークを暗号化したことを示唆しています。このアクターは過去にもLockBitとの関わりがあり、2020年8月には「name-and-shame(名指し批判)」目的で、被害者の名前をLockBitのスレッドに公開しています。そしてしばらく後にLockBitが自らのブログを立ち上げた際には、同スレッドに掲載されていた被害者の名前がブログにも掲載されていました。それ以外にもこのアクターは、最近ではSodinokibiのアフィリエイトプログラムに参加しようとしていました。こういった一連の活動は、一部の初期アクセス・ブローカーらがより大きな利益とランサムウェア・エコシステムにおける安定した地位を求めて、アフィリエイトへとキャリアアップしようと目論んでいる現状を明らかにしています。

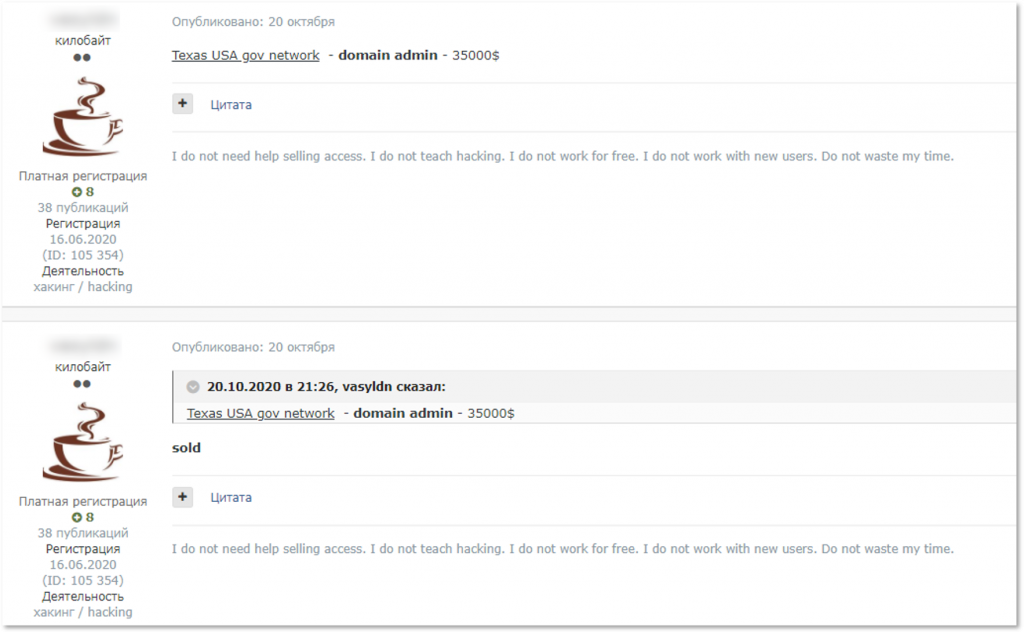

3. 米国の政府機関

確固たる販売実績と高い評価を持つ有名な脅威アクターが、2020年10月、テキサス州にある政府のネットワークへのアクセスを売りに出しました。この人物も、売買活動の大半を非公開の取引にシフトしていると思われるアクターの1人です。このアクセスの権限レベルはドメイン管理者であり、価格は3万5,000ドルという高額商品でした。ランサムウェアオペレーターやアフィリエイトの多くは、政府のネットワークを攻撃しないと主張していますが、その一方でこのアクセスには高い権限が割り当てられていることを考えると、やはり将来的な利用価値の見込めるアクセスと見なされるのでしょう。このアクセスは、売りに出されたその日に「売却済み」の印がつけられました。

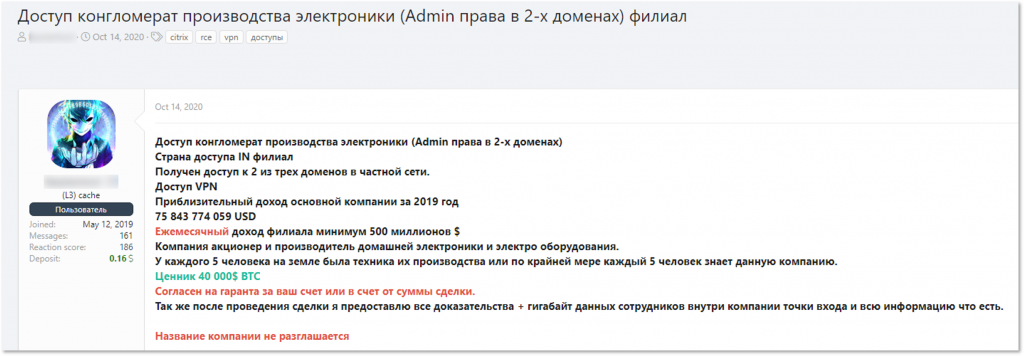

4. パナソニックインド

某アクターは、「世界の5人に1人が所有している電子製品」の製造企業に、VPNを使ってアクセスすることができると主張していました。我々は、このアクターが公表した被害者(企業)の収益をもとに、電子製品市場の主要プレイヤー数社のいずれかが標的であるというところまでは絞り込むことができました。そしてその2週間後、このアクターが新たなスレッドを作成したところで被害者が明らかとなりました。新たなスレッドの投稿で、彼は被害者(電子製品製造企業)へのアクセスがセキュリティ研究者らによって発見され、使用不可能となってしまったことを認めるとともに、同アクセスの被害者はパナソニックインドであると主張し、同社から企業データの一部を窃取したとして50万ドルの身代金を要求していました。なお、その投稿の数日後、このアクターは同社から窃取したアーカイブを公開しており、パナソニックは彼の声明に反応しないと決定したものと思われます。

脅威アクターが電子製品製造企業へのアクセスを売り出した投稿

上図と同じアクターが、被害者はパナソニックインドであると主張し、同社から窃取したデータを掲載した投稿

5. 欧州の石油・ガス会社

新たな脅威アクターが、複数のハンドル名を使って欧州の石油・ガス会社へのRDPアクセスを売りに出しました。しかし彼は、販売価格を当初の2BTCから1BTCへと下げた後、最終的には理由を語ることなくトピックを終了しました。販売時の商品説明には「高収益企業のドメイン管理者アクセス」と謳われており、高価格をつけるに必要なすべての要素が揃っていました。

あるハンドル名を使って掲載した最初の投稿

同じ商品を新たに売り出す別の投稿。ハンドル名は異なるが、Jabberの連絡先は同一である

上位プレイヤーとして活躍する初期アクセス・ブローカー達

初期アクセス・ブローカーの活動を監視する際、先を見越して組織を防御するためには、有名なプレイヤーのTTPを理解する必要があります。そしてそのためにはまず、誰が有名なプレイヤーであるかを特定することが重要となります。ここでは2020年第4四半期の実績に基づいて、最も活発に活動を展開している初期アクセス・ブローカー上位5名と彼らのTTPを紹介します。いずれのアクターも10件以上のアクセスを売りに出していました。

- Crasty:ロシア語話者を対象とするフォーラムで数カ月間活動していることが確認されており、ネットワークアクセスの売買については最近活動をはじめたばかりである。主な販売商品は、オーストラリア、フランス、米国、その他の国々の組織で使用されているCitrix/RDWebへのアクセスであり、想定される被害者の多くは大学である。

- pshmm:主にRMMアクセスを販売している有名なアクター。おそらくZoho社のManageEngine Desktop Centralを悪用しており、米国企業を主な標的として侵害行為を続けている。我々の調査に続いて行われたZoho社の調査によると、このアクターはセキュリティレベルの低い資格情報を悪用してアクセスを入手している。

- drumrlu / 3lv4n:7月から活動が確認されているアクターであり、顧客に複数のアクセスを継続的に提供している。アクセスを販売する通常のスレッドとは別に新たなトピックのスレッドを立ち上げ、被害者組織のVMware ESXiを侵害すると主張している。

- Barf:2020年12月にアクセスを販売し始めたが、それ以前は主に専用サーバーを販売していた。販売しているアクセスのほとんどはフランスや米国、ブラジル、スペイン、イタリア、ドイツ企業のユーザー権限を持つRDPアクセス。

- 7h0rf1nn:主に、教育、電気通信、金融、保険、スポーツ業界の企業のネットワークに存在するリモートコード実行(RCE)の脆弱性やWebシェルを販売している。

組織のネットワークの防衛者として脅威の勢力図を理解し、サイバー攻撃による被害を未然に防ごうと邁進されるIT・サイバーセキュリティ部門の方々にとっては、初期アクセス・ブローカーがアンダーグラウンドのフォーラムで公開している活動を監視することが非常に重要となります。昨年、Pulse Secure社やFortinet社のVPN資格情報が露出し、後に脅威アクターらに利用されるという事件が発生しましたが、それらは、防御する側がサイバー犯罪業界の様々なソースを監視していれば防げた可能性のある事件でもありました。ランサムウェアオペレーターらとの事後交渉が必要となるような事態を回避したいと考えるのであれば、アンダーグラウンドにおける初期アクセス・ブローカーの継続的な監視や脆弱なソフトウェアへのパッチの適用、従業員に対する教育は、組織が必ず取り入れるべき取り組みと言えるでしょう。

——————————————————————————————————————————————————————————————————————

[1]*今回の分析では2つの商品が除外されています。ひとつは、500を超える政府及び教育機関のネットワークへのアクセスです。この商品は当初25BTCでオークションに出されましたが、後に10BTCへと値下げされ、1ケ月後には「不適切な商品」として販売が終了しました。もうひとつの商品は、中国企業の電子機器製造工場(投稿の原文は「technological production of electronics」)へのアクセスと思われる商品です。この商品は150 BTCで売り出され、後に75 BTCへと値下げされました。売り出しが投稿されたスレッド内の他ユーザーからは、価格が高すぎるとの意見が多く挙げられており、販売者である脅威アクターは販売開始から2週間後に、「これは適切な価格だ」との回答を掲載していましたが、この商品は最終的には売買が成立しなかったものと思われます。売買が成立しなかったであろうとはいえ、これら高額商品は分析の数値に著しい影響を及ぼすため、上述の理由に基づいて今回の分析から除外しました。