お手軽な侵入経路となったのか?ランサムウェアの餌食となった5つの企業とサイバー犯罪サイトに流れたPulse Secureの VPN 資格情報

脅威インテリジェンスアナリスト ヴィクトリア・キヴィレヴィッチKELAは、世界中でランサムウェア攻撃が増加の一途をたどる現状と、Pulse Secure社VPN製品の資格情報リストが流出した事件を背景に、最新の調査を行いました。すべてのランサムウェア攻撃で、CVE-2019-11510 (パッチ未適用のPulse Secure VPNサーバーに存在する脆弱性)や、過去に公開された企業のネットワーク資格情報が悪用されているわけではありませんが、今回の調査は、ランサムウェア攻撃に使われた可能性のある初期感染ベクトルを分析する際に、新たな視点を与えてくれる内容です。また先日も、脆弱なFortinet VPNの資格情報が5万件近く流出するという事件が発生しており、 ランサムウェア攻撃で狙われうる初期感染ベクトルについての懸念はますます高まっています。

今回私達が得た主な調査結果は、以下のとおりです。

ランサムウェア攻撃の被害者となった5社が使用しているPulse Secure VPNサーバーの資格情報は、2020年8月に脅威アクターが公開したPulse SecureのVPNリスト(フォルダやファイル等のディレクトリ形式)の中に含まれていました。

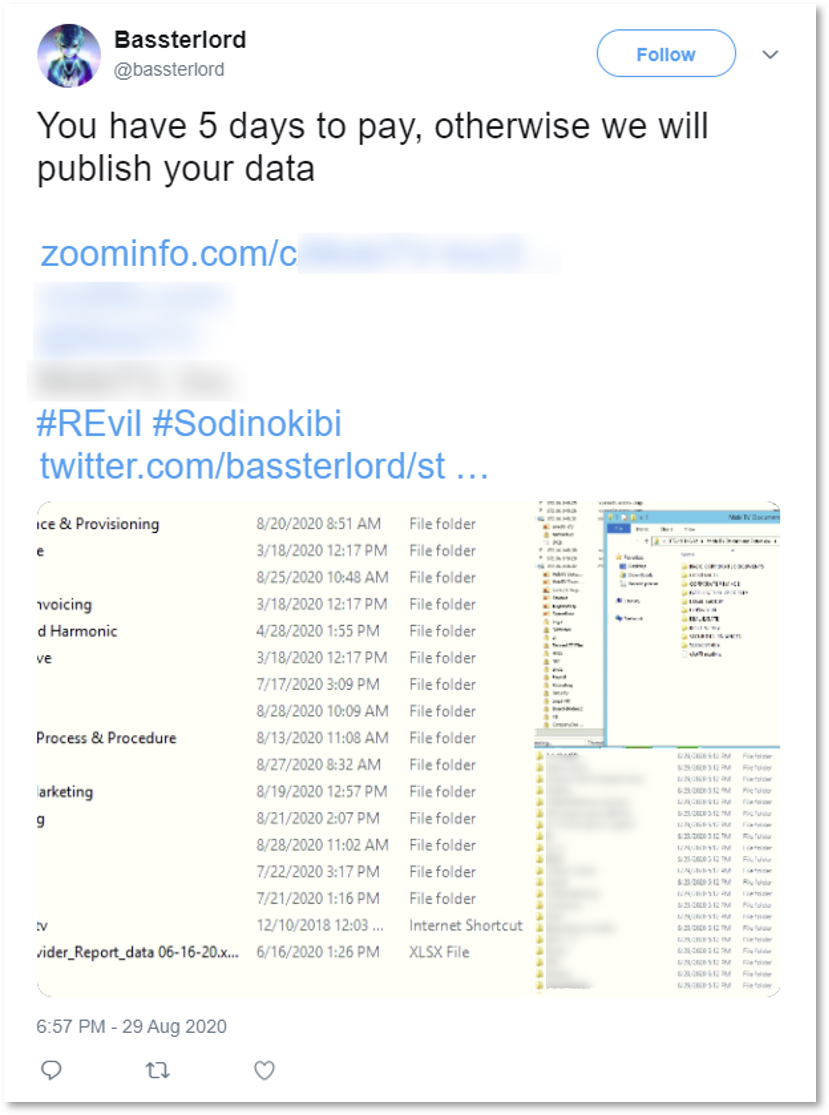

ランサムウェア集団は、身代金が確実に支払われるよう後押しするべく、被害者となった企業3社のデータを自らのブログで公開しました。KELAと脅威アクターの間で攻撃について交わされた会話から、少なくとも被害を受けた1社(企業名は不明)は身代金を支払っていることが判明しています。

攻撃に関与した脅威アクターは、少なくとも侵害したうち1社の初期アクセスは、CVE-2019-11510を利用したものであることを認めました。

企業のIT部門やサイバーセキュリティ部門が、自社ネットワークの安全を維持し、マルウェアをはじめとする高度な攻撃を阻止するにあたり、Pulse Secure VPNの資格情報などを含めたサイバー犯罪社会の脅威を積極的に監視することがその一助となります。