結論

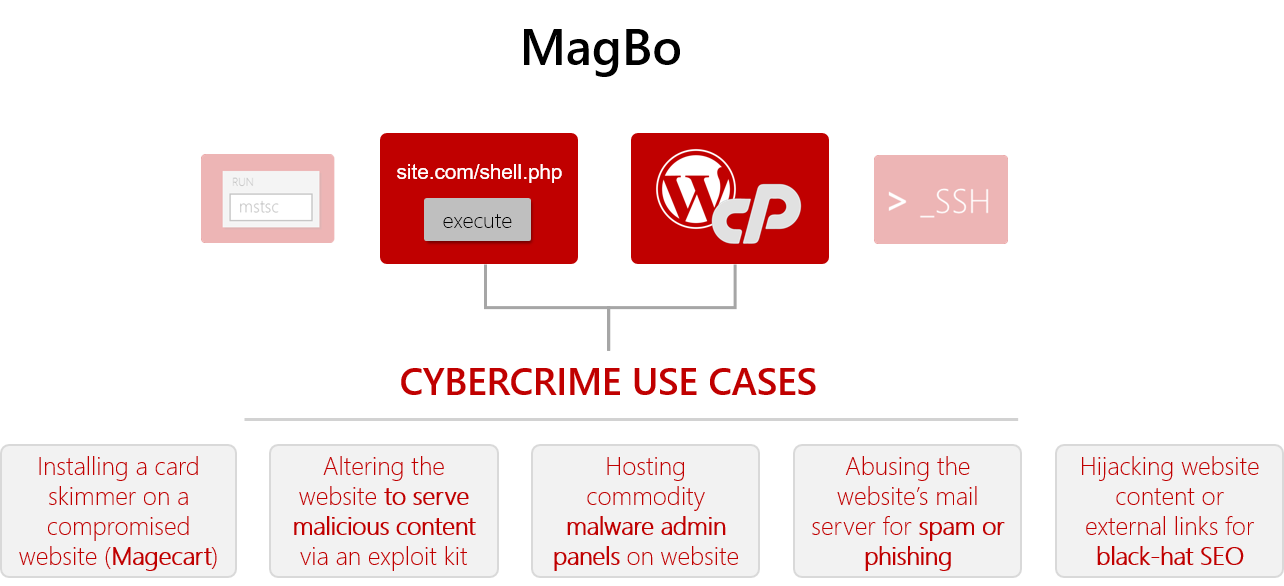

リモートアクセスマーケットとは、攻撃者が侵害したウェブサイトやサービスへのアクセス認証情報を自動売買する市場です。そしてその手軽さゆえに、攻撃者にとっては絶え間なく生成される大量のビジネスチャンスをいつでも購入できる場所となっています。組織のネットワークへのアクセスをサービスとして購入できるということは、不正行為に必要な技術的ハードルが下がるということであり、その結果、組織がランサムウェア攻撃やカードスキミングなど、一連のオンラインの脅威にさらされるということにつながります。

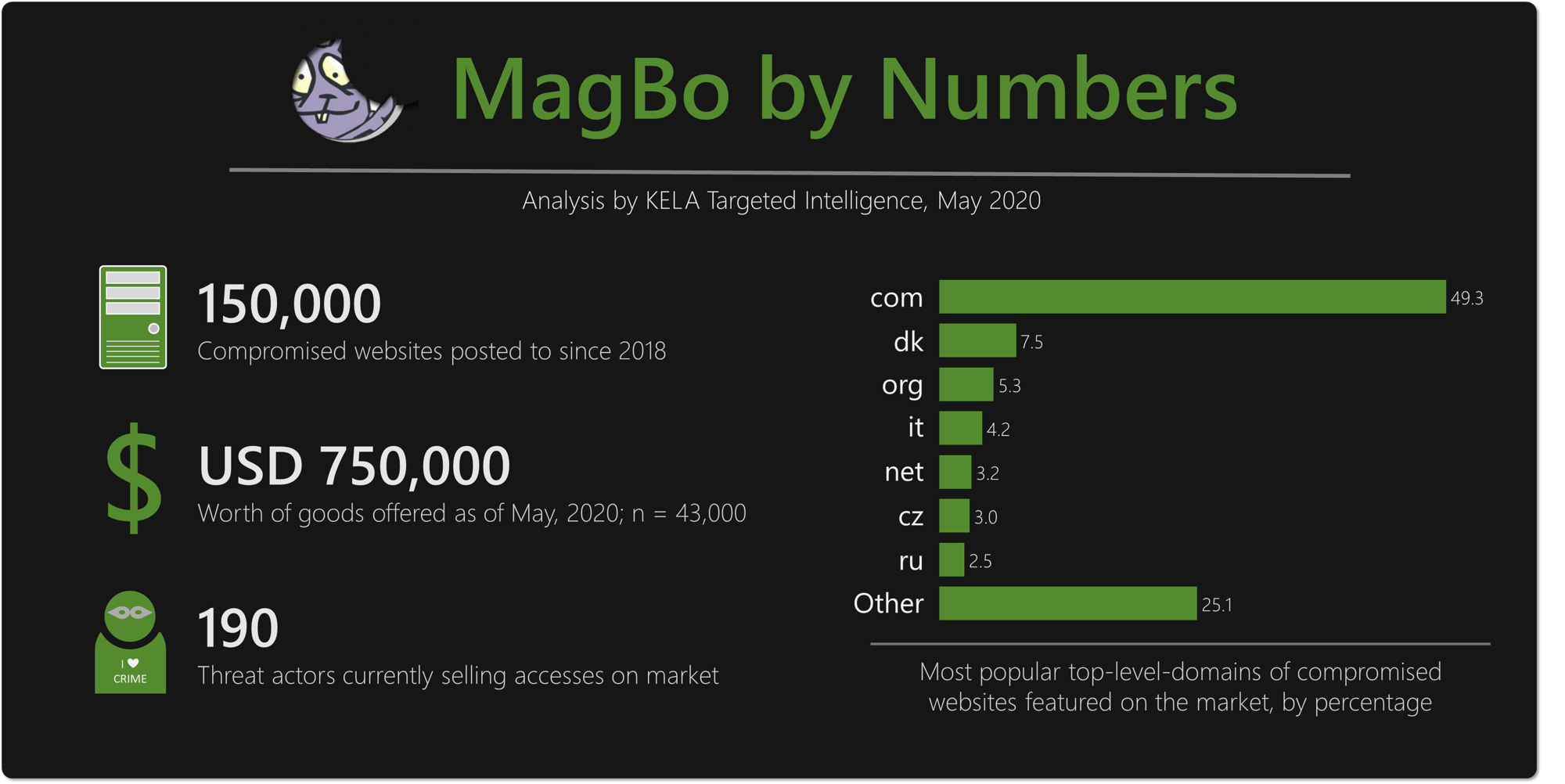

今回のブログでは、KELAが追跡・監視しているリモートアクセスマーケットでも、特に有名な存在となっている「MagBo」について考察します。MagBoは様々な点でその独自性を打ち出していますが、なかでも取り扱い商品数が大きいことが特徴といえるでしょう。同マーケットは2年にわたるその操業期間において、侵害したウェブサイト約150,000件へのアクセス(その大半は侵害したサーバーにインストールしたWebシェルマルウェアへのアクセス)を売買しており、そのなかには世界中の金融機関、政府組織、重要インフラストラクチャーのウェブサイトも含まれていました。KELAは、MagBoやその他のリモートアクセスマーケットについての洞察を得ることが、防御する側にとって極めて重要なインテリジェンスフィードになると提言します。

背景

他の業界と同様にサイバー犯罪業界においても、アクター達は収益化の機会を拡大するべく技術的ツールを導入し、革新的なビジネスモデルを模索しています。さらに彼らは、サイバー犯罪のスケーラビリティを高めるとともに、より実入りが良く投資利益率の高いビジネスへの転換を目指して、複数の収益生成スキームに重点を置いたビジネスを展開しています。

KELAが現在のマーケットを考察した結果、主なマーケットトレンドは以下の2点でした。

- サービタイゼーション – アクター達は、チュートリアルやソフトウエア、デジタル商品で利益を上げるべく悪戦苦闘するのをやめ、サムシング・アズ・ア・サービスモデルを導入しつつあります。この傾向は、特にランサムウェアプロバイダーの間で台頭しているマルウェア・アズ・ア・サービスはもちろんのこと、サイバー犯罪のエコシステムにおける他の分野でも顕著に見られます。

- セールスの自動化 – 数年前までは、サイバー犯罪者らが製品やサービスを現金化する際には、フォーラムに広告を投稿して購入者からの連絡を待つというのが専らの手段でした。しかし今日では、自動売買マーケットを利用するケースがその大多数を占めています。人手を介した煩わしい手続きに頼ることなく、クリックひとつで商品やサービスを購入できるこういったマーケットでは、その売上高はますます増加しており、スケーラブルなビジネスモデルが展開されています。

サイバー犯罪の成果物であることが明らかな商品を売買する場合は、以前からこういった手法が人気を集めています。Slilpp 等のアカウントショップでは、これまでに数百万ものブルートフォースアカウントを密売しており、Deer.io(2か月前に閉鎖)は迅速・簡単に自分専用の自動売買ショップを開設できる主要プラットフォームとして脅威アクターにサービスを提供してきました。しかしここ最近では、多くのアクターや集団が、より高度な商品を販売する自動売買ショップに投資しています。その一例が、Genesis Store とそこで展開されるマルウェア・アズ・ア・サービス(MaaS)ビジネスモデルです。GenesisのMaaSを利用すれば、標的のマシンやデバイスをボットネットに感染させて、簡単に収益を得ることができるからです。

リモートアクセスマーケット

自動売買ショップの分野で非常に洗練されている組織の代表例として、リモートアクセスマーケットが挙げられます(KELAでは、侵害したウェブサイトやサーバーへのアクセス権を販売するストアやショップが集合した市場をリモートアクセスマーケットと呼んでいます)。悪名高いRDPショップ「xDedic」は、2019年に当局によって閉鎖されるまで、侵害したサーバーへのRDPアクセスを売買するワンストップショップとしてサービスを提供しており、攻撃者は必要な認証情報を同ショップで購入すれば、すぐに感染サーバーにアクセスすることが可能となっていました。このようにリモートアクセスする手段を簡単に購入できるというコンセプトは、企業のネットワーク内に足場を得ようとするランサムウェアオペレーターや、ターゲットとする組織への密かな侵入口を探すAPTアクターをはじめとする様々な攻撃者にとって非常に魅力的であり、彼らにとって素晴らしいビジネスチャンスを提供するマーケットであるといえるでしょう。

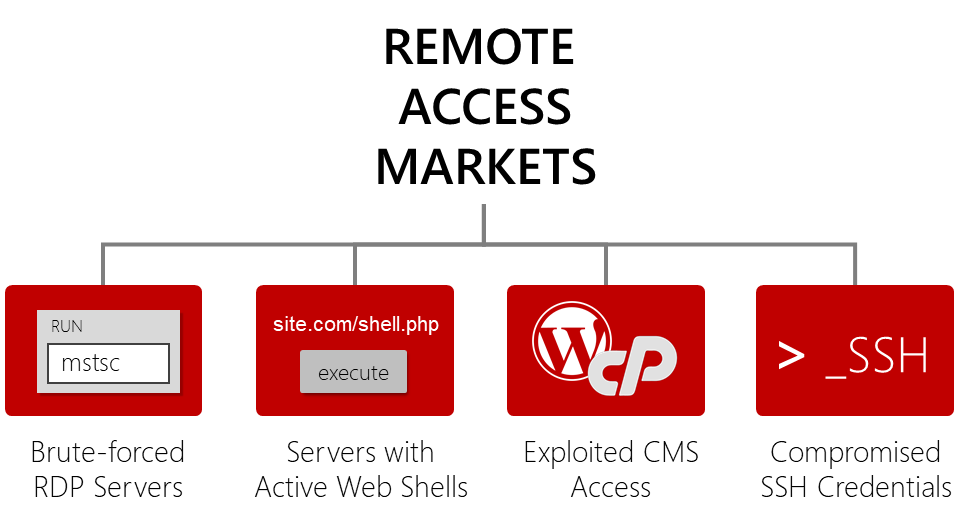

しかしリモートアクセスは、RDP経由に限らず様々な方法で実行可能であり、脅威アクターらは、コンテンツ管理システムやSSH等を悪用してネットワーク資産へリモートアクセスすることもできるのです。そしてそこから、サーバーでホストしているウェブサイトのコンテンツを操作したり、企業のネットワーク内で更なる不正活動を行うための基盤として利用するなど、リモートアクセスを様々なユースケースに活用できるのです。

サイバー犯罪商品を扱う一部のショップやベンダーでは、様々なリモートアクセス商品を販売しており、その品質レベルも様々です。リモートアクセス用の認証情報を販売する脅威アクターもいれば、RDP専用の自動売買ショップを運営する脅威アクターもおり、その一方でWebシェルバッチの売買取引をフォーラムに投稿するアクターも存在します。

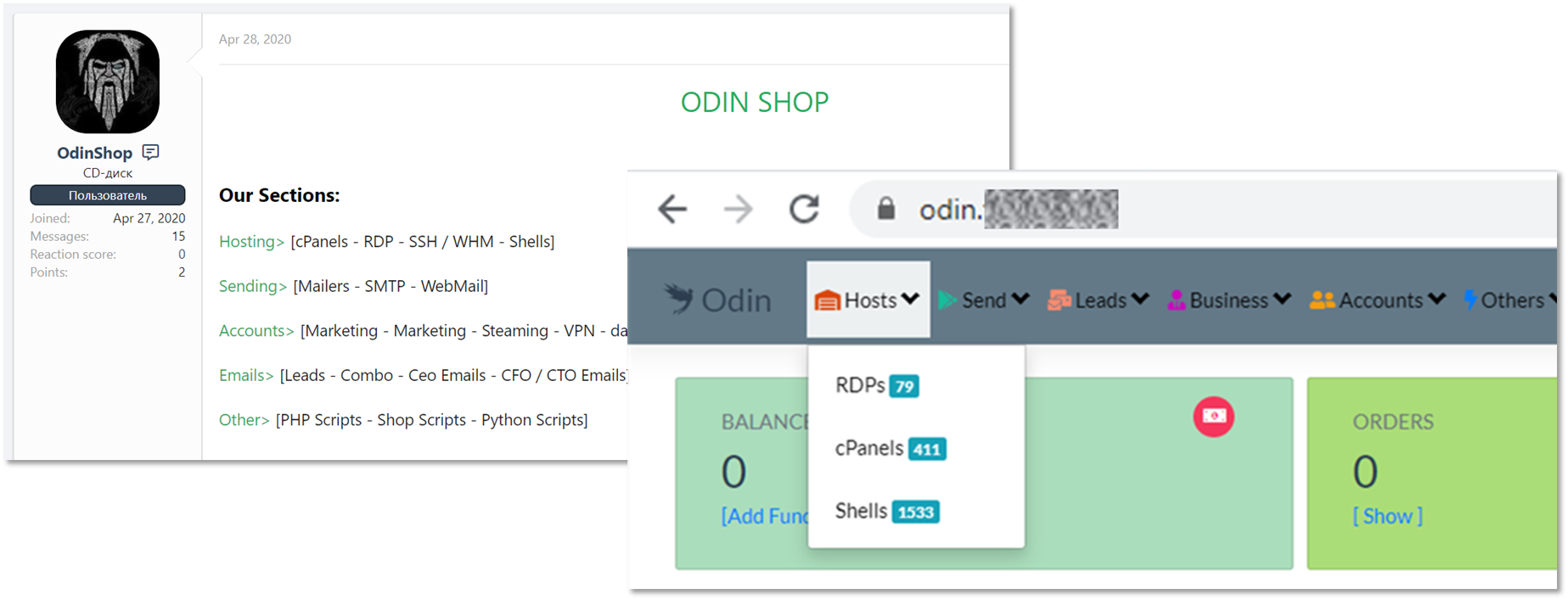

先月、Odin Shopと名乗る新たな組織がショップを開設しました。同ショップでは、「ホスティング」または「ホスト」と名付けられたリモートアクセス商品や、消費者のアカウント情報及び電子メールアドレスのリストも商品として販売しています。このショップでは、リモートアクセス専門の商品を、RDPサーバー、ウェブサイト管理パネル、Webシェルという3つのセクションに分類し、攻撃者の様々なユースケースに対応しています。

ロシア語のハッカーフォーラムに掲載されたOdin Shopの宣伝広告(左)

同ショップの画面(右)

この新たなアクター「Odin」が、サイバー犯罪コミュニティにおいてどのような評判や信頼性を得ているかは定かではありませんが、彼らがリモートアクセスに特化せず、ワンストップショップとなることを目指すことで、取り扱う商品の品質が低下する可能性があります。

その一方で、リモートアクセス商品を専門に取り扱うショップも一部に存在しています。その大半は、特定のアクセス手法に焦点を合わせたニッチなショップとして、それぞれがRDPアクセスやSSH認証情報、その他手法に特化して商品を提供しています。このブログでは、KELAが監視している様々なリモートアクセスマーケットのなかでも特に興味深いショップ「MagBo」について注目していきます。MagBoは、Webシェルを専門に扱う自動売買ショップであり、十分に吟味した商品を取り扱って高い評価を受けています。

扱われているのは全てアクセス商品

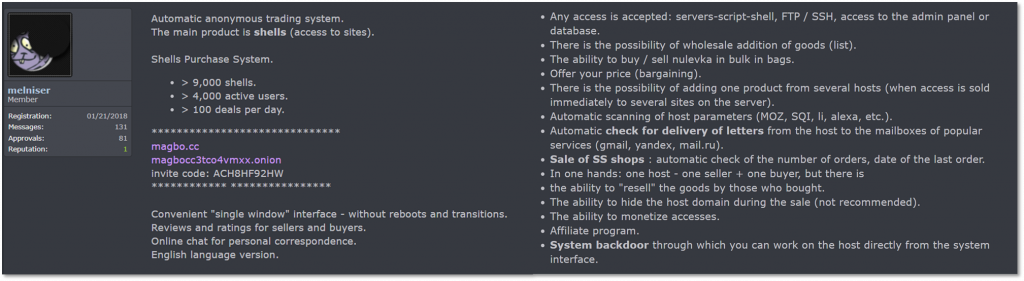

MagBoは招待制の自動売買マーケットであり、リモートアクセス認証情報やWebシェルに特化した様々な商品を取り扱っています。

ロシア語のフォーラムに投稿されたMagBo開設の告知

2018年初めに公式にショップを開設して以来、MagBoは進化を続けながらその取扱い商品の種類や量も拡大しています。当初の報告書では、同ストアは「侵害したウェブサイト3000件以上」を販売していると記載されていますが、2020年4月後半までには28,000台のサーバーを侵害しており、合計70万ドル相当の商品を販売していました。KELAのリサーチでは一意のホスト名43000件が同ストアに投稿されたことを確認しており、それらの詳細情報も入手しています。さらに、同ストアの履歴データに基づいて評価したところ、MagBoはこれまでの間に感染ウェブサイト約15万件を販売していることが判明しました。販売されたウェブサイトは、1つにつき1万米ドルの値がついた官庁及び政府省庁のサイトから、数セントで売りに出された小規模ビジネスのサイトまで、ありとあらゆるウェブサイトが含まれていました。

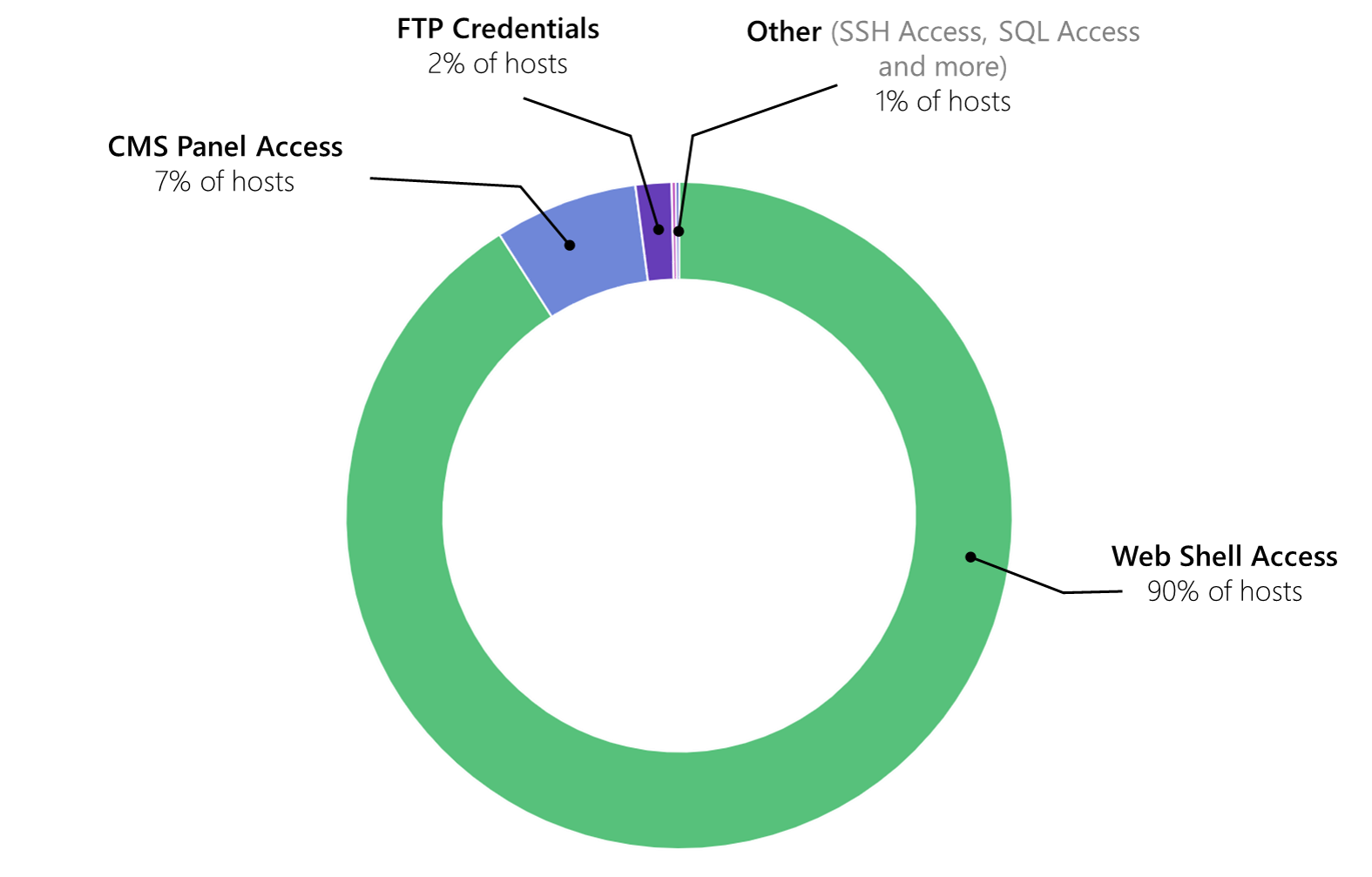

侵害されたサーバーは膨大な数に上っており、その大半はWebシェルを介してアクセスされていましたが、それ以外のアクセス方法も利用されていました。MagBoは、様々なサイバー犯罪のユースケースを支援するというその謳い文句のとおり、様々な種類のアクセス方法を提供しています。同店のリストにある販売商品のうち約90%はWebシェルであり、 7% は感染した CMS経由のリモートアクセス、2%は FTP認証を利用したリモートアクセス、残りの 1% はその他様々なアクセス方法(SSHやホストの管理パネルへのアクセス等)となっていました。

MagBoで販売されているリモートアクセス商品タイプの内訳

(2020年5月時点、サンプル数= 43,000)

KELAの分析では、 通常一日に200台から400台の 感染サーバーがMagBoに追加されており、非常に活気のあるショップとなっています。さらに、一日の取引件数は約200件にのぼり、MagBoがマーケットとして着実に成長していることがうかがえます。この成長の理由のひとつとして彼らの運営モデルが挙げられるでしょう。MagBoは分散型プラットフォームであり、多数の脅威アクター達が自らの商品をアップロードできる仕組みとなっています。KELAのデータでは、現在190もの脅威アクター達が自らの商品をMagBoに掲載しています。

MagBoで販売されるリモートアクセス商品の数が大きいという事実は、言うまでもなく同ショップの存在を目立たせる一因となっていますが、あくまでサイバー犯罪に手を染めるアクター達の心をひきつける目玉機能のひとつにすぎません。

目玉機能 #1 商品の透明性

サイバー犯罪がより洗練され、その要件がよりニッチになってくるに併せて、そういったニーズにこたえるためにビジネスも変化させてゆく必要があります。他のリモートアクセス販売者と比較したところ、特にWebシェル経由のアクセスに関してMagBoには明らかに有利な特徴がありました。同ショップでは、購入を検討する脅威アクターが商品の品質を見極める際に役立つ情報を数多く提供しているのです。

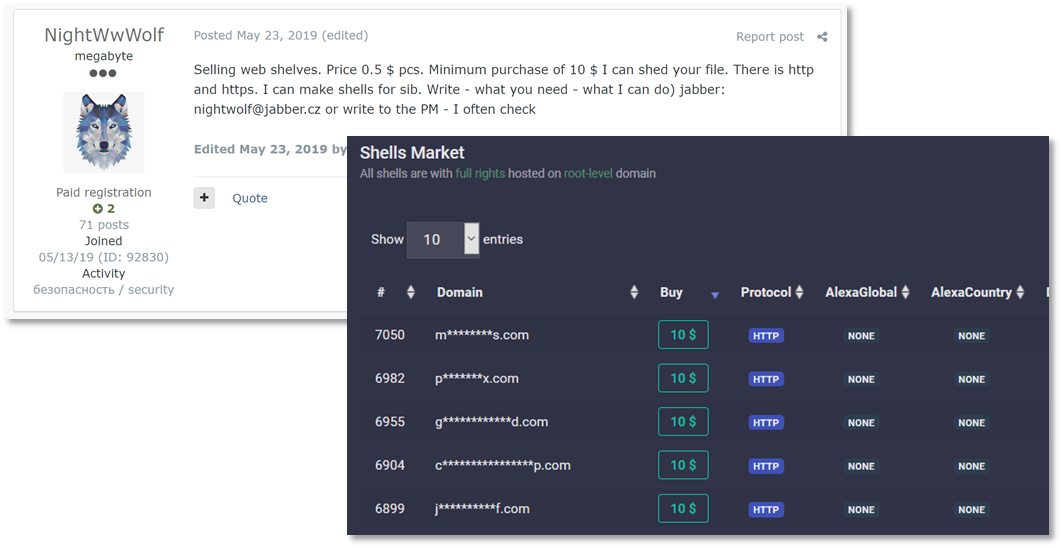

以下に、ロシアのサイバー犯罪コミュニティと関連のあるWebシェルベンダーの例を2件ご紹介します。一方のベンダーはフォーラムに投稿を掲載して商品を販売しており、もう一方のベンダーは自動売買ショップを運営しています。しかし、どちらのベンダーも感染サーバーのDNSやパーミッションに関する詳細情報やその他のメタデータ等、商品の品質を判断する際に役立つ情報を購入者に提供していないのです。

重要項目に関する詳細情報を提供せずに商品を販売するWebシェルベンダー達

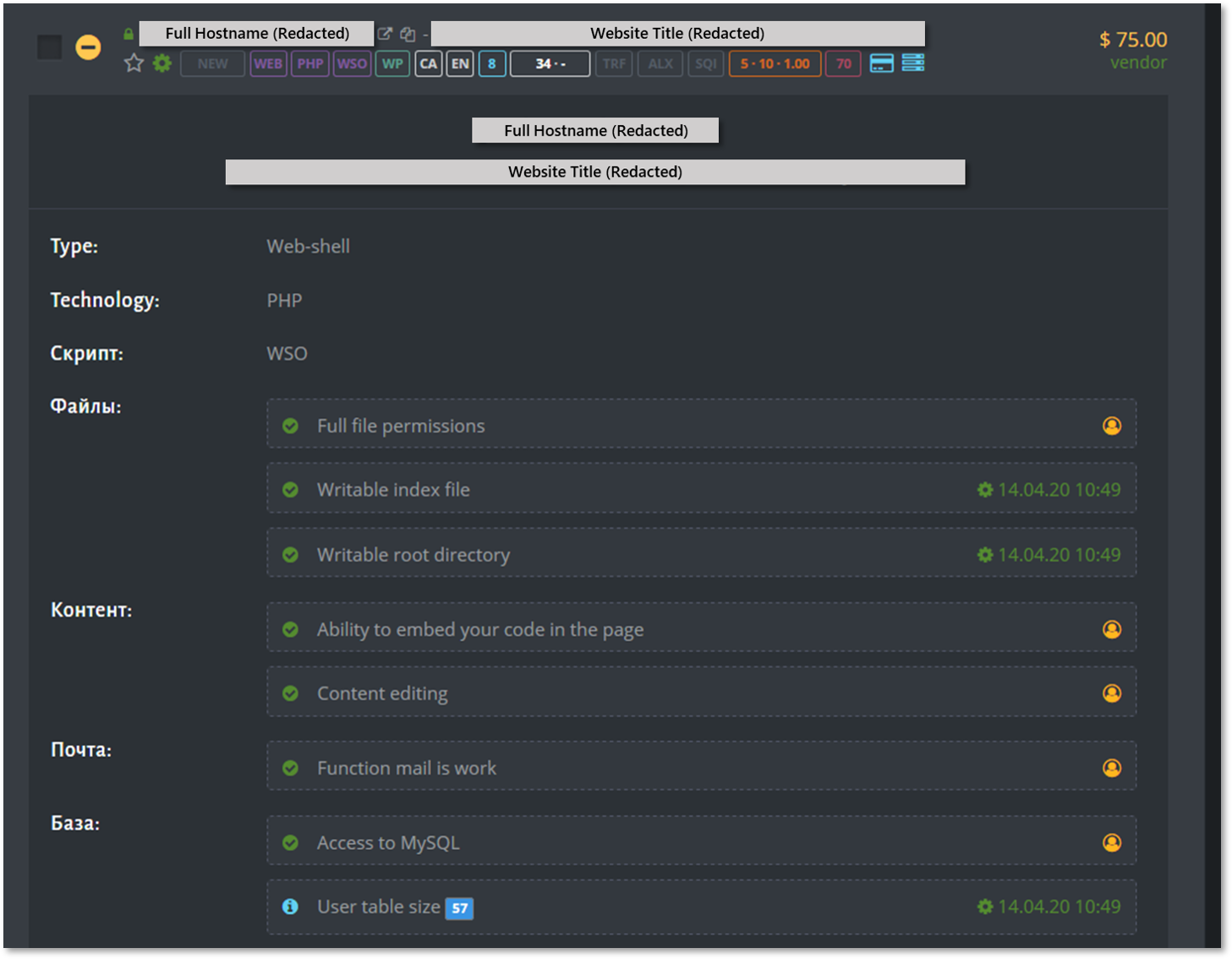

一方、MagBoでは、攻撃者が利用できる実際のホスト名から具体的なパーミッションに至るまで、サーバーに関する詳細情報を豊富に提供することに力を入れています。下図はMagBoの商品内容に関する項目 (被害者を特定可能な情報についてはKELAにて編集済み)であり、同ショップが販売商品についてどれほど詳細な情報を提供しているか、その水準をここから読み取ることができます。

MagBoの商品内容項目の例。感染サーバーの詳細情報が掲載されている

この詳細な項目は、悪意あるアクターにとって有益な情報となるだけではなく、防御する側にとっても、感染サーバーに対して攻撃者がどのようなオペレーションを実行する可能性があるのかを理解するために役立てることができます。例えば、上記リストの 「function mail is work」 とは、攻撃者がこのサーバーを使用してフィッシングメールやスパムメールを送信できるということを意味しています。さらにリスト内のその他の項目では悪意あるアクターがこのシェルにアクセスし、ページ内にコードを組み込んで悪意あるコンテンツを作成したり、クレジットカード情報を盗むためにトラフィックをスニッフィングできることも示唆しています。

パーミッション及び機能別に分類されているMagBoの商品

MagBoの管理者が投稿したメッセージを見てみると、商品について一定性の透明性を保つことが彼らの重要な役割であることがわかります。2018年1月にMagBoの管理者が投稿したメッセージでは、販売者は商品の正確なDNS名を非表示にするオプション機能が利用できることを記載していますが、この機能を使用しないよう推奨するコメントも併せて掲載しています。

感染サーバーの詳細なDNS情報を非表示にするオプション機能を使用しないよう推奨するMagBo管理者の投稿

目玉機能#2 MAGBOのバックドア

ウェブサイトへのリモートアクセス認証情報を購入した後、アクターらはそれぞれの目的を果たすべく、様々な不正活動を実際に開始することが可能となります。そういった活動には、まずサーバーにアクセスし、その後でサーバーを悪用して攻撃を実行するといった行為も含まれます。そしてMagBoでは、顧客に対してログイン認証情報を提供するだけではなく、実際の攻撃を実行するために使用可能なバックエンドプラットフォームも提供しています。

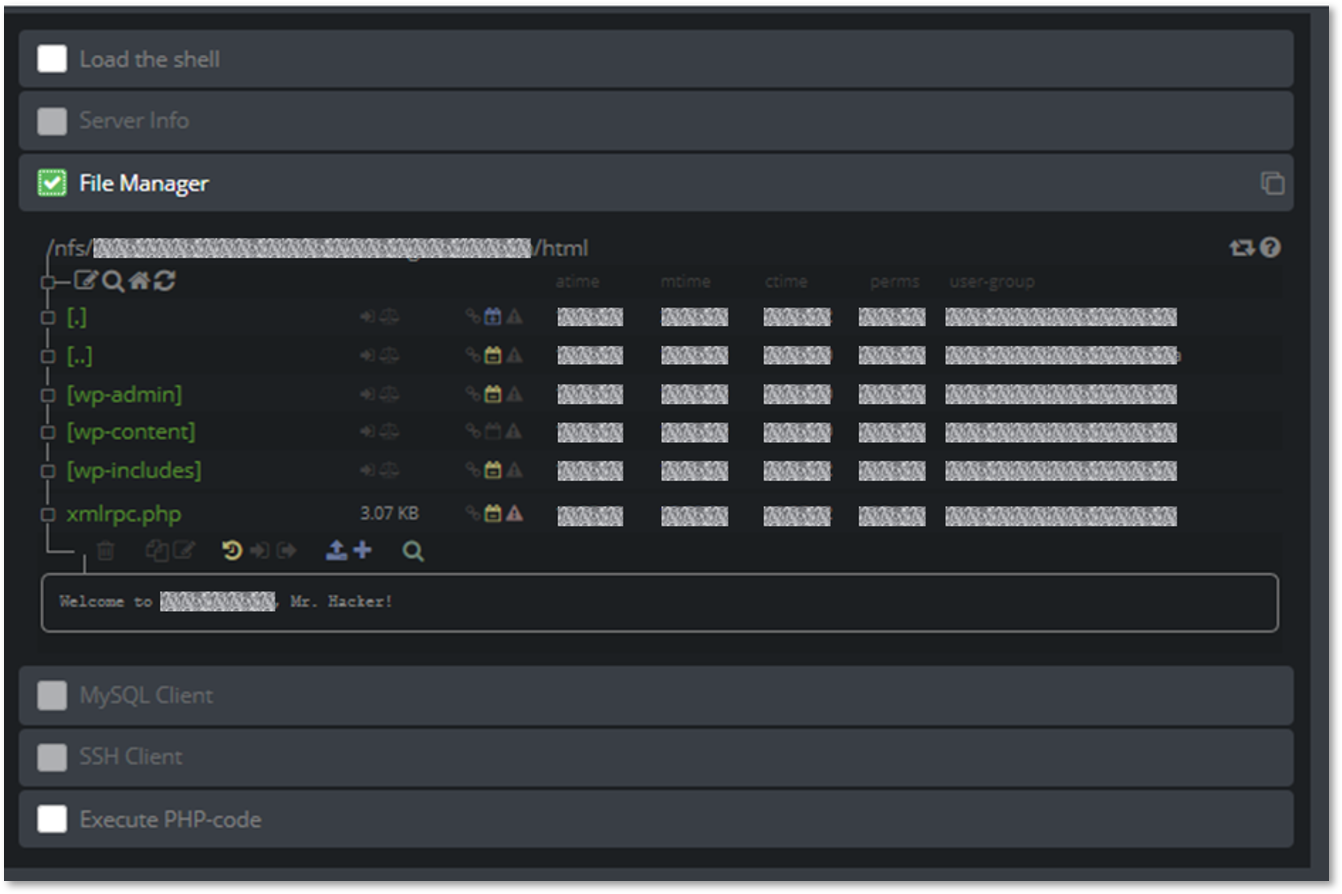

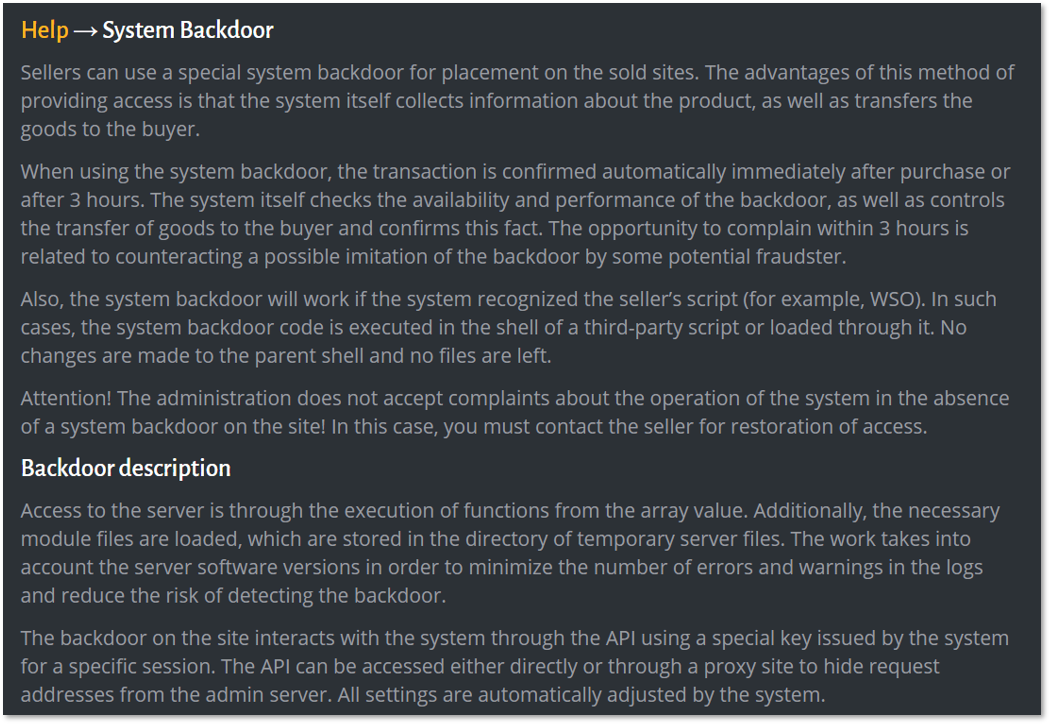

MagBo バックドア (MBD) はMagBoのウェブサイトと交信するためのWebシェルであり、攻撃の第二段階で使用します。攻撃者は、MBDを感染サーバーにインストールすることで、MagBoのビジネスモデルとの互換性を向上させることができるのです。このMBDを感染サーバー上で実行すれば、攻撃者はMagBoのユーザーインターフェース画面からマルウェアのロードやPHP経由での任意コードの実行、その他様々な活動をサーバーに対して実行することができるのです。

感染サーバーのファイルシステムを搭載したMBDのユーザーインターフェース(上) MagBoのFAQに掲載されたMBDの概要(下)

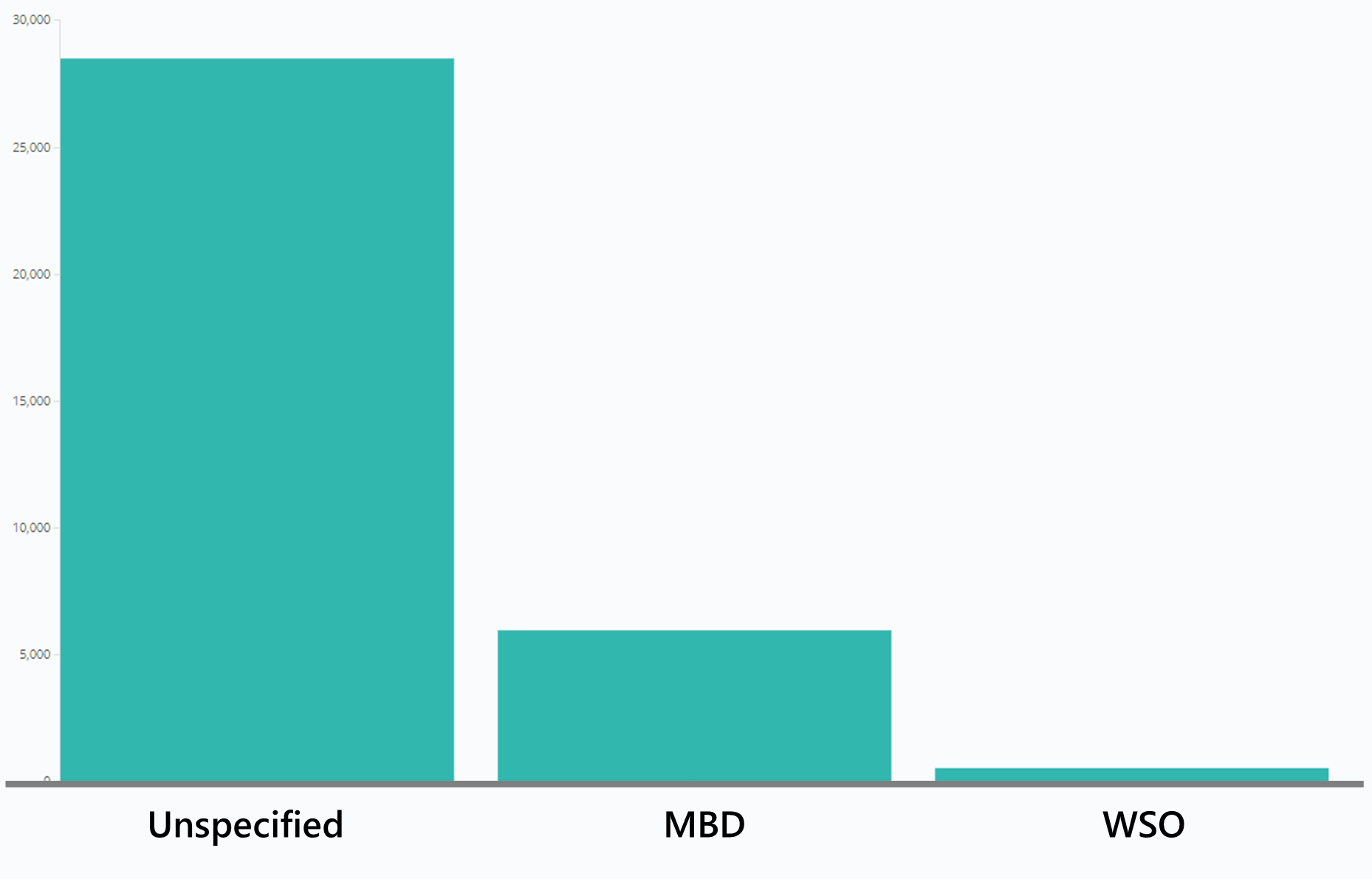

MBDのようなサービスを提供しているということは、MagBoがWebシェルアクセスの販売や管理に加え、テクノロジープロバイダーの役割をも果たすワンストップショップ、つまりはプラットフォームを目指していることを意味しています。その意味でMagBoは、同ショップで販売しているサーバーへのアクセスを顧客が最適化し維持できるよう手助けするというxDedicの伝統を受け継いでいます。しかしながらアクター達がMBDを導入するスピードは緩慢であり、KELAが取得したデータによると、2020年5月に同ショップでMBDを利用したWebシェルは6000件程度にとどまりました。

ManBoで販売されるWebシェルタイプの内訳

リモートアクセスマーケットと企業のIT&サイバーセキュリティ部門

ペーストサイトや従来のマーケット、そしてフォーラム等、サイバー犯罪にまつわる脅威インテリジェンスの基礎について知識を得るということは、サイバーセキュリティ・インテリジェンス業務を担当する方々にとって必要不可欠です。しかし我々は、自動売買ショップを監視して、アンダーグラウンドで自社資産が実際に売買されているその状況を把握することこそ、防御する側にとっての優位性を確保することになると提言します。これに関する最も基本的なユースケースは明確であり、もしサイバー犯罪のマーケットで自社ネットワーク機器にアクセスする認証情報が売りに出されていれば、皆さんはそのことを即刻知りたいと思われるでしょう。リモートアクセスマーケットを監視する過程で、KELAは当社顧客の資産(子会社が使用している社外秘のドメインから本番環境の主要サーバーまでを含む)にアクセスする際に必要な認証情報が、マーケットで複数件販売されていたことを確認しました。リアルタイムで監視活動を行い、アナリストによる報告や警告等のエスカレーションを受けることは、即時に脅威を修正して攻撃者による不正なアクセスを防ぐうえで非常に重要なポイントとなるのです。

また、リモートアクセスマーケットで得たデータをさらに多くのサイバーセキュリティ活動に活用することも可能です。例えば、自社の資産に加えてベンダーやサプライチェーンも監視することで、自社にとっての脅威ランドスケープや第三者機関のアタック・サーフェスに対する理解を深めることができるでしょう。さらに、自社資産の感染率を確認する際に、感染したネットワーク資産のリストを信頼性の高い指標として利用することもできます。つまり、これらのデータストリームにリアルタイムでアクセスして得た情報を、感染ドメインの情報も取り込んだIOCフィードとして利用することができるのです。こういった情報をアンダーグラウンドのソースから直接手に入れることができれば、お客様は自社ドメインが不正活動に利用されていたという事実が公になるまで、対応を待つ必要がなくなるのです。

KELAは、IT及びサイバーセキュリティ担当者がリモートアクセスマーケットのデータをどのように活用するにしても(今回ご紹介した例は単なる氷山の一角です)、これまでご説明したようなフィードを保持することには計り知れない価値があると考えています。

さらに、MagBoの明らかな成功と、彼らがテクノロジーに対して継続的に投資しているという事実は、リモートアクセスマーケットの利用が十分普及していることを示唆しており、他のベンダーも急速に同市場へ参入してきています。また、xDedicが閉鎖されたことによって生まれた隙間を埋めるべく、他のRDPショップが台頭しつつあり、その一方ではSSH認証情報を収益化することに特化したベンダー達がその取引件数をさらに増加しています。サービタイゼーション(アクター達が利用するアクセス・アズ・ア・サービスの提供)や自動売買がトレンドとなっていることから、さらに多くのサイバー犯罪企業がこれらのマーケットに参入してビジネスを拡大すると言って間違いないでしょう。