全てが新たな新学期、サイバー脅威の新たなゲームが始まる

2020年度の新学期の準備はこれまでとは異なり、世界中の生徒達は同級生とオンラインで再会するために準備を整えています。従来、新学期の準備といえば登校初日に向けてお洒落な文房具を購入したり、完璧な服を準備する等が挙げられますが、今学期の準備においては皆、家庭で快適にオンライン学習を行うための環境整備に投資しています。その一方で、新学期がリモート体制で始まることを受け、学校のIT担当者らは生徒や職員に対するサイバーセキュリティ教育を今年最大の関心事項として扱うとともに、教育機関を攻撃しようと狙うサイバー犯罪者らの脅威を阻止することに重点を置いています。

前回のブログ「教育セクターにおけるサイバー犯罪の増加」では、教育セクターの組織を狙う脅威アクターらの全体的な関心について調査するとともに、我々がアンダーグラウンドのエコシステムで確認した未遂の攻撃事例を数件取り上げました。また、教育機関を標的とする脅威のレベルについて、一般的な理解を確立するための重要なポイントにも言及しました。そして今回私達は、世界中の学校が授業を再開するに伴ってリスクが増加していることを受け、再びこのテーマを取り上げることにしました。

学校は、現在新型コロナウイルスの感染者数増加に対応するべく苦戦を強いられていますが、今度は新学期初日からリモート体制で使用するオンライン学習プラットフォームを、サイバー攻撃などの事件から守るべく戦わなければなりません。そして、まさにそういった状況を体現したともいえる事件が、フロリダ最大学区の公立学校で発生しました。犯人は16歳の学生であり、アンダーグラウンドの世界でいえば初心者レベルの脅威アクターです。年若い初心者レベルの脅威アクターが大規模な学校への攻撃を成功裏に治めたという今回の事件は、より洗練された経験豊富な脅威アクターも攻撃を計画し、実行に移す可能性があることを示唆しています。

夏休みは終わった。けれど本当のお楽しみはこれから(サイバー犯罪者達の声)

前回のブログを公開して以来、我々は教育セクターに対する脅威アクターの関心を継続的に監視するとともに、アンダーグラウンドのエコシステムで見られたその他の脅威アクターについて明らかにしてきました。

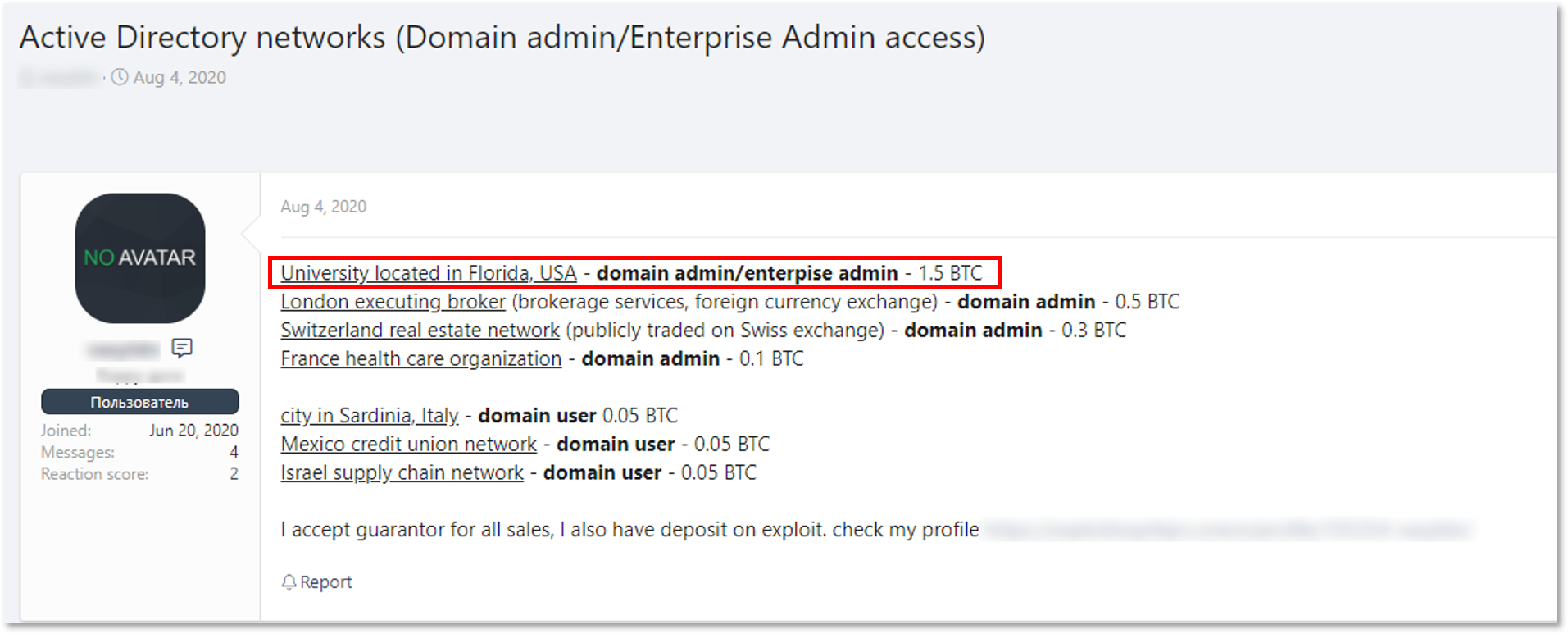

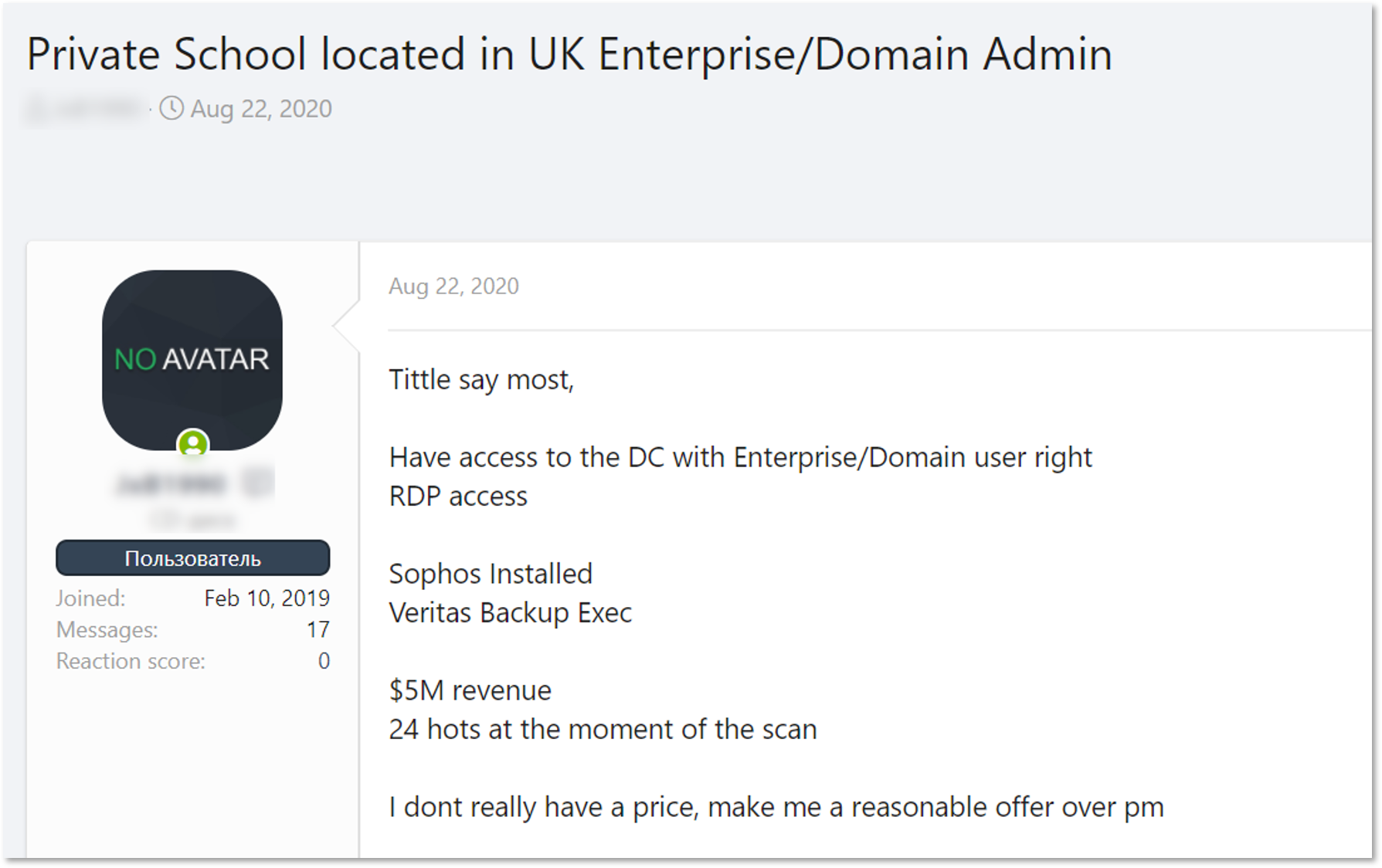

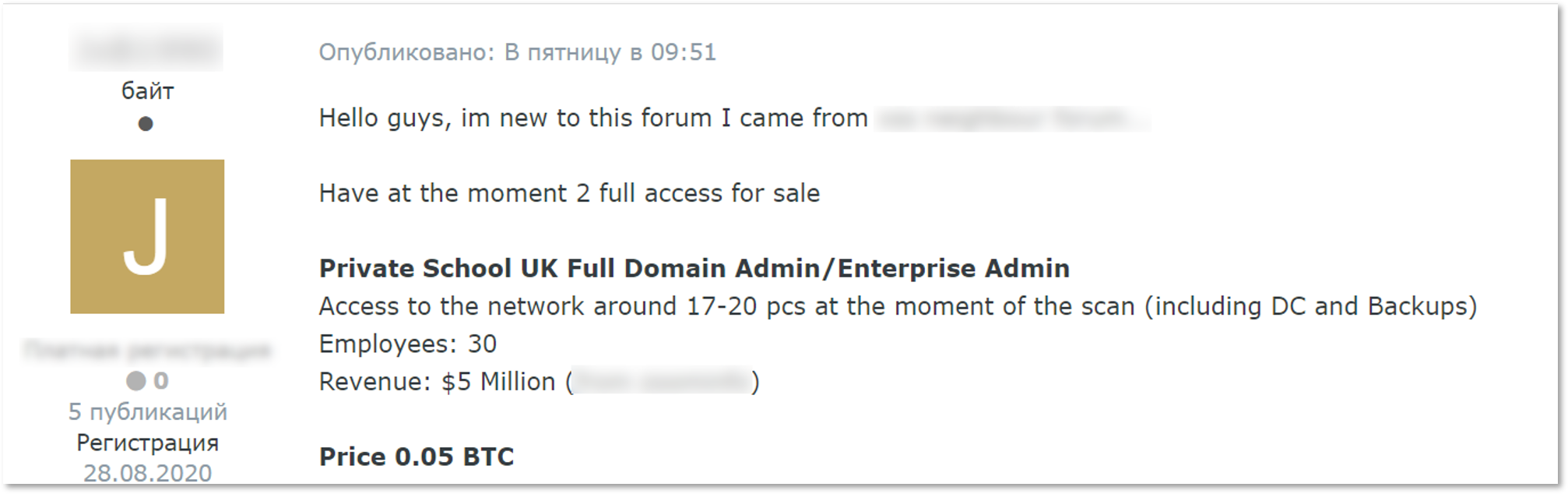

先月KELAは、不正侵入されたウェブサイトやサービスへリモートでアクセスするための資格情報を自動売買するショップと、アンダーグラウンドのコミュニティを多数選び出して注意深く監視しました。その結果、最も人気のある3つのアンダーグラウンドフォーラムで、8月だけでも45件を超えるリモートアクセスが販売されており、うち7件が教育機関へのアクセスであることを確認しました。主には英国や米国の教育機関へのアクセスでしたが、オートラリアの教育機関が2件、イスラエルとドイツの教育機関がそれぞれ1件ずつ含まれており、200米ドルから17,000米ドルの間の価格設定で販売されていました。

我々は、標的となった被害者達の情報に基づいて、それらのアクセスの価格差が持つ意味を調査しました。脅威アクターが公開している限定的な情報と価格だけでは、そのアクセスにどれほどの価値があるのか理解しづらいケースもありますが、それでも今回販売されているアクセスを詳細に検証した結果、ほとんどのアクセスは他のビジネスと同様に、被害者の収益に基づいて価格を設定されていることが判明しました。多くの脅威アクターから見れば、教育機関は単に「収益が増加しているビジネス」の一つであり、彼らにとって利益の増加が見込める標的といえます。そして被害者の収益以外で価格に影響を及ぼすもう一つの要因は、そのアクセスが持つ権限です。攻撃者がそのアクセスを購入した場合、標的となるネットワークにユーザーとしてアクセスできるのか、それとも管理者ユーザーとしてアクセスできるのかで価格が変動します。

売りに出されたアクセスのうちいくつかは、比較的高額な値段設定にもかかわらず即座に買い手がついていることから、アンダーグラウンドのエコシステムでは教育機関へのアクセスに対する需要が高いことがうかがえます。例えば、あるアクセスは5,660米ドルという高額な価格で売りに出されたにも関わらず、1週間もたたないうちに買い手がつきました。

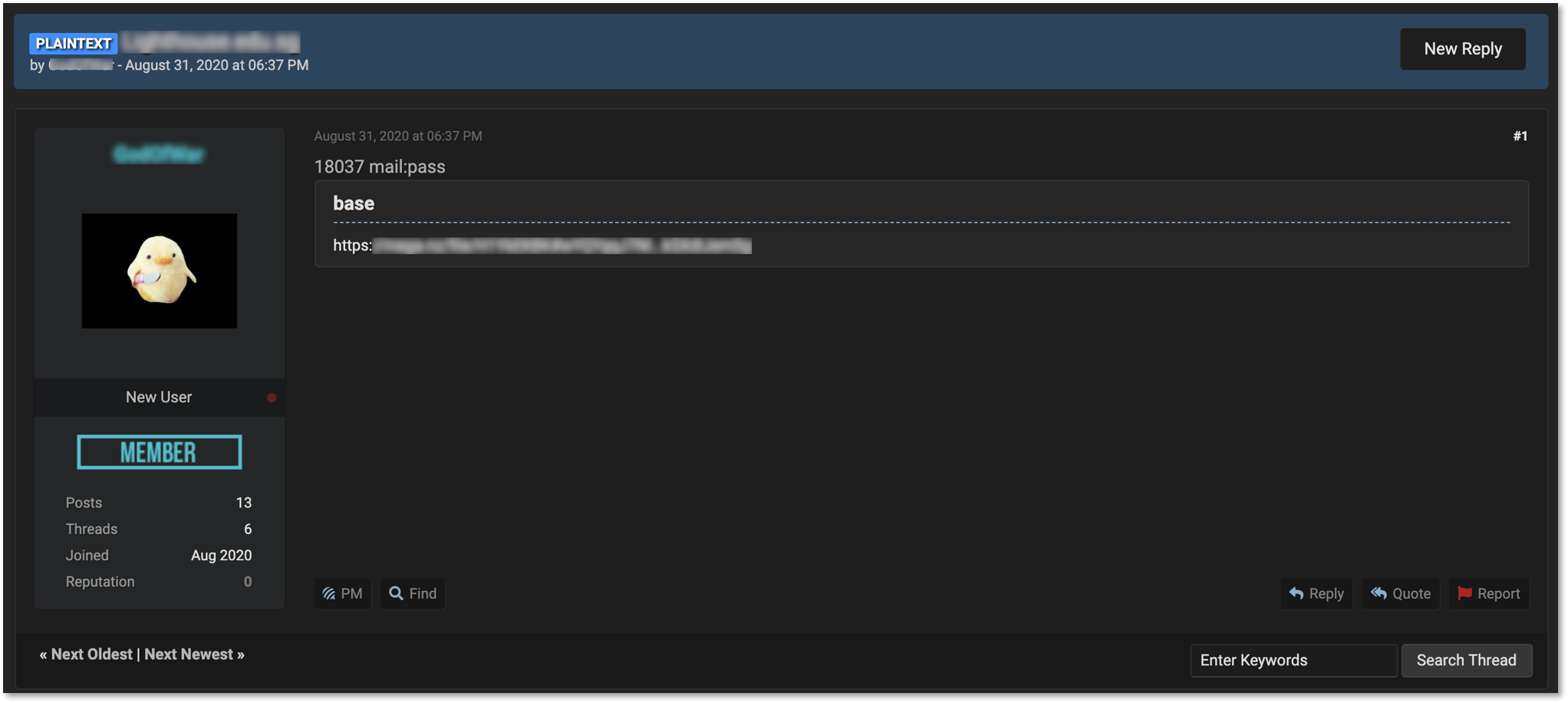

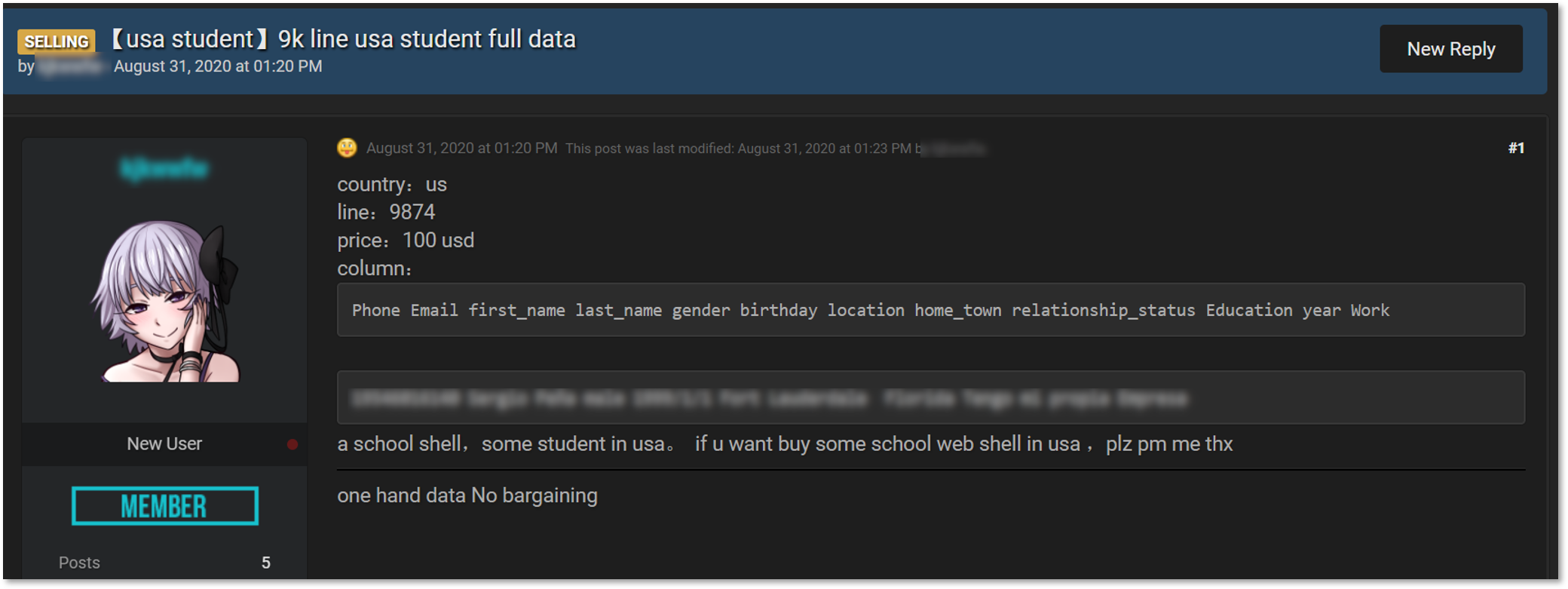

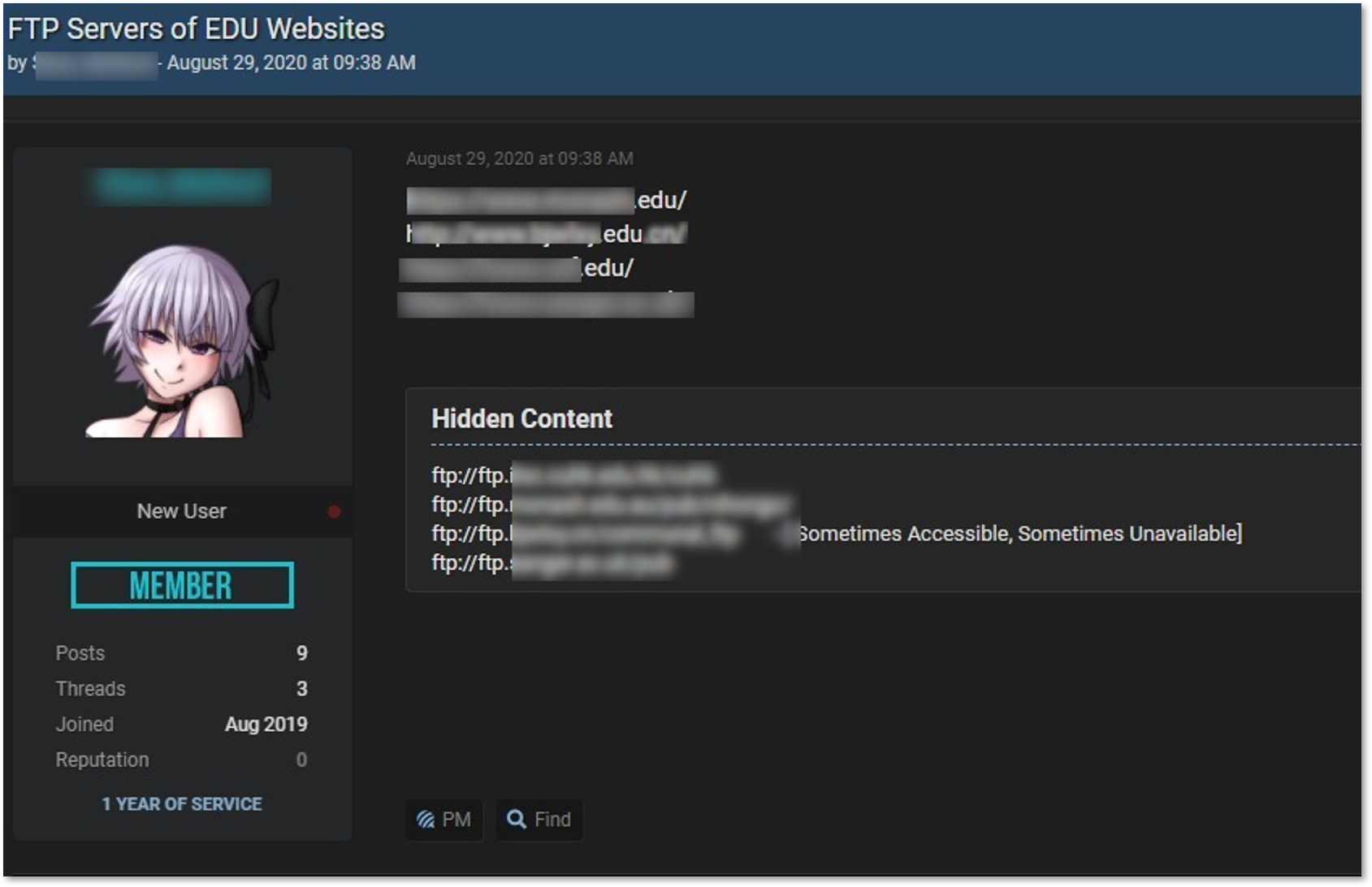

過去数年間、アンダーグラウンドのエコシステムではリモートアクセスの人気が高まっていますが、サイバー犯罪者にとっては侵害されたデータも依然として重要な位置付けにあります。例えば、先日アンダーグラウンドのマーケットでは、シンガポールにある学校の生徒及び職員の電子メールとパスワードが無料で公開されており、さらには米国の学生達の個人情報が売りに出されていました。また、大学4校のFTPサーバーにアクセスする資格情報も無料で公開されており、一部には内部データも含まれていました。

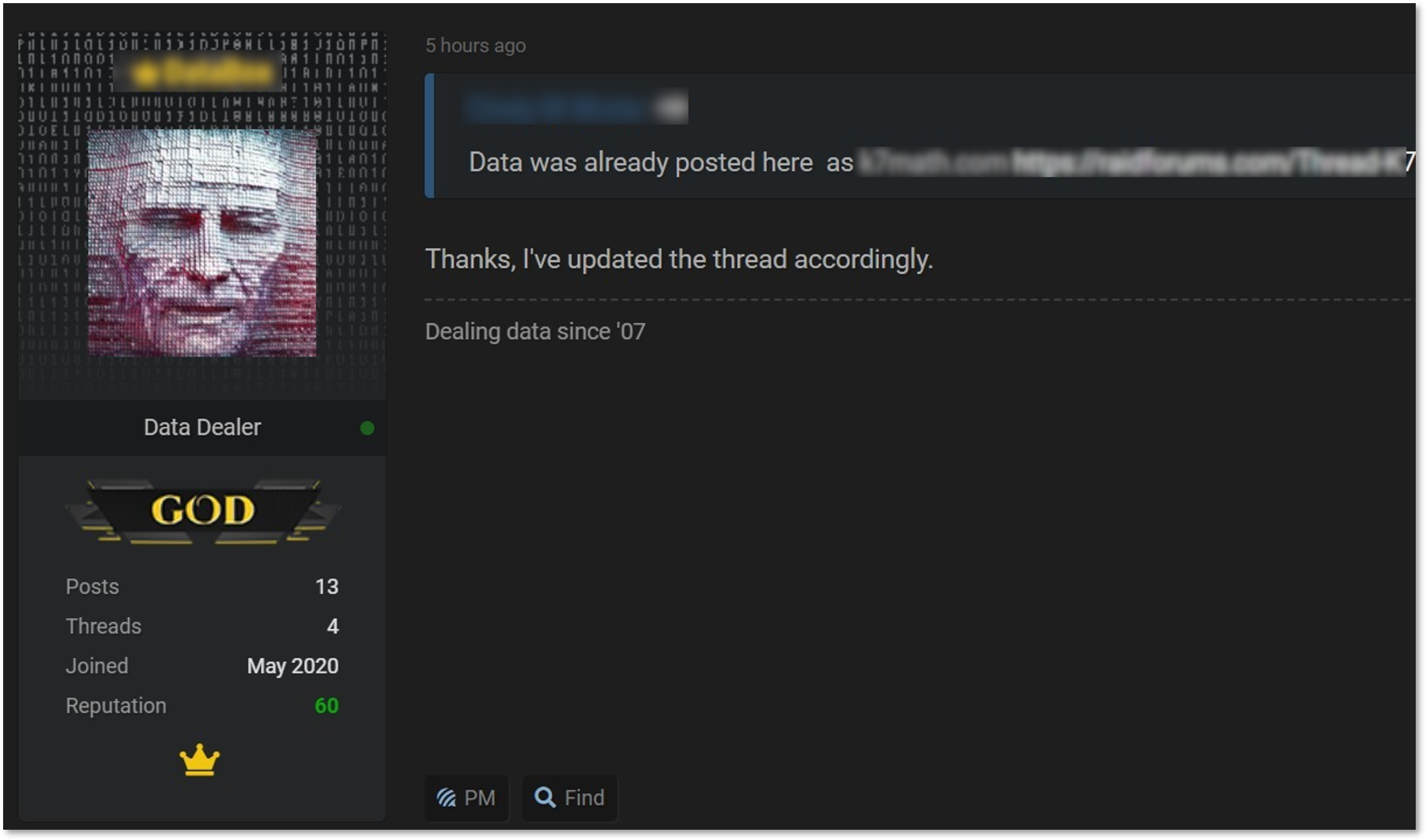

アンダーグラウンドで活動する一部の脅威アクターらが、過去に販売された(または漏えいした)教育機関のデータを利用していることも確認されています。ある脅威アクターが、最近の投稿の中でオーストラリアの教育行政部門に関連するデータを公開しており、我々が調査をすすめたところ、当該データは学校にオンライン学習ソリューションを提供する企業「K7maths」のものであることが判明しました。しかしこのデータは今年の3月に漏えいし、既に公開されていたものでした。このデータは3月に公開された際、そして先日投稿のなかで公開された際のいずれも無料で公開されていたことから、恐らくはアンダーグラウンドのコミュニティで良い評判を得たいと考える脅威アクターの仕業であると思われます。

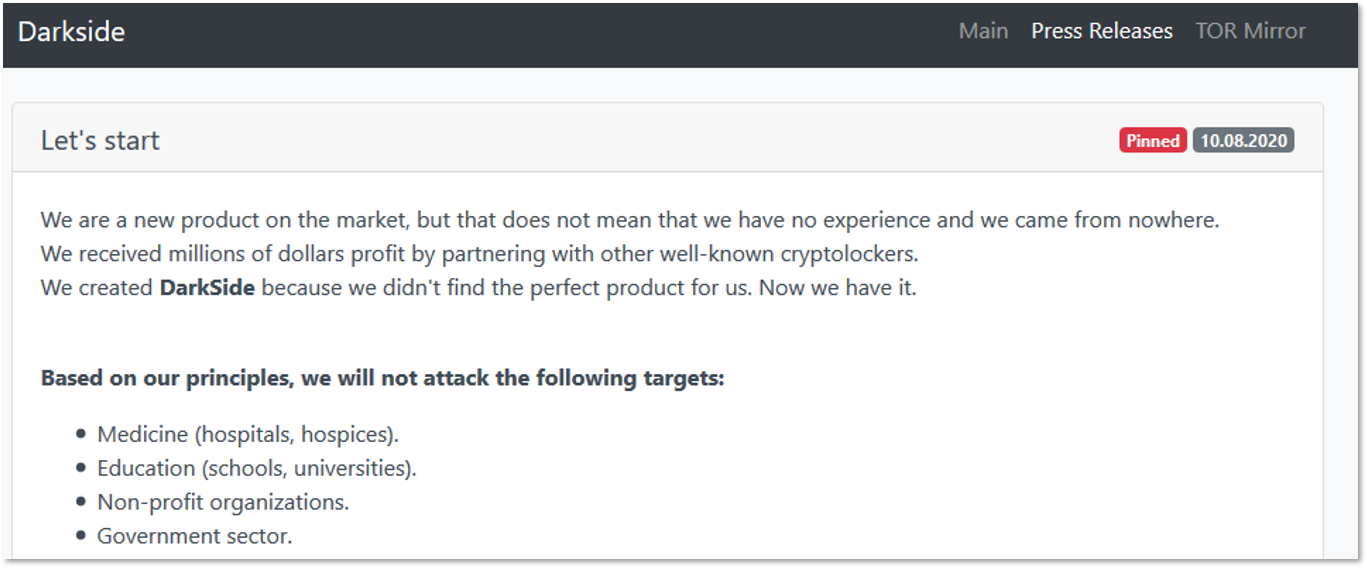

その後もアンダーグラウンドの様々なコミュニティを閲覧し続けてゆく中で、我々は、ランサムウェアアクターの中でも教育セクターを標的とすることに反対している新たなプレイヤーを発見しました。その一例が「DarkSide」です。DarkSideは最近台頭しはじめた新手のランサムウェア集団であり、学校や大学は攻撃しないと明言しています。しかし大半のサイバー犯罪者らについては、コロナウイルスの世界的流行の際に「医療機関を標的としない」というDarkSideの姿勢に賛同しなかったことを踏まえると、「教育セクターを標的としない」という同集団の姿勢に賛同する可能性も低いと考えられます。

教育機関のIT部門&サイバーセキュリティ担当部門の声:「9月が終わって全てが落ち着いたら起こしてください」

教育機関のIT部門及びサイバーセキュリティ担当部門は、未だこの新たな状況に適用しようとしている最中ですが、可能な限り最も効率よく攻撃を阻止する方法として、最終的に以下の2つの対応策が挙げられます。

1. サイバーセキュリティの啓蒙活動 ― 教育機関の安全は、チームとしての取り組みに全てがかかっています。教育機関を守るIT担当者は、個人情報と情報システムを安全に維持するにあたり、ベストプラクティスが確実に実行されるよう全ての学生とスタッフのサイバーセキュリティに関する意識を標準レベルまで高めるための投資を行う必要があります。サイバー攻撃は、たった一人の個人の小さなミスがきっかけとなる場合もあるのです。例えば、職員や生徒の一人が悪意あるファイルを電子メールで受け取って開いてしまった場合、攻撃者はそれを最初の足掛かりとしてその教育機関のシステムに侵入してくる可能性があるのです。

2. 脅威インテリジェンスへの投資 ― 一般的にサイバー犯罪は、様々な手順や要素を組み合わせた長い準備期間を経て実行に移されます。今回の場合、特に教育機関や関連組織は、自らの資産を戦略的に監視することに投資する必要があります。ここでいう資産とは、自らのドメインやIT管理者の履歴書、IPアドレス、その他脅威アクターが攻撃を開始する際に利用しうるあらゆる資産が含まれます。アンダーグラウンドのマーケットやフォーラムで、アクターらに検知されることなく効率的に自らの資産を監視するテクノロジーを手に入れ、自分達のツールとして活用する――そうすることによって、教育機関のIT部門やサイバーセキュリティ担当部門は、自分達を標的とする潜在的な脅威の到来に向けて、より周到な態勢を確立することが可能となるでしょう。