結論

サイバー犯罪の金融エコシステムは、アンダーグラウンドで新たに生まれる革新的なビジネスニーズに合わせて日々変化しています。データを買い求める者達は、大量のデータを最も簡単に、そして可能な限りスムーズに手に入れる方法を模索しており、その一方で脅威アクターらは彼らを支援するべく、嬉々としてマルウェア・アズ・ア・サービスから月次のサブスクリプションサービス、データ侵害にまで至るまで新たなサービスを生み出しています。

今回のブログでは、多くのコミュニティに定着しつつある興味深いトレンド、すなわちバンキング型トロイの木馬や情報窃取型マルウェアを使って窃取されたデータが、窃取したアクター達によって直接販売されており、さらには企業が主な標的となっている状況に焦点を当てました。窃取した資格情報を販売する方法には2パターンあり、サイバー犯罪コミュニティの脅威アクターらが直接データを販売するケースと、専門の自動売買マーケットを通じて販売するケースがあります。アクターらが、そういったデータ売買を通じて企業の資格情報を収益化しているという事実は、企業に対する脅威がますます高まりを見せていることを意味しますが、そういった取引が活発かつ堅調に行われているマーケットは、防衛する側の人間にとっては情報を収集する絶好の舞台であり、サイバー犯罪がどのように運営されているのかを直接目にすることのできるチャンスでもあります。

サービスとして提供されるマルウェア ― マルウェア・アズ・ア・サービス

サイバー犯罪者らは、個人のログイン情報を収益化していますが、それ自体は特に目新しい活動ではありません。銀行サービスの資格情報を侵害し、マネーロンダリングのスキームを使って収益化するという行為は、いわゆる「銀行型トロイの木馬」業界ではもはや一般的なビジネスモデルです。広範にわたって様々な端末を感染させ、できる限り数多くの資格情報を窃取すれば、それだけで金融犯罪と詐欺の温床が完成します。

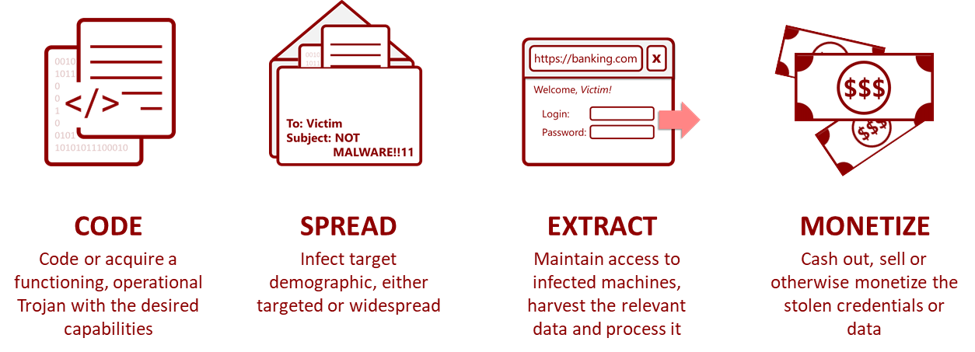

しかし、バンキング型ボットネットを用いた広範なオペレーションを維持することは、実際には骨の折れる大変な作業であり、口で言うほど単純な作業ではないでしょう。オペレーションの主要ステップを以下の図で表してみました。

マルウェアをコーディングするプロセス、そして完成したマルウェアを拡散プロセスするプロセスについては、それぞれが過去2年の間にサービス化してゆく傾向が明確に観察されました。そしてサービス化したプロセスの大半は、サイバー犯罪の金融エコシステムの中で活動している様々なマルウェア・アズ・ア・サービスプロバイダーを通じて提供されています。上図の各ステップは、いずれもそれだけで連載記事を書くほどの価値がありますが、今回のブログでは最後のステップである「収益化」に焦点を当てました。

「収益化」に至るまでのプロセスでは、グループのメンバー達は安全な秘密のルートを使って内部関係者と連絡を取ります。しかし「収益化」の段階では、彼らは様々な脅威アクターや別のグループとも連絡を取り合う必要に迫られることから、私達にとっては注目すべき興味深いステップとなります。この段階では、彼らは様々なフォーラムやEコマースプラットフォーム、オンラインマーケットを通じて連絡を取っており、そこで見られるコミュニケーションが私達にとって重要な情報収集のチャンスとなります。

未知の未知(UNKNOWN UNKNOWNS)

サイバー犯罪の金融エコシステムには、窃取した資格情報を販売するアクターらが秩序なく広範に存在しています。違法マーケットやいわゆる「自動ショップ」、伝統的なサイバー犯罪フォーラムに至るまで、サイバー犯罪の金融エコシステムのいたるところで「侵害されたログインデータ」の売人を見つけることができるのです。

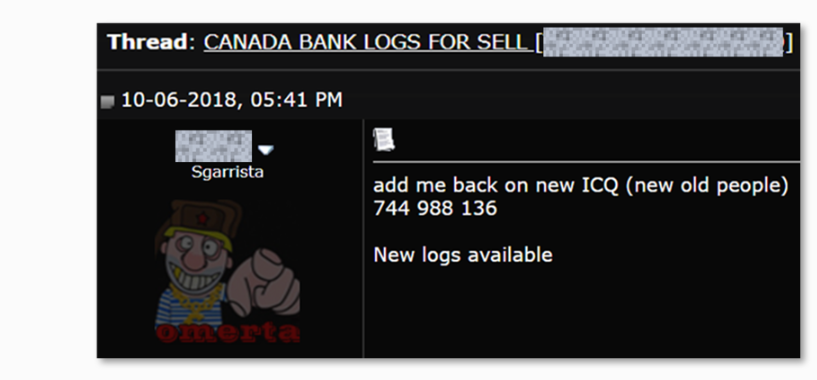

下の図は、フォーラムで一般的に販売されている商品(投稿)です。カーディングや詐欺を専門とする有名なフォーラムで、某脅威アクターがカナダの銀行サービスの資格情報を販売しています。

私達の推測では、恐らくこのアクターは窃取したログイン情報数千件を一つ一つ調査し、その中で購入者の気を引きそうな資格情報を選び抜いたうえで売りに出しています。サイバー犯罪の金融エコシステムの中では、アピール力の高い資格情報と言えば小売業やEコマース、銀行の資格情報が挙げられるでしょう。しかしこのやり方の場合、脅威アクターらは大きな落とし穴、つまり自らの利益を損なう事態につながりかねない「未知の未知(unknown unknowns)」に直面します。ある攻撃者にとってはゴミと思われるデータでも、他の攻撃者にとっては財宝となる可能性が潜んでいる場合もあることから、資格情報を販売するアクターらもゴミと宝物をより分ける方法を見出すべく、常に競争を繰り広げています。

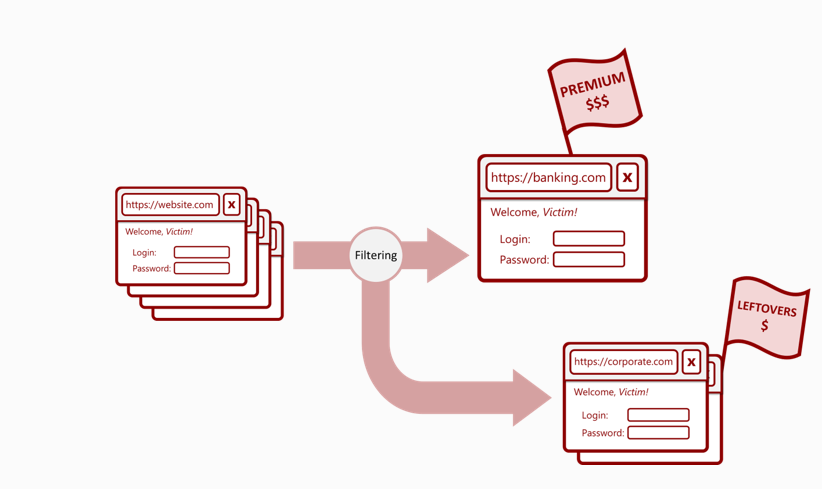

脅威アクターらは、まず最初に資格情報を地道に選別して資産価値の高い資格情報を高額で販売し、残った資格情報をまとめ売りします。ここで、「数ある資格情報のうち、どれがゴミ箱行きでどれが宝に生まれ変わる可能性があるのか?」という究極の質問が生まれます

資格情報を販売するアクターらは「low hanging fruits (簡単に手の届く獲物)」を狙う傾向があり、詐欺行為を働くアクターらの多くが買い求める商品、つまりは比較的簡単に現金化できる商品(通常は銀行やEコマースの資格情報)を主に収集しています。そしてそういった状況の中、ある意味不条理ともいえる事態が発生していることが考えられます。例えば不正侵入された端末に、リテールバンクのサービスで使用するログイン情報と機密性の高い政府業務で使用する資格情報の両方が保存されている場合、然るべき購入者にとっては何千ドルをも支払う価値があるにもかかわらず、実際には「リテールバンクサービスのログイン情報」をホストするマシンの対価として数十ドルで販売されるというケースです。

ここで、米国の小売大手企業「Target」が被った不正アクセス事件を例に取り上げてみましょう。詐欺を目的とする脅威アクター達は、フォーラムで流通している資格情報の中でも、とりわけ現金化しやすい銀行や小売サービスの資格情報に着目しており、Target社のベンダーであるFazio Mechanical Services社がTarget社のエクストラネットにログインする際の資格情報には興味を持ちません。しかしTarget社の不正アクセス事件では、Fazio Mechanical Services社の資格情報がアクターにより窃取されて売りに出され、その結果Target社のネットワークに侵入する足掛かりとして悪用されたのです。同事件は、少数の関係者にしか付与されていない資格情報が、然るべき購入者にとっては高い価値を持っていることを私達に教示しています。

販売者はその存在に気付かない一方で、データのなかには然るべき購入者にとって多額の価値をもたらしうる潜在的な宝が潜んでいます。こういった「未知の未知(unknown unknowns)」の存在は、マーケットが成長し、その成長に合わせてサイバー犯罪のTTPや収益化チャネルが変化するに伴い、ますます重要になりつつあります。我々は、有名どころから外れた商品(現金化のプロセスが複雑な商品等)に興味を持つ脅威アクターらが増えていることについて特に着目しています。

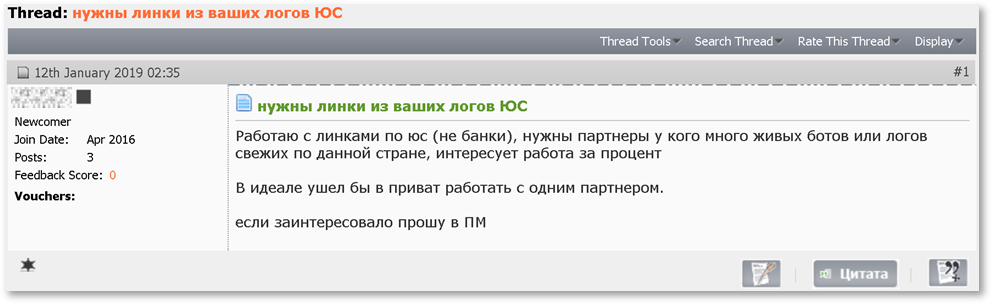

ロシア語話者が集う非公開のサイバー犯罪フォーラムの投稿「米国のリンク(銀行以外)[KELAによる翻訳:米国に拠点を置く組織や企業から窃取した資格情報(銀行以外)]。ライブボットまたは米国の新鮮な資格情報を持っているパートナーを募集」。この脅威アクターは、ボットネットオペレーターが興味を持つ可能性の低い資格情報(銀行とは関連のない資格情報等)に関心を示しています。

ビジネスモデルの変化

窃取された資格情報を購入するアクターらの間では、極めて限られたユーザーのみが持つ資格情報への関心が高まっており、販売者となる脅威アクター達のビジネスモデルも、それに合わせてよりカスタマイズされた収益化手法へと移行しつつあります。先のセクションでお伝えしたとおり、脅威アクター達はこれまで「low hanging fruits (簡単に手の届く獲物)」を狙う手法に力を注いでいましたが、現在は購入者が商品の内容を閲覧できるサービス、すなわち購入者が実際にデータにアクセスできるサービスに重点を置いています。

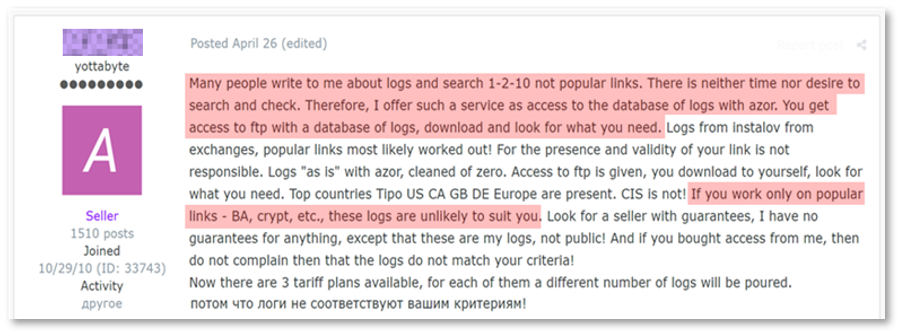

以下の投稿は、有名なロシア語話者フォーラムで活動する某脅威アクターによるものです。選別プロセスがいかに苦労の多い作業であるかを語っている、非常に興味深い事例です。

当事者の声 ―サイバー犯罪者が、窃取した資格情報を販売するビジネスに伴う苦労を語る投稿

この脅威アクターは選別プロセスを省き、その代わりに窃取した資格情報の全データをFTPサーバーにアップロードすることで購入者のニーズに対応しています。購入者達は、FTPサーバーに保存されているすべてのデータセットにアクセスし、興味を持った資格情報があれば入手することができます。このビジネスモデルでは、資格情報がサービスとして提供されており、購入者達はアクターに月額手数料を支払い、その引き換えにこのアクターが維持管理し更新するデータセットにアクセスできる仕組みとなっています。

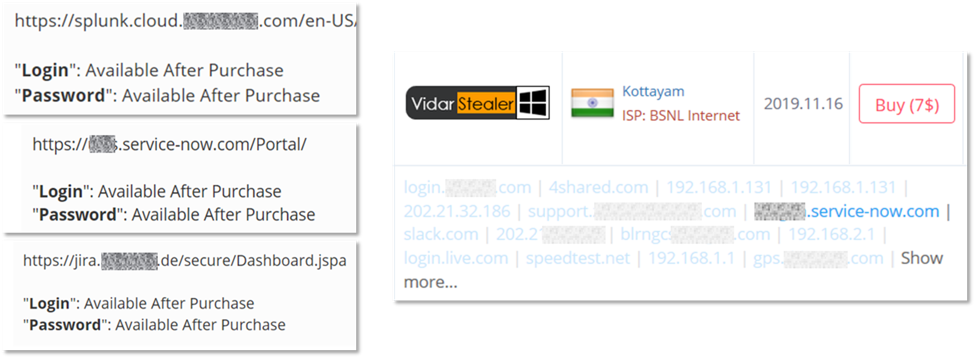

ただし、このサービスは購入者にとって若干高額な価格設定となっており、1年間利用した場合の費用は数千米ドルに上ります。ここで出番となるのが ペイ・パー・ボット方式のマーケットです。ペイ・パー・ボット方式のマーケットについては、悪名高いマーケット「Genesis」がその先駆けとなっており、ビジネスのロールモデルとしての役割も果たしています。前述のサービスとは異なり、ボットネットマーケットでは、感染したマシンに関する基本的な情報を買い手となるアクターが購入前に閲覧できる仕組みとなっています(詳細な資格情報は閲覧不可)。資格情報を購入したいアクターは、自分が関心のある資格情報を保持しているマシンを検索することができるシステムとなっており、検索して自分の欲しい資格情報を発見し、その全詳細を入手したい場合には代金の全額を先払いで支払います。このビジネスモデルでは、すべての在庫(資格情報)に関する情報が潜在的購入者に提示されており、前述のビジネスモデルにある「収益化しやすいサービスの資格情報を収集してリストを作成し、そのリストの中から売れ筋となりそうな資格情報を選別する」という作業はありません。ペイ・パー・ボット方式のビジネスモデルでは、サイバー犯罪業界の「事業主」が未知の未知によって抱える苦労が軽減されていると言えるでしょう。

ボットネットマーケットで販売されている組織の資格情報の例(左右はそれぞれ別のマーケット)

サイバーセキュリティを取り上げるメディアでは、こういったマーケットをサイバー犯罪業界の興味深いベンチャービジネスとして捉えています、その理由は、主にこういったマーケットが持つフィンガープリント技術にあります。しかし、我々がボットネットマーケットを興味深いソースとして見なす理由は、キャンペーンが展開されるその流れを観察できるからという理由に他なりません。現在、ボットネットのオペレーションは、その標的を個人消費者から企業のリソースへと移行しており、企業機密である資格情報が脅威アクターの手に渡ったかを知るためには、実際の感染状況を観察することが極めて重要と言えるでしょう。

企業ネットワークの防御

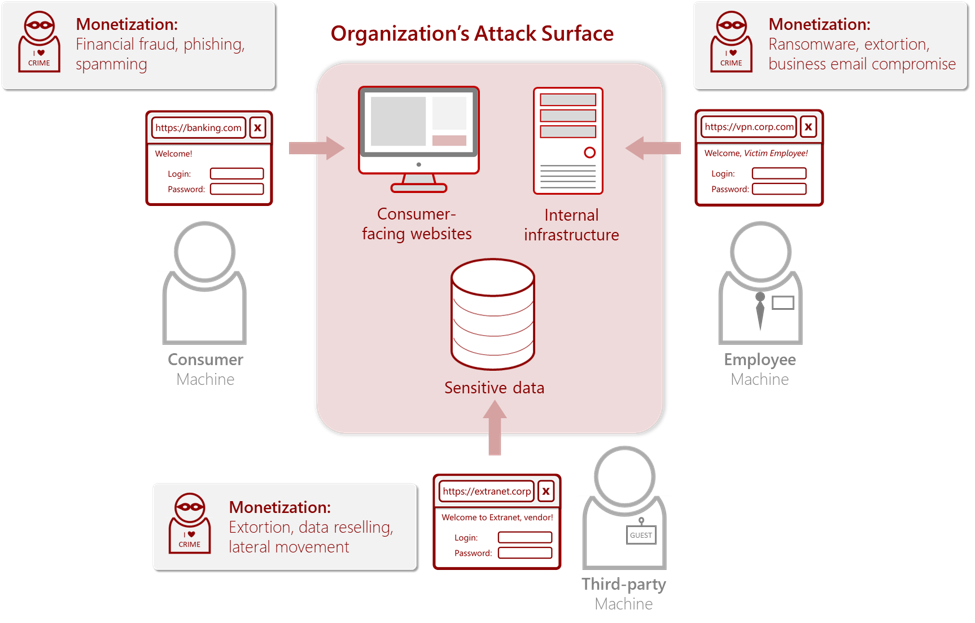

前述のボットネットマーケットのオペレーター達は、特定の組織や個人を標的にはしておらず、「資格情報の種類を問わずできる限り多くのマシンを感染させる」という一つの大きな目標を掲げているようです。そしてその目標を実現するべく、ボットマーケットには、様々な地域に存在する多数の感染マシンから収集されたあらゆるサービスの資格情報がバラエティに富んだ在庫として揃っており、その範囲は銀行サービスからソーシャルメディア、インターネットに接続された機密性の高い政府機関の資産までと多岐に渡ります。ここで、ボットネットマーケットの二面性が浮かび上がります。つまり、組織は「顧客が使用する資産」と「従業員のみが使用する資産」の両方で、情報流出のリスクに曝されているということです。この概念を簡単に理解していただくため、家庭で使用している「個人用PC」と、業務で使用している「ワークステーション」が攻撃された場合に窃取されるデータの違いを考えてみましょう。家庭で使用する個人用PCであれば、まず最初に窃取されるのはソーシャルメディアや銀行サービスの資格情報でしょう。一方、業務用のワークステーションであれば、企業の電子メールアドレス、タスク管理や機密情報を扱うクラウドベースのプラットフォームの資格情報が窃取されると考えられます。

不正侵入されたアカウントの持つ二面性とユースケース。組織のアタックサーフェスは、ネットワークインフラのみならず、ネットワークに直接アクセスできる従業員やベンダー、さらには組織のサービスや製品を利用する顧客によって侵害されます。

ボットネットマーケットは、直感的な操作性を実現したユーザーインターフェースと高度な検索機能に加え、潜在的攻撃者に対し、マーケット本来の優位性でもある販売商品(窃取された資格情報)の在庫情報をこれまで以上に提供しています。それゆえに、組織のネットワークを防御するIT部門やサイバーセキュリティ部門にとっては、適切な資産を監視することが重要となります。脅威インテリジェンスに携わる担当者が、重要な社内アプリケーションや、サードパーティから自社のリソース/ネットワークゲートウェイに対するアクセスを監視しようと考える一方で、詐欺集団が興味を持つのは企業が顧客サービスを提供するウェブアプリケーションかもしれません。

KELAは、1年間にわたりボットネットマーケットを監視してゆく中で、企業の資格情報を多数発見してきました。そして被害者となる可能性のある企業に対し、その企業が使用しているVPNの資格情報や、開発環境、従業員のウェブ型メールクライアント、その他多くの情報と併せて情報流出の事実を伝え、改善を促してきました。こういった活動の中で様々な事例を見ることにより、私達はボットネットマーケットに流通している資格情報が、従来型の脅威モデルにおいてどのように活用されているのかを理解することができました。

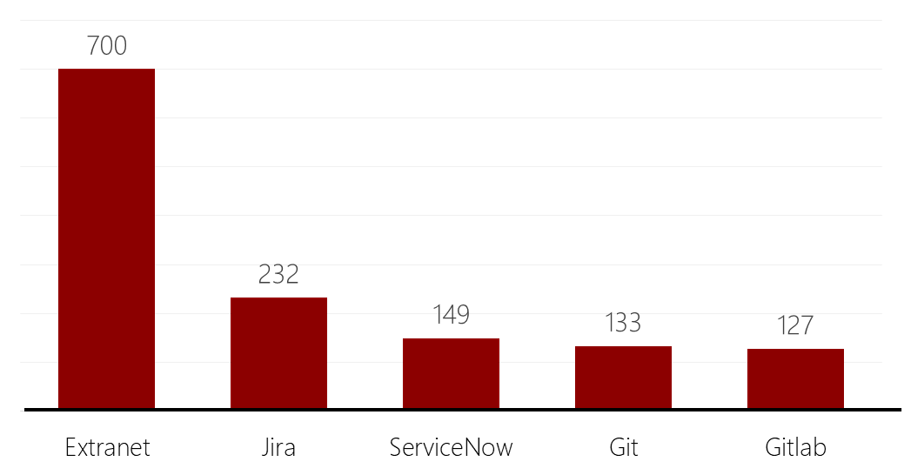

以下のグラフをご覧いただくと、関心を寄せるアクターにとってはボットネットマーケットが機密データの宝庫であることがお分かりいただけるでしょう。KELAは、 Genesisのデータを分析し、脅威アクターらが更なる悪事やランサムウェア攻撃、水平移動などに利用するであろうと思われる機密性の高いサービスを調査しました。その結果、機密性の高いサービスで使用されている企業の資格情報が数千件も販売されていることが判明しました。

Genesisで販売されている企業の機密データ管理プラットフォームの資格情報件数

機密であるべきこれらの資格情報は、企業資産へアクセスする商品として販売されているわけではありません。むしろ、窃取された数十万件もの資格情報の山の中で埋もれ、発見されるのを待っているのです。かつて、簡単に収益化できる資格情報だけがフォーラムで販売されていた頃であれは、上記のグラフに集計された資格情報は脅威アクターらの選別プロセスを通過することなく、恐らくはゴミ箱行きであったと思われます。しかし、窃取したデータをより適切に活用できる新たなビジネスモデルの場合、機密性の高いサービスの資格情報は、適切なコネを持つアクターに別途売り渡されると考えられます。そしてその件数と範囲のいずれにおいても、もはや防衛する側にとっては数の戦いとなります。適切な場所を、できる限り多くの目で監視することで、あなたが使っているJiraの資格情報が売りに出された場合でもすぐにその情報をキャッチすることができるでしょう。

教訓

2017年1月に発行されたTargetのデータ侵害に関する調査報告書では「Fazio Mechanical Services社が標的であったのか、それとも大規模なフィッシング攻撃の一環でたまたま被害者となってしまったのかについては不明である」と記載されていました。しかし実際のところ、組織が直接の標的となるのか、それとも大規模なキャンペーンの一犠牲者になるのかは特に重要ではありません。問題になるのは、脅威アクターらがあなたの組織や従業員、サードパーティと直接関連している資格情報を侵害しており、彼らがその資格情報にアクセスできる限り、あなたの組織がリスクに曝されているという事実です。

ここで外部の脅威インテリジェンスがその力を発揮します。サイバー犯罪社会の金融エコシステムでは、脅威アクターらが採用するビジネスモデルと収益化チャネルが絶えず変化しており、私達にとっては情報を収集する絶好のチャンスでもあります。サイバー犯罪グループ間での情報交換が行われる場で彼らの収益化プロセスを覗くことで、攻撃者達がいつ自分達の組織について話しているのかを検知することができます。かつてマーケットでは「low hanging fruits (簡単に手の届く獲物)」を主な標的としていましたが、これまで見過ごされてきた情報や、サイバー犯罪の金融エコシステムの中で重要性を増す未知の未知に伴い、マーケットのトレンドも変化してきました。今日、サイバー犯罪業界の金融エコシステムを担うコミュニティでは、どんな些細な情報であってもそれを受け取る人物次第で非常に重要な意味を持つ可能性があります。サイバーセキュリティのワンストップショップや特効薬は存在しませんが、適切なインテリジェンスツールを導入することで、攻撃者達が議論する内容を調査し、攻撃が発生する前に防止するという目標につなげてゆくことができるでしょう。

サイバー犯罪の金融エコシステムに対する理解を深めようと尽力されているIT部門、サイバーセキュリティ部門のご担当者様へのメッセージ。「KELAのRADARKは、ボットネットマーケットで取引されている企業の資格情報からアタックサーフェスのマッピング、詐欺やフィッシング活動のスキームまで、サイバー犯罪社会の仕組みについて比類なきインテリジェンスをご提供します。また弊社デモでは、貴組織が脅威アクターの目にはどのように映っているのかをご覧いただけます。ご興味のある方は是非弊社までご連絡ください」