ランサムウェア攻撃を受けた影響で患者が死亡した初の事例を受け、KELAは医療機関を狙うサイバー脅威やランサムウェア攻撃について分析するとともに、医療機関を標的とすることに関するランサムウェアオペレーターらの見解やダークネットの投稿、会話を調査しました。

要点

- 2020年8月および9月にランサムウェア攻撃を受けた、またはネットワークへのリモートアクセス売買目的で不正アクセスを受けた医療機関の数は20件を超えました。

- 過去2カ月の間に出現したランサムウェア集団のいくつかは、病院や医療機関を標的にはしないことを表明していましたが、その約束は「誤って」破られました。

- ランサムウェア攻撃に起因する初の死亡事例をきっかけに、アンダーグラウンドフォーラムのユーザー達の間では、当該事件を起こしたランサムウェアオペレーターらは有罪か否か、そしてすべてのサイバー犯罪者らは医療セクターを攻撃して利益を得ることを完全に断念すべきかを問う議論が交わされました。

統計:ランサムウェアの攻撃と侵入地点の販売

2020年8月から9月にかけて、医療セクターでは少なくとも11の機関がSodinokibi(REvil)、Maze、Netwalker、Conti、SunCrypt、およびRyukを操るランサムウェアオペレーターらの標的となりました。うち大半の機関については、交渉に参加しなかったか身代金を支払わなかったが故にその名をランサムウェアオペレーターらのブログで公開され、攻撃を受けたことが判明しました(それ以外の被害者については、公的な報告書等により被害が明らかとなりました)。しかし、オペレーターらのブログで名前や情報を公開されて恥をかく事態を避けるために身代金を支払う被害者も多いことから、ランサムウェア攻撃の標的となった医療機関について実際の数を確認することは不可能です。

医療セクターで攻撃を受けた組織(括弧内は攻撃したオペレーター)

- 精神的な問題を抱える人々やその家族、介護者等に支援を提供するオーストラリアの組織(Sodinokibi)

- 米国の不妊治療・婦人科医院(Netwalker)

- 米国の医療センター(Maze)

- 6つの病院を含む米国の医療ネットワーク(Sodinokibi)

- 米国の病院(SunCrypt)

- 米国の病院(Conti)

- 米国の歯科2施設(Conti)

- カナダの看護大学 (Netwalker)

- 米国の医療サービス大手UHSの運営する病院 (Ryuk)

- デュッセルドルフ大学病院 (DoppelPaymer)

また2020年8月から9月の間に、医療機関への「アクセス」11件がアンダーグラウンドのフォーラムで売り出されていました。脅威アクターらは、標的のネットワークを侵害したり、悪意ある活動(ランサムウェアの展開等)が実行可能となる様々な攻撃ベクトルや許可レベル、侵入地点を「アクセス」と呼んでいます。大抵の場合、そういったアクセスは初期アクセス・ブローカーが販売し、ランサムウェア・アフィリエイトが購入しています。そしてランサムウェア・アフィリエイトは、ランサムウェア・オペレーターらと直接連携して活動し、オペレーターのマルウェアを使用する引き換えに、支払われた身代金から彼らに利益を分配します。

今回販売されていた11件のアクセスの平均価格は約2,700ドルでしたが、うち最も高額なアクセスは5,000ドルで販売されていました。また、この販売メッセージを投稿した脅威アクターは、最も高額なアクセスはカナダの医療センターのネットワークアクセスであると主張していました。KELAの研究者らがこの投稿についてさらに分析を進めた結果、被害者は様々な医療サービスを提供する地域型の医療センターであることが判明しましたが、興味深いことにこの申し出は9月8日時点で削除されていました。この申し出が削除された理由としては以下の3つのいずれかが該当すると考えられます。

1. アクターがこのアクセスの販売を完全に取りやめた。

2. 売買が成立した(通常、売買が成立した場合はその旨がスレッドに明示されます)。

3. 販売対象のアクセスがメディアまたは研究者からの予期せぬ注目を集めた。

KELAの DARKBEASTはクロールしたすべてのデータをキャッシュに保存。この潤沢なデータをもとに「カナダの医療センターへのアクセスを販売」の投稿が削除された現在でも投稿を入手することができる

KELAの研究者らは、医療セクターを標的としてもっとも活発に活動している脅威アクターを調査しました。そしてその結果、某脅威アクターが米国、英国、中国の医療機関へのアクセスを販売している投稿を検知しました。このアクターが売りに出した医療機関へのアクセスは少なくとも4件あり、リモート監視・管理ソフトウェア「ManageEngine Desktop」を悪用した大規模な侵害活動の一環であったと見られます。前述した4つの医療機関を含め、このアクターは侵害されたネットワークへのアクセスを50件以上販売していました。

ランサムウェア集団とパンデミック――攻撃すべきか、せざるべきか

2020年3月に新型コロナウィルス感染症の世界的大流行が宣言された際、一部のランサムウェアオペレーターらは「この感染症がまん延している間は病院を標的としない」と明言し、その一方で「いかなる時でも医療機関は標的にしない」と主張するランサムウェアオペレーターらもいました。しかし、その約束は守られませんでした。一例をあげると、自らのランサムウェア攻撃についてプレスリリースを発表するMazeは、2020年8月にブログで米国の医療施設を被害者として公表していたことが確認されています。通常、ランサムウェアオペレーターらは病院への攻撃を行った場合、単なる偶然によるものだとの声明を発表しますが、今回確認されたMazeの事例では、オペレーターらは被害者をブログで公表し、復号化ソフトを提供するどころか公に身代金を要求しています。このような事実を踏まえると、Mazeの攻撃が偶然の産物であるとは考え難いと言わざるを得ません。

さらにこの夏、新たなランサムウェア集団がいくつか現れましたが、一部の集団はやはり医療機関を標的にしないという方針を宣言しました。例えばDarkSideは、病院やホスピス、学校、大学、NPOや政府組織を標的としないと主張しました。

DarkSideのブログの一部

SunCryptも新たに出現したランサムウェア集団の一つですが、彼らも病院や政府機関、空港、その他一部の組織や施設を標的としないと明言しました。しかしSunCryptが米国の大学病院を攻撃したことを受け、この声明は議論を呼ぶこととなりました――同集団のオペレーターらは大学病院への攻撃について、新参者のアフィリエイトの誤ちによって生じた事故であると説明しています。

ロシア語話者のアンダーグラウンドフォーラムに掲載されたSunCryptのスレッド(ロシア語からの自動翻訳)

Conti も新たに出現したランサムウェア集団の一つですが、彼らは医療機関を標的とすることについて特に声明を発表していません。つまりは「攻撃しない」との声明も出しておらず、医療セクターでは既に少なくとも3つの組織がContiの被害者リストに挙げられていることから、同集団は医療機関を標的とすることに道徳的なジレンマを感じていないように見受けられます。その他、Mount Locker やEgregorも医療機関を標的とすることについて特別な方針は表明していません。

ダークネットに飛び交う様々な意見

アンダーグラウンドに存在する様々なフォーラムでは、メンバー達が医療機関に対する攻撃について頻繁に異を唱えています。さらに一部のメンバーは、ネットワークアクセスを購入したりランサムウェアアフィリエイトを探す必要が生じた場合でも、医療機関に関連する申し出には応じないと述べています。最近掲載されたある投稿には、こういった議論が発展してゆく過程と、それを受けてユーザーが医療機関へのアクセス商品を実際に削除する様子が映し出されています。

8月24日、ロシア語話者のアンダーグラウンドフォーラムで某メンバーが、「精神疾患や薬物依存治療を行う施設」の管理者アクセス(最高権限を持つアクセス)を売りに出しました。そしてその結果、このアクセスの販売を申し出たメンバーは、購入希望者からの質問のかわりに否定的なフィードバックともいえる提案――「病院やその他社会にとって価値のある施設に被害をもたらすのは避けよう。そういった施設にはちょっかいを出すな」――を受けました。そしてその提案に応えるべく、販売者であったメンバーはこのスレッドを閉じました。この一連のやり取りから、医療機関への攻撃については、アンダーグラウンドにおける「世論」が意味を持っていることがわかります。

病院へのアクセスを売り出していたメンバーが販売を中止(ロシア語からの自動翻訳)

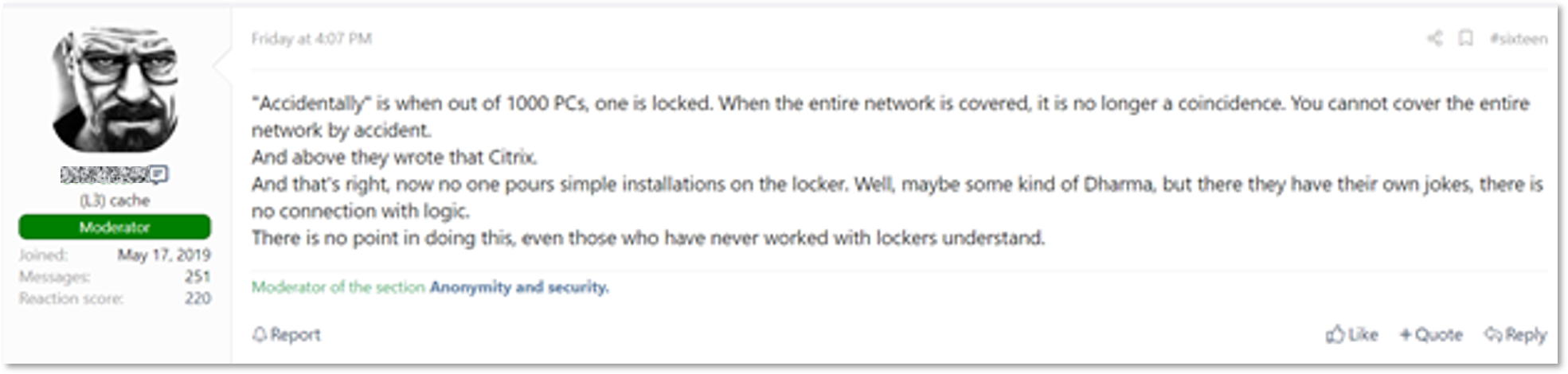

病院への攻撃をテーマとする議論については、このところ、ランサムウェア攻撃を受けた影響で患者が死亡した初の事例に関連する投稿が見られます。また、ロシア語話者のアンダーグラウンドフォーラムの某スレッドでは意見が様々に分裂しています。「病院がランサムウェアに感染してしまうのは攻撃が自動化されているからだ」と発言するメンバーもいれば、ドイツの病院に対する攻撃でCitrix社製品の脆弱性(CVE-2019-19781)が感染経路として悪用されたとの報道について言及し、「ドイツの病院への攻撃は標的型攻撃に近いぞ」との見解を示すメンバーもいます。

「ドイツの病院の攻撃ではネットワーク全体が暗号化されていたのだから、同事件は攻撃の自動化による事故ではない」との見解を示す某ユーザーの投稿(ロシア語からの自動翻訳)

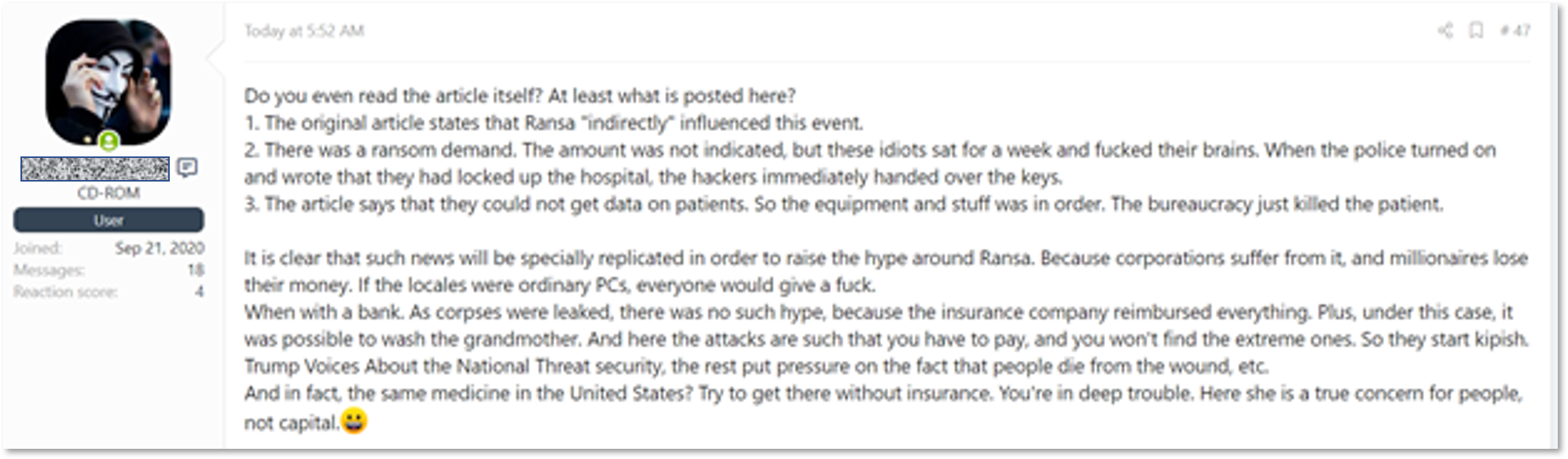

Citrix社製品の脆弱性が悪用されたという事実は、更なる議論を呼びました。真に有罪となるべきは攻撃者か?それとも脆弱なソフトウェアにパッチをあてなかった管理者か?結局、一部のユーザーは、それぞれの環境の違いや一部の国々の医療機関における資本主義的体質を理由に、病院を攻撃することが果たして非倫理的であるか否かを判断しきれない模様です。

(ロシア語からの自動翻訳)

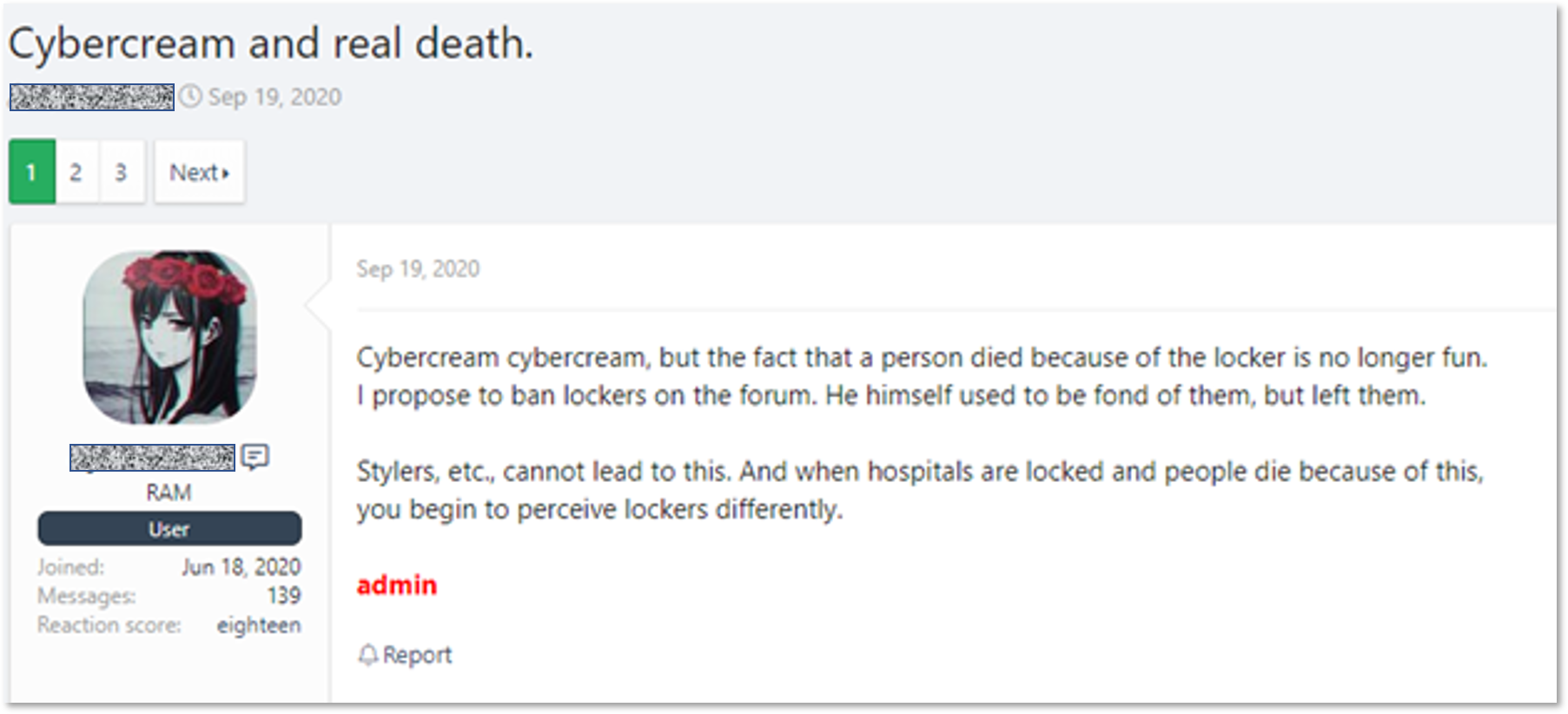

一部のユーザーに至っては、ランサムウェアオペレーターやアフィリエイトがフォーラムを利用することを禁止するよう提案していました。しかし、ランサムウェア集団がアンダーグラウンドのフォーラムで販売されるアクセスの主要顧客であることを踏まえると、この提案は現実的ではないと言えるでしょう。またSodinokibi(REvil)は、先日ハッカーフォーラムに100万ドルもの大金を前金として支払っており、その行為はランサムウェア集団がフォーラムで多額の取引を行っていることを裏付けています。

全般的に見て、ダークネットでは医療機関を標的とすることについて活発な議論が行われています。ロシア語を操るサイバー犯罪者らは、ロシアをはじめとする独立国家共同体の組織に対する攻撃を避ける傾向にあり、アンダーグラウンドフォーラムの管理者らも同共同体の組織に関連する商品売買の申し出を削除する傾向にあることを考慮すると、脅威アクターらが病院への攻撃について一致した何らかの方針を採用するという仮説もありえます。しかし、アンダーグラウンドの世論は四分五裂しているため、ランサムウェア攻撃が引き起こしたドイツの患者死亡事故が、医療機関を攻撃しないという方針につながるかについては、予測が難しい状況と言えるでしょう。